WPS позволяет вам присоединиться к безопасной сети WiFi без ввода сетевого имени и ввода пароля, он пытается создать соединение между маршрутизатором и беспроводными устройствами быстрее и проще.

WPS работает только для беспроводных сетей с персональной защитой WPA Personal или WPA2.

Wi-Fi Protected Setup была хорошей идеей, но использование ее является ошибкой.

WPS имеет «кнопку» для подключения беспроводных устройств к вашему маршрутизатору.

Когда вы подключаете устройство, поддерживающее WPS, у вас есть возможность использовать WPS вместо входа по паролю от сети WiFi.

Затем поставьте устройство, которое хотите подключить в области состояния WPS (выбрав его на своем устройстве, например смартфон, планшет и т. д.).

Затем нажмите кнопку WPS на вашем маршрутизаторе/модеме.

Наконец, два устройства обмениваются информацией, и устройство будет подключаться.

Существуют два разных метода работы WPS:

PBC (Push Button Connect): Как я объяснил ранее, WPS имеет физическую кнопку.

После попытке подключения вашего устройства к маршрутизатору вы можете просто нажать физическую кнопку WPS на маршрутизаторе, обычно находящуюся на задней панели.

Устройства могут подключаться только к этому методу в течение нескольких минут после нажатия кнопки или после подключения отдельных устройств. Это (похоже) более безопасно, оно не будет активно и доступно для использования все время.

Соединение с WPS-соединением кажется в значительной степени безопасным, но уязвимость использования этого способа находится на этой кнопке.

Кто бы мог добраться до этой кнопки, можно было подключиться к этой беспроводной сети, даже если они не знали кодовую фразу Wi-Fi.

PIN-код: маршрутизатор имеет восьмизначный PIN-код, который необходимо ввести на устройства для подключения.

Это делает PIN-код WPS очень легким для брутфорса, он не сразу проверяет весь восьмизначный PIN-код, маршрутизатор проверяет первые четыре цифры отдельно от последних четырех цифр.

Угадывая разные комбинации, и существует только 11 000 из четырех цифр кода, и как только инструмент брута получает первые четыре цифры правильно, злоумышленник может перейти к остальным цифрам.

Многие маршрутизаторы не осуществляют тайм-аут после того, как неправильный PIN-код WPS согласован, что позволяет хакерам ломиться снова и снова.

PIN-код WPS может быть принудительно выполнен в течение всего дня.

У Kali linux есть несколько инструментов, чтобы выполнить команду wps.

В этом уроке я не взломаю WPS-маршрутизатор, я просто покажу вам, как сканировать вашу цель, независимо от того, включен ли WPS или нет.

ШАГ 1: установите режим монитора

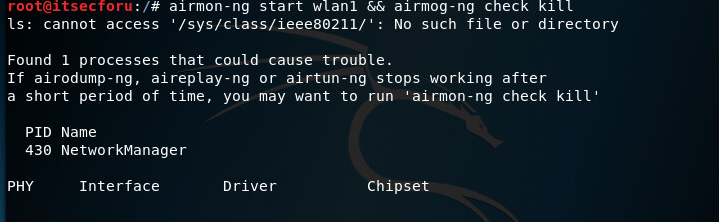

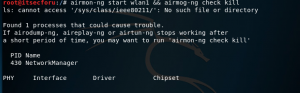

Во-первых, установите беспроводной интерфейс в режиме монитора с помощью airmon-ng и не забудьте сделать «check kill».

Используйте «ifconfig», чтобы проверить имя интерфейса.

# ifconfig | grep wlan

# airmon-ng start wlan1 && airmon-ng check kill

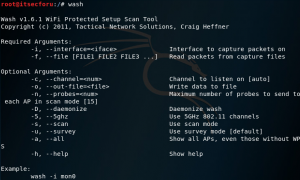

ШАГ 2: Сканирование WPS с помощью WASH

Запустите wash, чтобы посмотреть справку

# wash

# wash -i [monitor interface]