coWPAtty – это инструмент, основанный на C, для запуска атаки типа брутфорс на WPA-PSK и аудита PSK WPA ключей.

Если вы выполняете аудит сетей WPA-PSK, вы можете использовать этот инструмент для определения слабых фраз, которые были использованы для генерации PMK.

Поставьте файл захвата libpcap, который включает в себя 4-стороннее рукопожатие, файл словаря с кодовыми фразами и SSID для сети.

Что такое coWPAtty?

coWPAtty – это реализация атаки автономного словаря в сети WPA / WPA2 с использованием аутентификации на основе PSK (например, WPA-Personal).

Многие корпоративные сети используют механизмы аутентификации на основе PSK для WPA / WPA2, поскольку это намного проще, чем создание необходимой архитектуры аутентификации RADIUS, клиента и центра сертификации, необходимой для аутентификации WPA-Enterprise.

coWPAtty может реализовать ускоренную атаку, если для SSID, аудит которой оценивается, доступен предварительно вычисленный файл PMK.

Использование coWPAtty

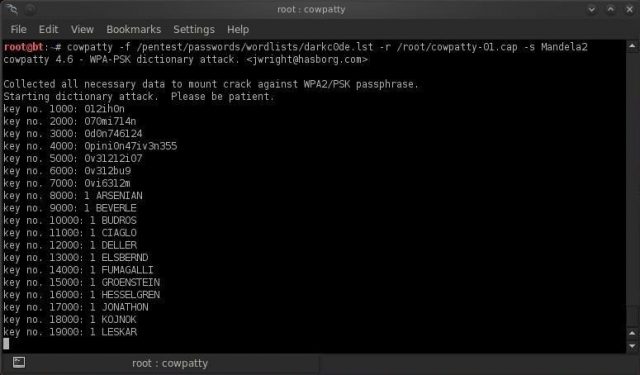

Пример:

# ./cowpatty -r eap-test.dump -f dict -s somethingclever

Полный вывод:

# cowpatty -h cowpatty 4.6 - WPA-PSK dictionary attack. <jwright@hasborg.com> Usage: cowpatty [options] -f Dictionary file -d Hash file (genpmk) -r Packet capture file -s Network SSID (enclose in quotes if SSID includes spaces) -c Check for valid 4-way frames, does not crack -h Print this help information and exit -v Print verbose information (more -v for more verbosity) -V Print program version and exit

Этот инструмент также может принимать словарные слова из STDIN, позволяя нам использовать такой инструмент, как John the Ripper, для создания множества перестановок слов из файла словаря.

# john -wordfile:dictfile -rules -session:johnrestore.dat -stdout:63 | \ cowpatty -r eap-test.dump -f - -s somethingclever

В стандартной конфигурации John the Ripper общие перестановки словарных слов будут отправляться как потенциальные пароли для coWPAtty.

Этот инструмент основан на техническом документе Роберта Московица:

Weakness in Passphrase Choice in WPA Interface

coWPAtty скачать

Вы можете скачать этот инструмент по прямой ссылке: