Поиск по запросу: ripper

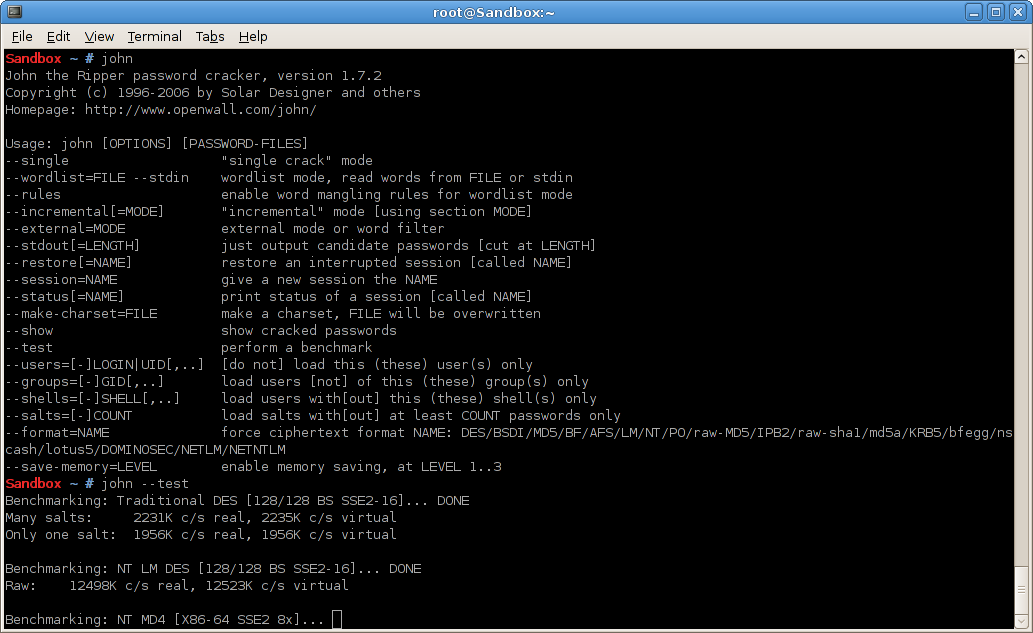

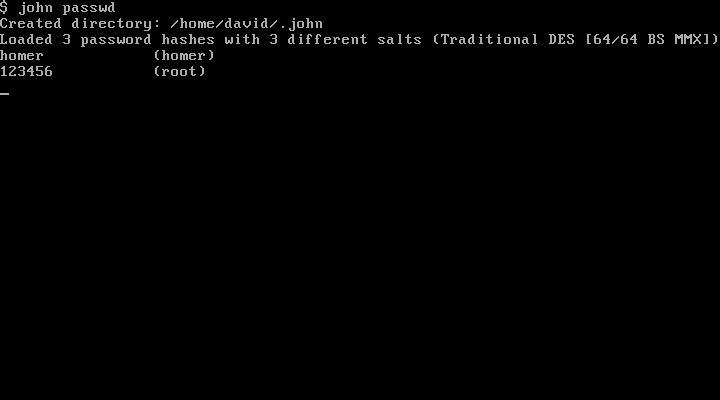

Я собираюсь продемонстрировать два способа взлома учетных данных пользователя с помощью John the Ripper. Итак, прежде чем приступить к работе, нам нужно

Вы уверены, что ваши пользователи работают с надежными паролями на ваших серверах Linux? Безопасность ваших серверов Linux так же надежна, как пароли

Приложение John the Ripper или Джон Потрашитель мы уже рассматривали в статье, в составе Kali Linux. 1. Извлечем хэш из Windows Диспетчер учетных записей (SAM) –

John the Ripper – бесплатный инструмент, широко используемый нравственными или как это принято говорить этичными хакерами и тестеровщиками безопасности

“unshadow” – это утилита командной строки, предоставляемая инструментом взлома паролей John the Ripper для получения традиционного файла

Начало работы с Pyrit Разработчик описывает Pyrit следующим образом: “Pyrit позволяет создавать огромные базы данных предварительно вычисленных фаз

Как использовать FTK the Forensics Toolkit при проведении расследований инцидентов информационной безопасности Компьютерные технологии являются объектами

Как создать словарь из содержимого сайта Мы уже писали о создании словарей паролей в статьях 📖 Территориально-лингвистические особенности создания словаря

Реестр Windows Реестр – это централизованная иерархическая база данных в Microsoft Windows, которая идля хранения информации, необходимой для настройки

Инструменты компьютерной криминалистики чаще всего используются в отраслях безопасности для тестирования уязвимостей сети и приложений путем сбора доказательств