В этом примере вы приобретете опыт работы с одним из методов, обычно используемым для использования слабых мест безопасности в операционных системах и сетевых серверах.

Наша цель – помочь вам узнать о работе программ во время выполнения и понять природу этой формы слабости безопасности, чтобы вы могли избежать ее при написании системного кода.

Мы не допускаем использование этой или любой другой формы атаки для получения несанкционированного доступа к каким-либо системным ресурсам. Существуют уголовные законы, регулирующие такую деятельность.

Три исполняемых файла:

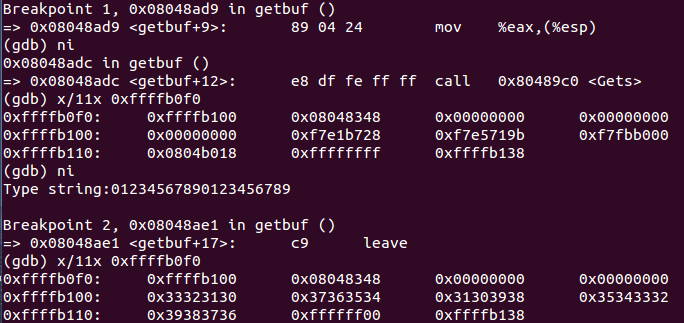

+ bufbomb: программа буферной бомбы, которую вы атакуете.

+ makecookie: Создает «cookie» на основе вашего идентификатора пользователя.

+ hex2raw: утилита для преобразования между строковыми форматами.

Пожалуйста, прочитайте buflab.pdf Перед тем, как запустить эту программу!

# git clone https://github.com/zhwhong/Bufbomb_CSAPP && cd Bufbomb_CSAPP Example: ./makecookie seclist ./bufbomb -u seclist