CentOS

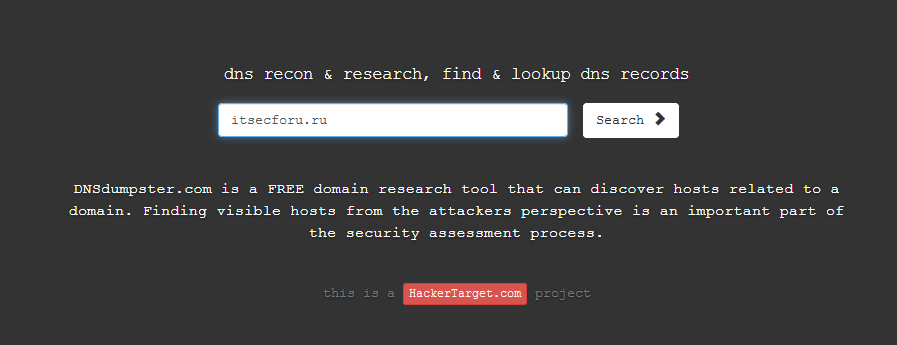

Если вы являетесь владельцем веб-сайта или исследователем безопасности, вы можете использовать следующие инструменты для поиска субдоменов любого домена.

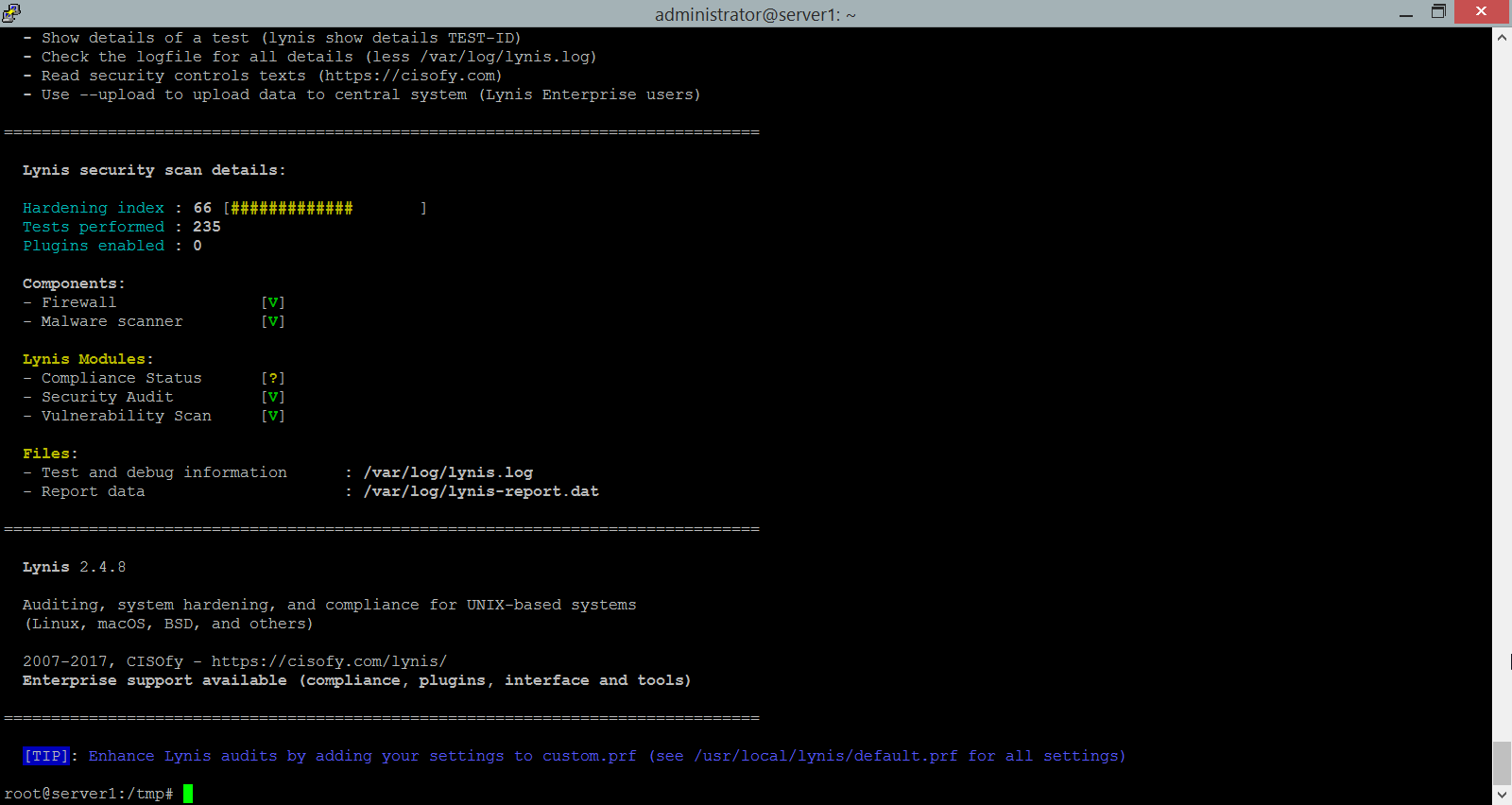

Установка Lynis Linux Auditing Tool в RHEL / CentOS 6.3 / 5.6, Fedora 17-12 Lynis является инструментом с открытым исходным кодом и мощным средством аудита

Насколько безопасна ваша сеть? Используете ли вы брандмауэр для защиты своей сетевой инфраструктуры? Раньше я писал о установке различных брандмауэров

Управление паролями должно быть простым и понятным. Это учетные данные, заголовки, веб-адреса, заметки и другие данные в зашифрованном файле.

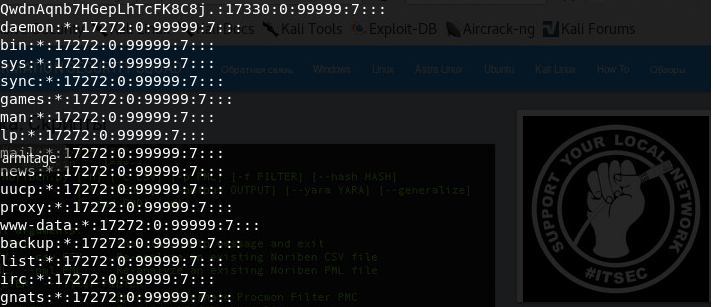

При создании пользователя в Linux/UNIX, если не указать UID явно, система проставит минимальный свободный UID из тех, что не выделены для системных учетных записей.

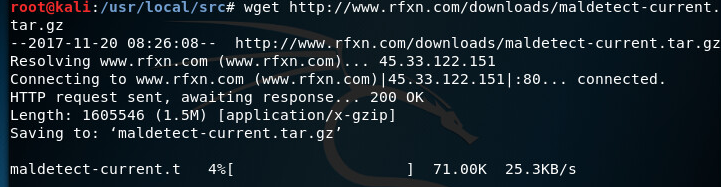

Linux Malware Detect (LMD) – отличный инструмент для обнаружения вредоносных программ в операционной системе Linux. Войдите в систему с правами

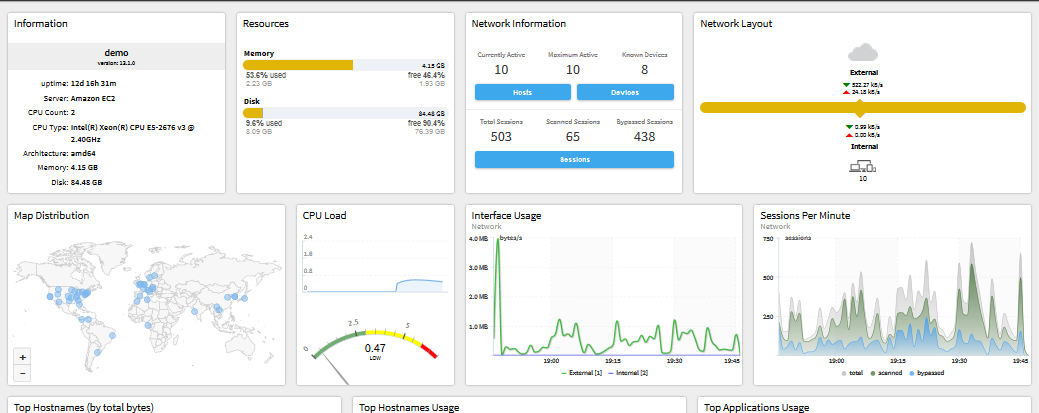

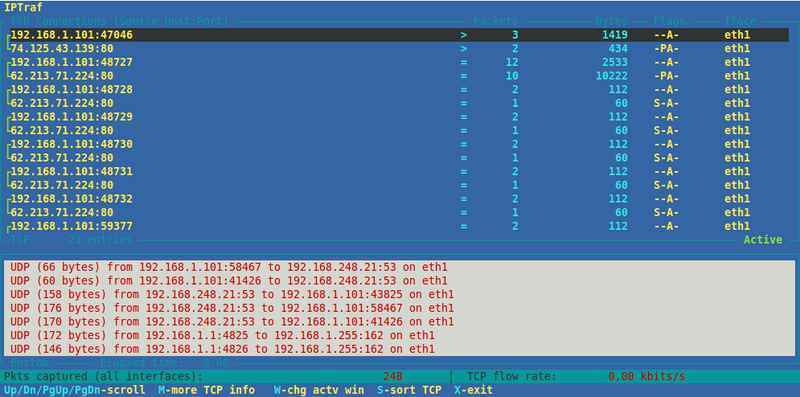

Сетевой мониторинг в Linux В этом посту упоминаются некоторые инструменты командной строки linux, которые можно использовать для мониторинга использования сети.

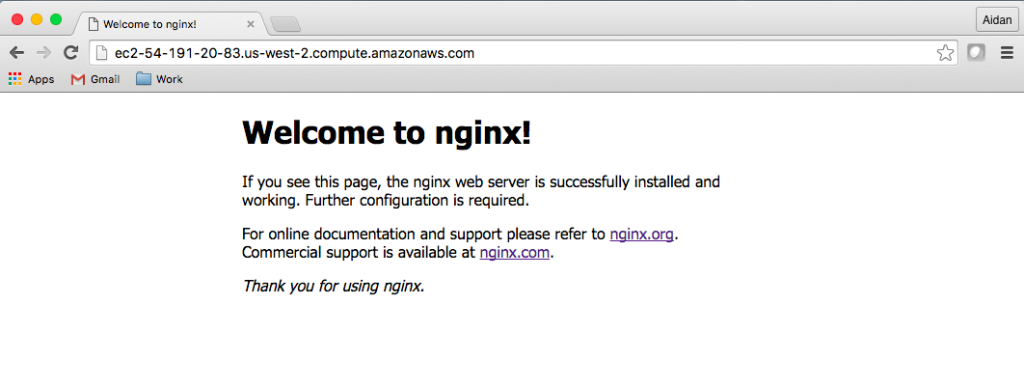

Если при запуске Nginx вы получаете ошибку как написано выше, вы можете исправить это. Обычно это происходит по трем причинам. У вас не установлен PCRE

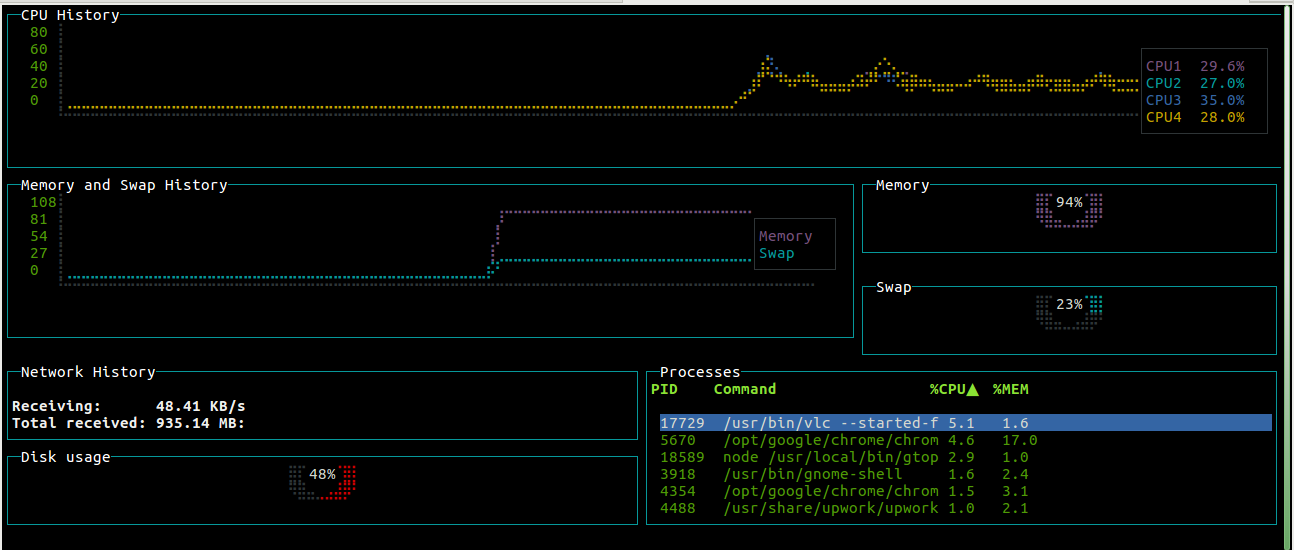

Когда вы работаете на Linux-сервере или на вашем персональном компьютере, вам иногда нужно контролировать различные процессы. Это можно сделать с помощью

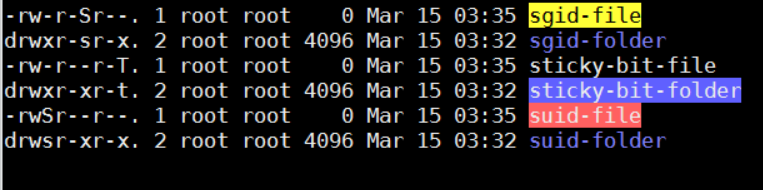

Так называемые “суидные” файлы выполняются с правами владельца этих файлов. Таким образом, при наличии уязвимости в этих файлах, злоумышленник