arp

Примеры команды dsniff на Linux Dsniff – один из наиболее полных и мощных свободно распространяемых наборов инструментов для перехвата и обработки

Неправильно настроенные или просроченные записи ARP-кэша в системе могут быть одной из причин проблем с подключением к сети. Знаете ли вы, что очистка

Терминал в macOS – это удобный инструмент, которым пользуются немногие. Здесь мы покажем вам, как вы можете использовать Терминал в macOS для сканирования

Если у вас есть устройство, которое не отвечает на любые запросы, такие как ping, HTTP, HTTPS и т. д, вы можете попробовать найти его по протоколу arp.

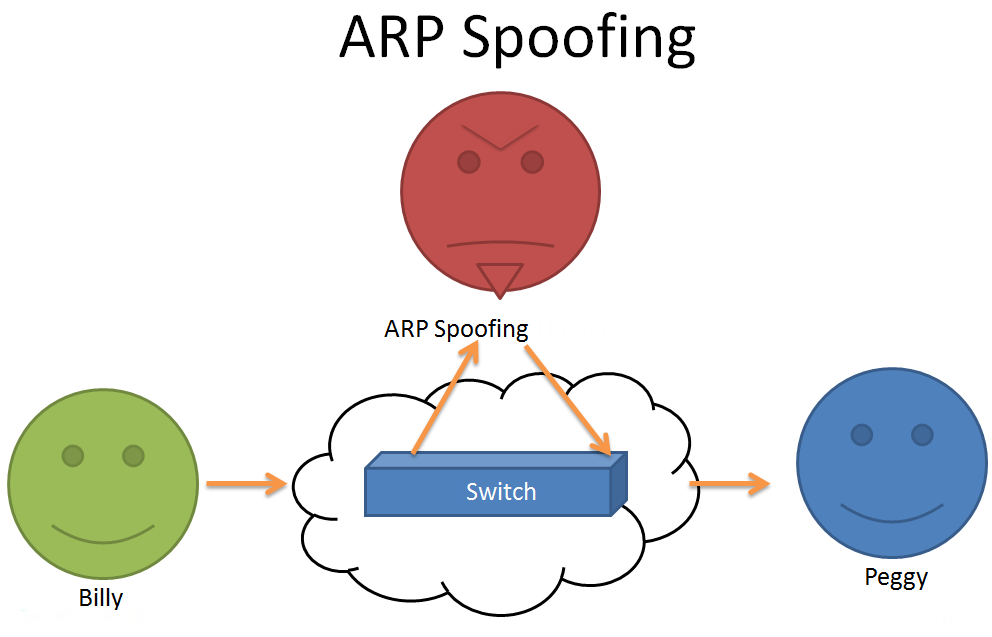

ARP-spoofing – это тип атаки, в которой злоумышленник посылает фальсифицированные сообщения ARP (протокол разрешения адресов) по локальной сети.

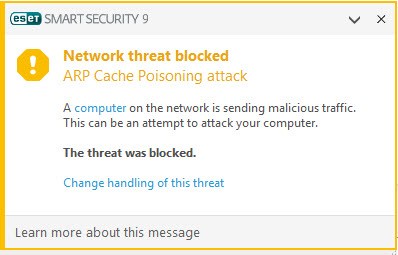

Eset обнаруживает атаку отравления кэша ARP от источника в сети. Задача «ICMP-атака» или «Атака отравления кэша DNS» обнаружена брандмауэром ESET

Cisco включает по умолчанию функцию Proxy ARP на интерфейсах третьего уровня своего оборудования. Вы можете о ней даже не знать, а она есть…

Как установить roxysploit Протестировано: Arch Linux Работает Kali Linux Работает Ubuntu Работает Debian Работает Centos Не тестировалось MacOSX нуждается

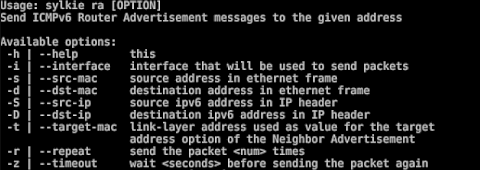

Инструмент командной строки и библиотека для тестирования сетей на общие уязвимости безопасности в сетях IPv6 с использованием протокола Neighbor Discovery Protocol.

Это основные функции, которые помогают с некоторыми задачами для этичного взлома и тестирования на проникновение. Большинство из них связаны с сетью, и