proxy

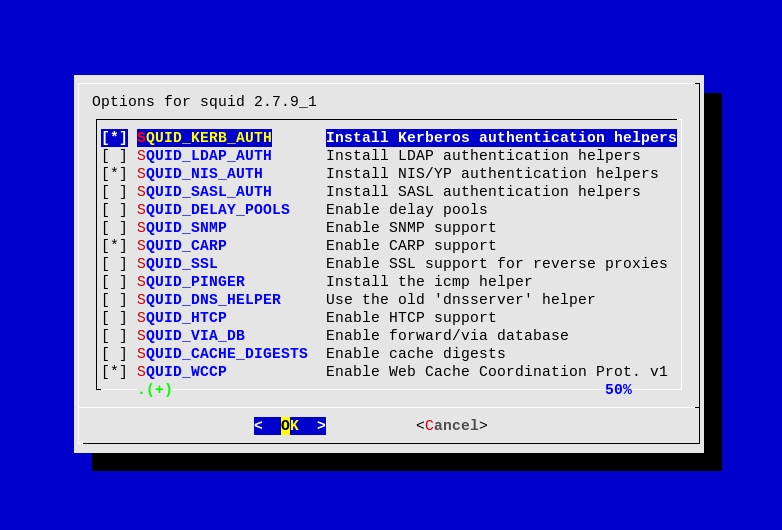

Как настроить Squid, чтобы не кэшировать определенный домен или сайт? Чтобы настроить squid, чтобы не кэшировать example.com следуйте следующей инструкции.

RPIVOT позволяет туннелировать трафик во внутреннюю сеть через socks4. Он работает как пересылка динамического порта ssh в противоположном направлении.

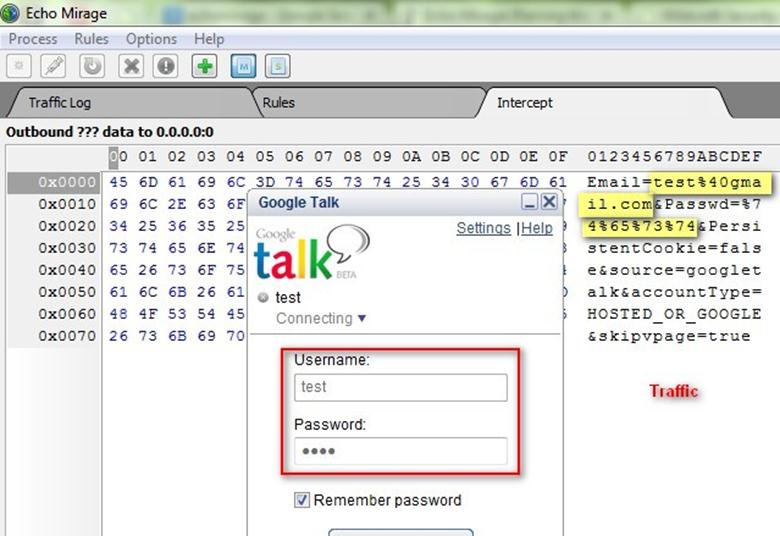

бесплатный инструмент, который подключается к процессам приложения и позволяет нам отслеживать сетевые взаимодействия. Этот процесс можно выполнить с помощью

Как Active Directory (AD), так и OpenLDAP играют важную роль на предприятии. Фактически, в той же компании вы найдете группу UNIX с использованием OpenLDAP

Tracy – это инструмент для пентестинга, предназначенный для поиска всехи источников угроз веб-приложения и отображения этих результатов в удобоваримой манере.

Инструмент для проверки того, является ли данный IP узлом Tor или открытым прокси. Зачем? Иногда всех ваших дросселей недостаточно, чтобы остановить атаки

Описание Chomper – это инструмент с открытым исходным кодом, используемый для создания списка веб-сайтов, которые должны быть занесены в черный список

Это руководство по установке и настройке privoxy на Ubuntu 16.04 / Debian 9 предназначено для установки, настройки и использования Privoxy на десктопе

Cisco включает по умолчанию функцию Proxy ARP на интерфейсах третьего уровня своего оборудования. Вы можете о ней даже не знать, а она есть…

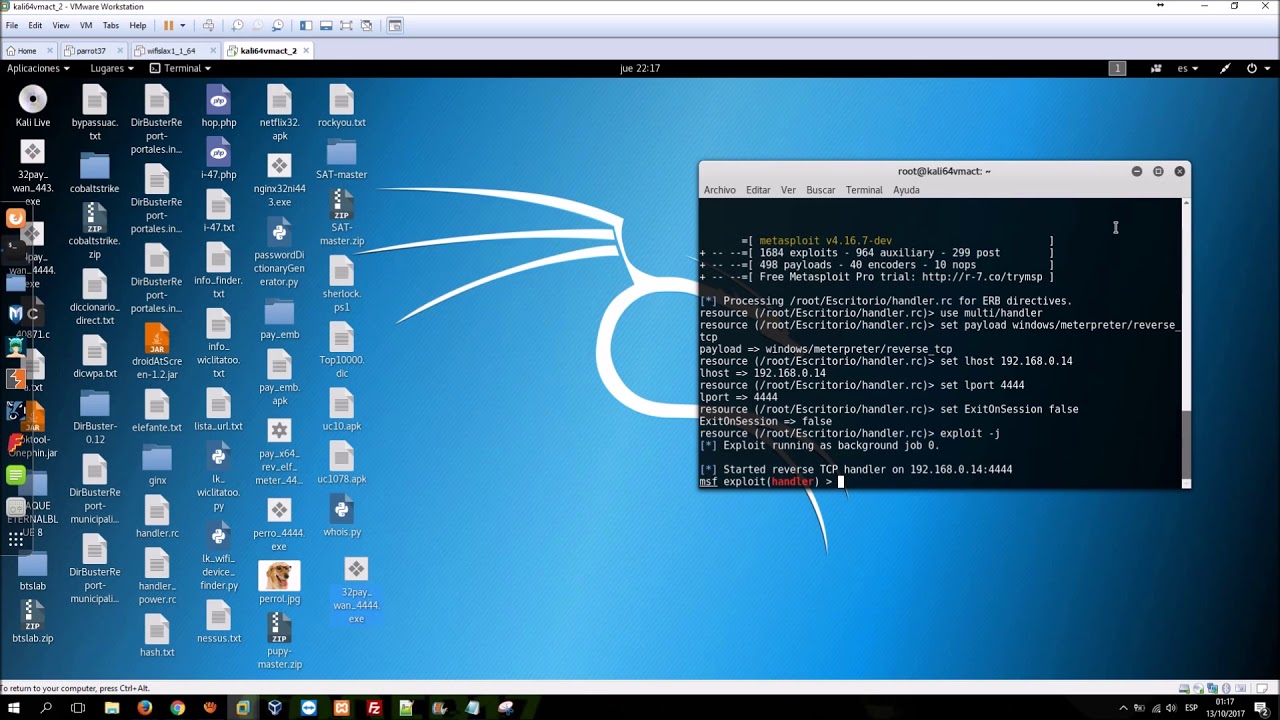

Защитите себя во время взлома в операционной системе Kali Linux. Это как для хакеров White Hat, так и для Black Hat Hacker. Лучше всего сначала защитить