Ничего не найдено по данному адресу. Попробуйте воспользоваться поиском или ссылками ниже.

К сожалению, запрашиваемая страница не существует.

Вам также может понравиться

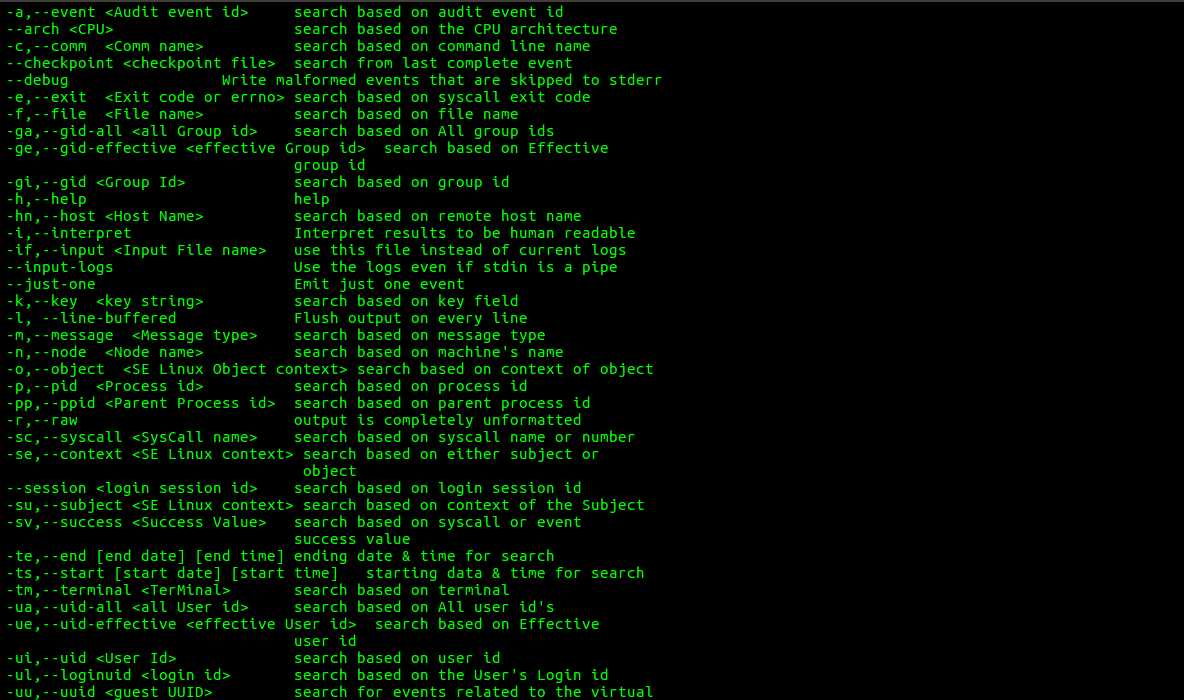

Red Hat Enterprise Linux предоставляет функцию правил

0

Что дает продвижение сайта seo? Его назначение и особенности

0

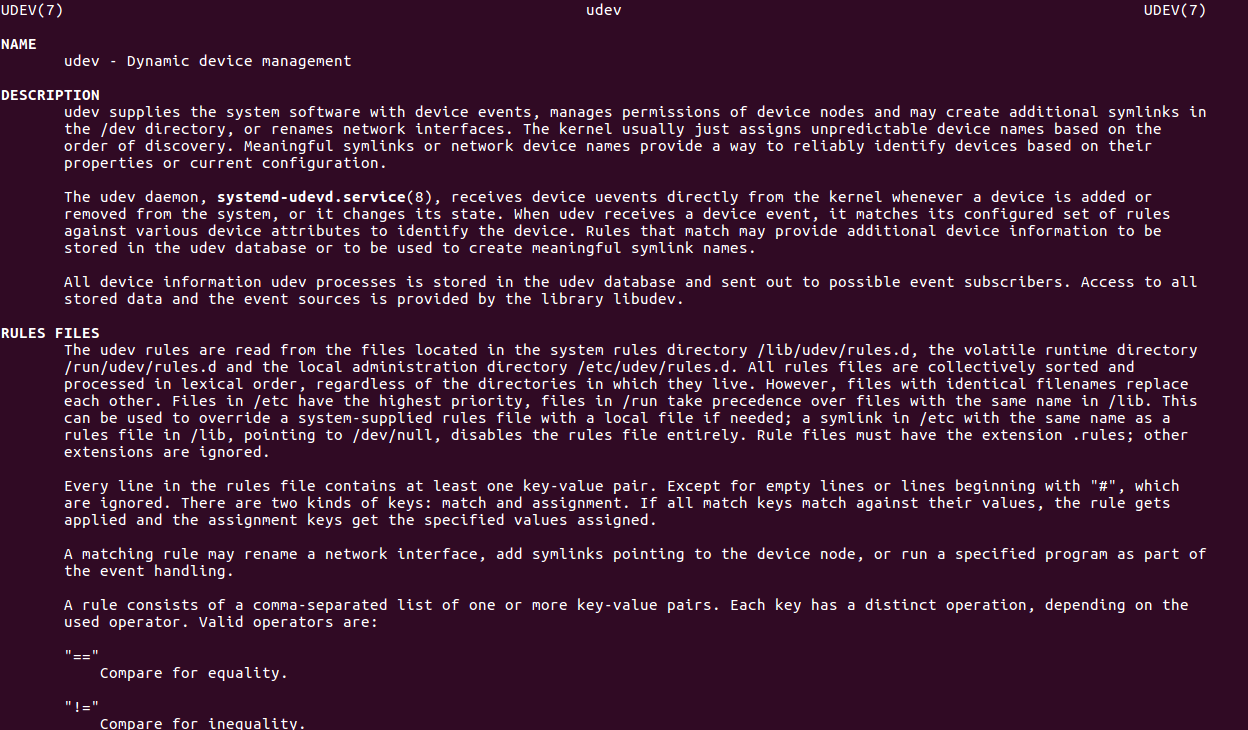

Udev (userpace / dev) – подсистема Linux для

2

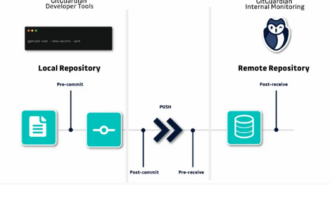

GitGuardian Shield: защитите свои секреты с помощью

0

Домашний интернет стал неотъемлемой частью нашей повседневной жизни.

0

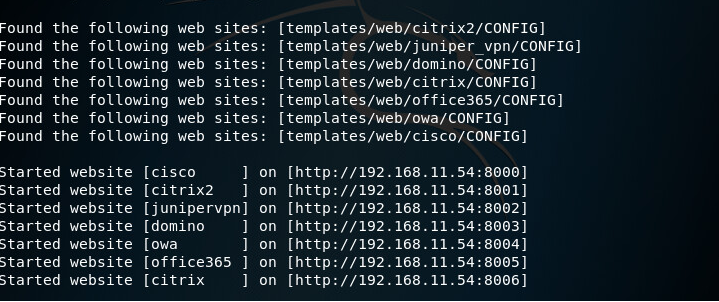

Описание инструмента Команда отправляет описание зависимостей

2