Изучение журналов Windows

Введение

Самой распространенной операционной системой конечных точек, которую приходится исследовать специалистам по реагированию на инциденты. в связи с возникшем инцидентом, является ОС Windows. Из-за подавляющей доли рынка которую имеет компания Microsoft, подавляющее большинство конечных точек предприятия будет представлять собой содержащие продукты Microsoft, а именно настольные компьютеры/ноутбуки, серверы или виртуальные системы. В результате, очень важно, чтобы специалисты по реагированию на инциденты имели понимание того, как использовать журналы событий Windows для анализа инцидентов. Журналы событий Windows предоставляют весьма богатую информацию о действиях в самих операционных системах, соединениях с другими системами, об использовании учетных данных, а также об использовании PowerShell.

Действия внутренних инструментов операционной системы Windows часто фиксируются в журналах событий Windows. Полнота и исчерпаемость событий журналов, которые пишутся во время работы операционной системы, в значительной степени зависят от того, как в организации настроили их.

Большинство предприятий используют параметры групповой политики для настройки того, какие действия система регистрирует, а также места, выделенные для хранения файлов журналов. В зависимости от практики управления журналами в организации, ОС Windows может быть настроена на регистрацию использования PowerShell, использования Server Message Block (SMB), активности приложений, администрирования клиента DHCP и обслуживания Task Scheduler. Чаще всего конфигурации управления журналами управляются с помощью групповой политики Windows.

Здесь администраторы имеют возможность управлять широким спектром систем с помощью одной политики.

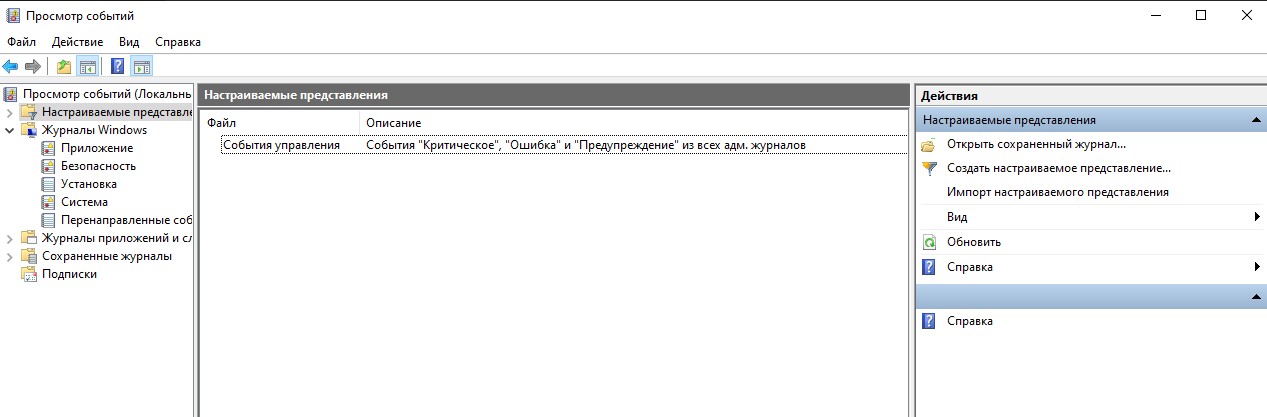

Чтобы определить, какие журналы доступны в локальной системе, выполните следующие действия:

1. Найдите Event Viewer в поле Поиск, расположенном на панели задач Windows. Нажмите на Event Viewer, после чего откроется следующее окно:

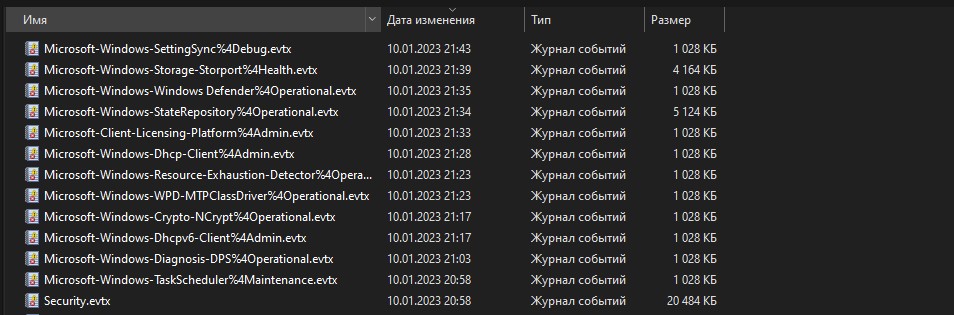

2. Из этой интерфейса этой программы просмотра пользователь может получить представление о том, что записывается в журнал, и даже может искать конкретные записи в журнале. Чтобы получить прямой доступ к журналам для автономного анализа, перейдите к стандартному пути к файлам для хранения журналов, C:\Windows\System32\winevt\logs. В указанной директории Вы можете найти разнообразие событий которые могут быть записаны в журналы в следующим виде:

Как уже говорилось ранее, существуют журналы событий Windows для широкого спектра действий, выполняемых операционной системой. В рамках этой статьи основное внимание будет уделено трем из наиболее актуальных типах журналов событий Windows. Эти типы событий охватывают широкий спектр действий и полезны для определения того, какие действия имели место быть в потенциально взломанной системе и подробно описаны ниже:

- Журналы безопасности: Эти журналы содержат записи данных, касающихся безопасности системы. Сюда входят входы, выходы, членство в группах безопасности и выполнение программ.

- Журналы приложений: Разработчики приложений определяют, какие типы действий приложения будут регистрироваться. Они пишутся в файл журнала приложения.

- Системные журналы: Часто используются для устранения неполадок, связанных с вредоносной деятельностью, журналы содержат данные, которые создает ОС Windows.

Существует несколько сотен типов журнала событий Windows. В зависимости от того, как используется ОС некоторые из них наблюдаются в системе редко, если вообще наблюдаются. Другие, в свою очередь могут быть очень распространенными и постоянно встречаются в системе, даже в обычных условиях. Ниже приведены некоторые из наиболее полезных типов журналов событий Windows для специалистов по реагированию на инциденты:

- 4624 и 4634 – вход и выход: Эти записи в журнале событий показывают использование учетных данных на потенциально взломанной системе. Кроме того, идентификаторы событий 4624 могут показать, был ли вход в систему выполнен на локальной системе или через удаленное соединение, что очень важно для поиска бокового перемещения злоумышленника с использованием протокола Windows SMB.

- 4625- Неудачный вход в систему с иcпользованием учетной записи. Одна или две такие записи могут мало что значить. A вот несколько таких записей могут указывать не только на неудачный вход в систему, но и на то, что противник пытается взломать учетные данные.

- 4672- специальные привилегии, назначаемые при новом входе в систему: Это ОС Windows эквивалент учетной записи пользователя, пытающейся повысить уровень привилегий до уровня root или administrator/ Это можно использовать для определения того, повышает ли противник привилегии

- 4688 – создан новый процесс: Эта запись в журнале документируется каждый раз, когда запускается программа. Хотя в журналах может быть много чего интересного, с точки зрения сколько исполняемых файлов запускается, охотники за угрозами могут сосредоточиться на хорошо известных противоправными, это программы, такие как PsExec, CMD.EXE или Whami.exe, чтобы определить потенциально вредоносное поведение злоумышленника.

- 4768-4773 – служба Kerberos: Существует несколько известных эксплойтов, используемых противниками, где билет Kerberos используется для получения повышенных привилегий. Эта атака – часто называемая Kerberoasting – является особенно опасной , поскольку она позволяет злоумышленникам гулять по сети с нелигитимными полномочиями.

- 5140-а был получен доступ к объекту сетевого ресурса: Это действие регистрируется, когда пользователь впервые входит в сетевой ресурс. Аномалии во времени или активности пользователя могут указывать на то, что противник пытается получить конфиденциальные данные или о попытке заражения общего сетевого ресурса программой-выкупом.

- 7045 – установлена новая служба: Эта запись в журнале возникает, когда новая служба была установлена пользователем, указанным в записи журнала. Некоторые виды вредоносных программ устанавливают себя в качестве службы. Просмотр этих записей журнала может указать на наличие вредоносного кода. Для получения дополнительной информации ознакомьтесь со списком журналов событий в категории Приложении.

Как уже говорилось ранее, существует более сотни специфических типов событий Windows. Выбор конкретные типы событий часто определяются организацией и должны быть взвешены с объемом доступного пространства для хранения данных, а также с полезностью конкретных записей журнала во время расследования. Существует ряд ресурсов, которые можно использовать для лучшего понимания журналов событий Windows.. Первый из них – это сайт ultimatewindowssecurity.com. Этот сайт предоставляет базу данных различных типов журналов событий Windows с возможностью поиска по идентификатору события. Это может быть полезно в тех случаях, когда специалисты могут наткнуться на несильно знакомый им идентификатор события.

Корпорация MITRE также предоставляет базу знаний ATT&CK. В этой базе знаний можно искать идентификаторы журналов событий Windows, которые могут иметь отношение к расследованию. Например, специалист исследует систему на наличие признаков того, что система была заражена вредоносной программой Carbanak. На основе базы знаний ATT&CK специалист может определить, что Carbanak создал учетную запись, а идентификатор события Windows в этом случае события 4720. Отсюда исследователь может провести поиск в системах для этого конкретного идентификатора события и определить, есть ли еще какие-либо учетные записи, которые кажутся подозрительными.

Как можно подытожить, операционная система Windows имеет достаточно большое количество типов событий журнала и идентификаторов. В следующих статьях более подробно расскажем о методах сбора и анализа указанных файлов журнала.