Transport Layer Security (TLS) – это важный протокол, который играет важную роль в обеспечении безопасности сетей и защите данных.

TLS обеспечивает аутентификацию, шифрование и целостность между двумя конечными точками, позволяя безопасно общаться через Интернет или любую другую сеть.

Используя надежную криптографию и цифровые сертификаты, TLS помогает обеспечить конфиденциальность данных, передаваемых по сети, и исключить их перехват или подделку злоумышленниками.

TLS 1.2 и TLS 1.3 – это две последние версии протокола Transport Layer Security (TLS), которые имеют множество преимуществ по сравнению с предыдущими версиями.

TLS 1.2 – наиболее широко используемая версия протокола TLS, но TLS 1.3 набирает популярность благодаря своей эффективности и скорости.

Как администратор сервера, вы должны включить TLS 1.2 и TLS 1.3 на вашем сервере Nginx для повышения безопасности вашего приложения, но подождите, этого недостаточно.

- 🎀 Как включить TLS 1.3 в Apache и Nginx

- Как включить TLS 1.3 в macOS через терминал

- Как включить TLS 1.3 в Chrome, Safari и Firefox👨⚕️

- Как легко включить TLS 1.3 в Nginx на Ubuntu 18.10, 18.04, 16.04, 14.04

- 🐳 Как защитить TCP-сокет Docker с помощью TLS

Вы также должны отключить TLS 1.0 и TLS 1.1 на вашем сервере Nginx, поскольку они устарели из-за слабой безопасности.

Прежде чем узнать, как отключить TLS 1.0 и TLS 1.1 на сервере Nginx, давайте узнаем, что такое TLS 1.0 и TLS 1.1 и почему вам следует отключить TLS 1.0 и TLS 1.1 на сервере Nginx.

Краткая справка о TLS 1.0 и TLS 1.1:

Transport Layer Security (TLS) – это криптографический протокол, разработанный для обеспечения безопасной связи через Интернет.

TLS 1.0 и TLS 1.1 – это более старые версии протокола TLS. Протокол TLS 1.0 был впервые определен в 1999 году и стал широко использоваться в Интернете, но с тех пор он был заменен более новыми версиями из-за известных уязвимостей.

TLS 1.1 был выпущен в 2006 году и устранил некоторые уязвимости, обнаруженные в TLS 1.0, но он также был заменен новыми версиями.

И TLS 1.0, и TLS 1.1 считаются относительно слабыми и подверженными атакам, поэтому рекомендуется использовать более новую версию TLS, например, TLS 1.2 или TLS 1.3.

Почему надо отключить TLS 1.0 и TLS 1.1 на сервере Nginx?

Nginx – это популярный веб-сервер, используемый сегодня многими компаниями, который может быть настроен на поддержку различных версий TLS в зависимости от потребностей организации.

Организациям настоятельно рекомендуется отключить TLS 1.0 и TLS 1.1 на сервере Nginx, чтобы обеспечить максимальный уровень безопасности и защитить данные, передаваемые по сети.

Есть несколько причин, по которым вам следует отключить TLS 1.0 и TLS 1.1 на вашем сервере Nginx:

- TLS 1.0 и TLS 1.1 больше не считаются безопасными из-за того, что они уязвимы к различным атакам, таким как атака POODLE (Padding Oracle On Downgraded Legacy Encryption), которая может позволить злоумышленнику перехватить и расшифровать конфиденциальную информацию, передаваемую через интернет.

- Еще одна причина отключения TLS 1.0 и TLS 1.1 заключается в том, что новые версии TLS, такие как TLS 1.2 и TLS 1.3, обеспечивают повышенную безопасность и производительность по сравнению со старыми версиями. Используя новые версии, вы можете воспользоваться преимуществами новейших функций и протоколов безопасности для защиты вашего сервера и ваших пользователей.

- Некоторые правительственные регуляторы рекомендуют отключить TLS 1.0 и TLS 1.1.

Атаки, которым подвержены TLS 1.0 и TLS 1.1:

Существует ряд известных уязвимостей в TLS 1.0 и TLS 1.1, которые могут быть использованы злоумышленниками.

К ним относятся:

- POODLE (Padding Oracle On Downgraded Legacy Encryption).

- BEAST (Browser Exploit Against SSL/TLS)

- CRIME (Compression Ratio Info-leak Made Easy)

- FREAK (Factoring Attack on RSA-EXPORT Keys)

- LOGJAM (Слабость обмена ключами Диффи-Хеллмана).

Эти уязвимости позволяют злоумышленникам осуществлять атаки типа “человек посередине”, расшифровывать конфиденциальную информацию и перехватывать сеансы пользователей.

- 🕵️ Обзор различных MITM-атак с помощью Xerosploit

- 🕵️ Обзор инструментов MITM атак для исследователей безопасности

Отключив TLS 1.0 и TLS 1.1 на вашем сервере Nginx, вы можете защитить себя от этих атак.

Как отключить TLS 1.0 и TLS 1.1 на сервере Nginx?

Отключение TLS 1.0 и TLS 1.1 на вашем сервере Nginx – важный шаг в обеспечении безопасности, поскольку эти старые протоколы шифрования считаются небезопасными и имеют несколько известных уязвимостей.

Отключив их, вы сможете защитить свой сервер от злоумышленников, пытающихся воспользоваться этими слабостями.

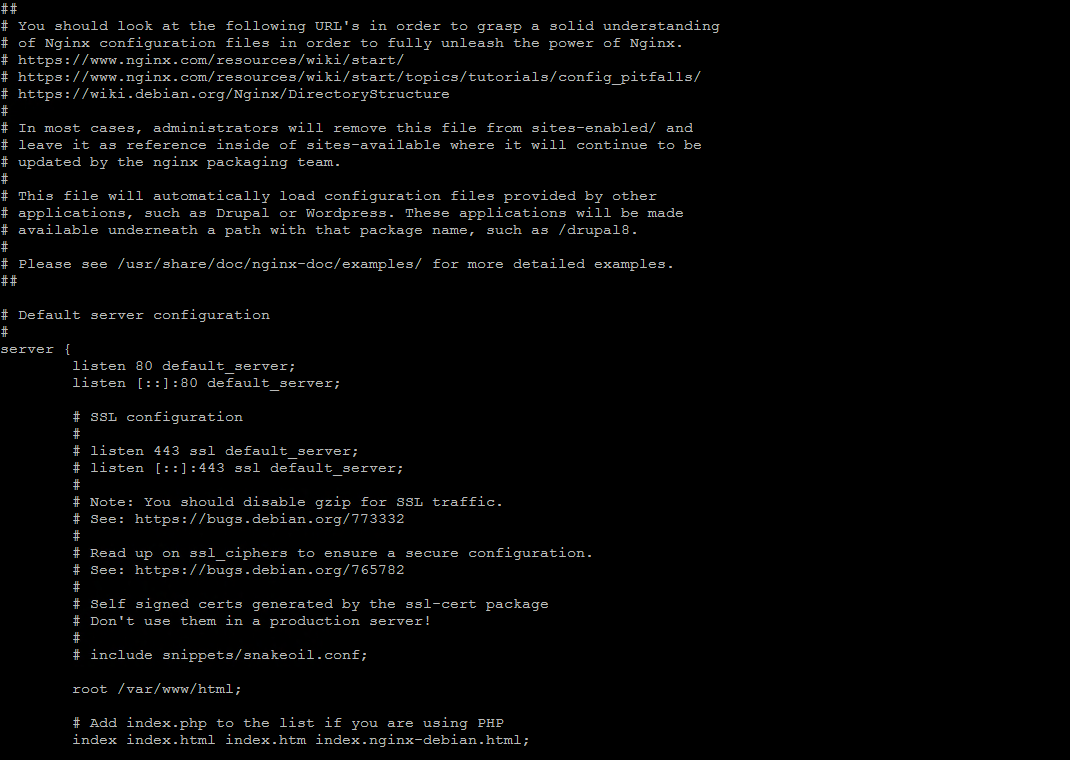

Чтобы отключить TLS 1.0 и TLS 1.1 на вашем сервере Nginx, вам нужно отредактировать файл конфигурации Nginx.

Расположение этого файла может зависеть от вашей конфигурации.

Если на вашем Nginx не настроены серверные блоки (виртуальные машины для многосайтовой конфигурации), то конфигурационный файл обычно находится по адресу /etc/nginx/nginx.conf или /etc/nginx/conf.d/ssl.conf.

На нашем сервере мы настроили несколько серверных блоков, по одному для каждого сайта в каталоге /etc/nginx/sites-available/<имя_домена>.

Например, /etc/nginx/sites-available/itsecforu.local для нашего внутреннего приложения ‘itsecforu.local’.

Проверьте версии SSL/TLS, включенные в вашем приложении

Версии SSL/TLS можно проверить с помощью любых онлайн или офлайн инструментов.

10 онлайн инструментов для тестирования SSL, TLS и последних уязвимостей

Если вы хотите проверить его в автономном режиме, мы рекомендуем использовать Nmap.

Запустите эту команду Nmap для проверки версий SSL/TLS публичных и внутренних приложений.

Однако, если вы хотите использовать Nmap для проверки публичного сайта, убедитесь, что Nmap установлен на вашем сервере и подключен к интернету.

Откройте файл конфигурации SSL в текстовом редакторе

Файл конфигурации может находиться в разных местах в зависимости от того, как настроен Nginx.

Если на вашем Nginx не настроены отдельные серверные блоки (отдельные виртуальные хосты для многосайтовой конфигурации), то файл конфигурации обычно находится либо в /etc/nginx/nginx.conf, либо в /etc/nginx/conf.d/ssl.conf.

На нашем сервере мы настроили несколько серверных блоков, по одному для каждого сайта в /etc/nginx/sites-available/<domain_name>.

Отключите TLS 1.0 и TLS 1.1 на сервере Nginx

Для этого найдите директиву ‘ssl_protocols’ в конфигурационном файле и удалите TLSv1.0 TLSv1.1 и сохраните файл.

Перезапустите сервер Nginx и проверьте настройки конфигурации

Протестируйте конфигурацию Nginx.

$ sudo nginx -t

Если вы увидите сообщение об успехе, вы сможете получить доступ к сайту по защищенному каналу HTTPS.

см. также:

- 🌐 Как исправить распространенные ошибки веб-сервера Nginx

- 🌐 Настройка производительности и безопасности Nginx

- 🚀 Обзор лучших инструментов кэширования с открытым исходным кодом для Linux в 2023 году

- 🖧 Основные номера сетевых портов на Linux

- 🐧 20 полезных функций и инструментов безопасности для администраторов Linux

- 🐳 Как подключиться к контейнеру Docker по ssh