Введение

Атака “браузер в браузере” – это атака, при которой злоумышленник использует вредоносный браузер для получения доступа к целевой системе.

Этот тип атаки обычно используется для обхода мер безопасности, таких как аутентификация и авторизация, путем использования вредоносного браузера для получения доступа к защищенным ресурсам.

👥 Что такое AAA (аутентификация, авторизация и аккаунтинг)?

Злоумышленник обычно создает вредоносное окно браузера или использует существующее окно браузера для доступа к целевой системе.

Затем вредоносный браузер отправляет в целевую систему вредоносные команды, такие как скрипты или код.

Затем вредоносный код может быть использован для получения доступа к защищенным ресурсам целевой системы.

В этом руководстве мы продемонстрируем, как злоумышленник может легко развернуть атаку “браузер в браузере”.

Требования

- ПК под управлением Kali Linux (Вы можете запустить kali в VirtualBox, используя это руководство).

- PHP

- Целевое устройство.

Проведение фишинговой атаки без получения согласия является незаконным и преследуется по закону. Обязательно проведите атаку “браузер в браузере” в тестовой лаборатории тестирования на проникновение.

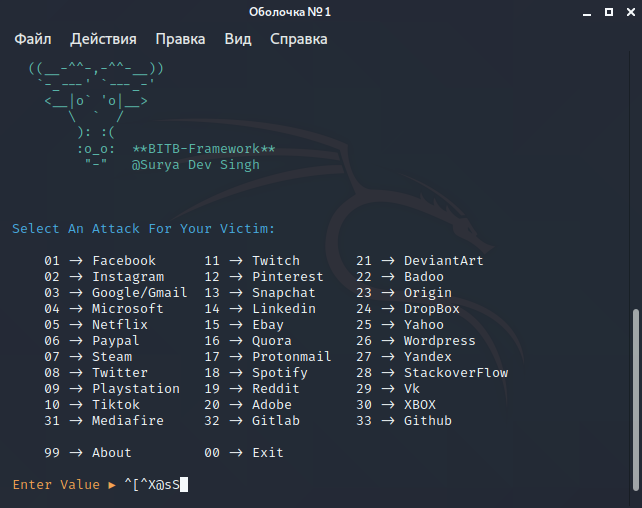

Фреймворк Browser-in-the-Browser

Фреймворк BITB – это фреймворк, состоящий из страниц входа в систему популярных веб-сайтов, клонированных и используемых для того, чтобы обманом заставить пользователя предоставить учетные данные.

При использовании фреймворка Browser in the Browser вы можете модифицировать целевую страницу, добавляя пользовательские CSS и HTML в файл main.html.

- Настройка Damn Vulnerable Web Application (DVWA) – Лаборатория пентеста часть 1

- Настройка Damn Vulnerable Web Application (DVWA) – Лаборатория пентеста часть 2

- Настройка Damn Vulnerable Web Application (DVWA) – Лаборатория пентеста часть 3

Чтобы использовать фреймворк, сначала нужно загрузить его из официального репозитория GitHub с помощью приведенной ниже команды.

После завершения загрузки мы можем перейти в каталог, чтобы создать виртуальную среду Python для проекта.

И, наконец, мы устанавливаем необходимые пакеты для запуска.

Перед запуском фреймворка необходимо убедиться, что у вас установлен PHP.

Наконец, мы запускаем фреймворк.

Как показано на изображении выше, мы должны выбрать сайт, для которого мы хотим получить учетные данные.

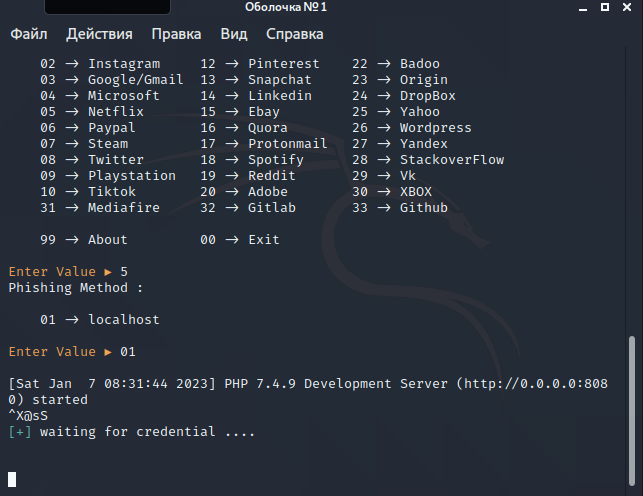

В данном руководстве мы будем использовать Netflix, который находится под номером 5.

Следующий шаг – выбор метода фишинга.

В более продвинутой атаке “браузер в браузере” мы можем использовать такой инструмент, как ngrok, чтобы сделать фишинговый сайт доступным через интернет.

🌐Как установить и использовать Ngrok на Kali Linux

В нашем случае мы решили использовать localhost, как показано на рисунке ниже.

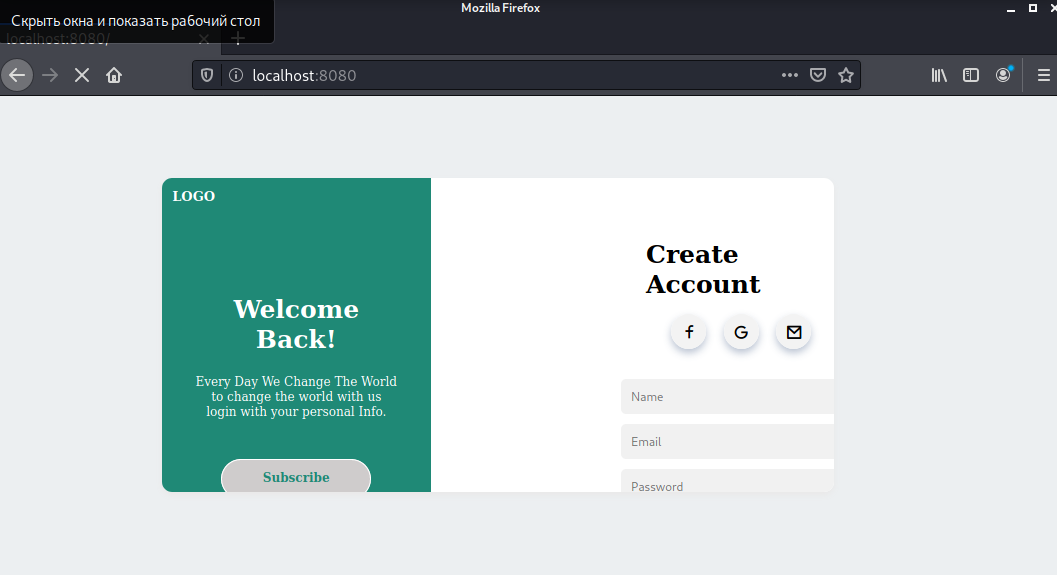

Мы можем получить доступ к фишинговой странице через адрес http://0.0.0.0:8080, как показано на изображении выше.

В браузере мы переходим по указанному адресу.

У нас открывается страница входа в систему, как показано на изображении ниже.

Если пользователь попытается войти в систему, появится другая вкладка, требующая от пользователя предоставить учетные данные для входа в Netflix.

После того как пользователь предоставит свои учетные данные для входа в Netflix, он будет перенаправлен на другую веб-страницу, но на этот раз на легитимную.

Перенаправление пользователя на легитимный сайт используется для того, чтобы сделать атаку менее подозрительной.

На стороне злоумышленника он уже получил учетные данные для входа в систему.

Все учетные данные также можно найти в файле sites/userpass/usernames.txt.

Кастомизация шаблонов

В более продвинутом случае атаки “браузер в браузере” злоумышленник может изменить дизайн целевой страницы, чтобы она отражала текущую страницу входа на сайт, для которого он хочет получить учетные данные.

Защита от атаки “браузер в браузере

Для борьбы с атаками “браузер-в-браузере” можно использовать расширение, которое автоматически обнаруживает этот вид атак.

Enhanced iFrame Protection (EIP) – это легкое расширение для автоматического обнаружения и предоставления подробных предупреждений для встроенных элементов iframe с целью защиты от атак “браузер-в-браузере”.

Это расширение доступно для браузеров Chrome, Microsoft Edge и Firefox.

Мы попытались открыть фишинговую ссылку для атаки “браузер в браузере”, используя браузер с установленным расширением защиты от фишинга.

Сразу после загрузки ссылки появилось всплывающее предупреждение, уведомляющее жертву о том, что страница выглядит подозрительно.

Заключение

Для защиты от атак типа “браузер в браузере” важно обеспечить обновление всех браузеров последними исправлениями безопасности и регулярное тестирование всех веб-приложений на наличие уязвимостей.

Также важно обеспечить безопасную конфигурацию всех веб-приложений с соответствующими мерами контроля доступа.

Также важно убедиться, что все веб-браузеры настроены на использование безопасных протоколов, таких как HTTPS, чтобы минимизировать риск атак типа “человек посередине”.

Также важно знать тип содержимого, к которому осуществляется доступ с целевой системы, поскольку некоторые типы содержимого могут быть более уязвимыми.