Насколько безопасен ваш браузер?

Сколько информации можно извлечь из вашего профиля просмотра веб-страниц?

Почему вы видите рекламу, связанную с тем, что вы искали, недавно купили или о чем читали?

Как лучше защитить свою конфиденциальность в Интернете?

На эти и другие вопросы поможет вам ответить данная статья и подскажет способы, с помощью которых вы сможете лучше защитить свою конфиденциальность в Интернете.

Важно отметить, что компании, создающие браузеры, которыми мы чаще всего пользуемся, такие как Google (Chrome), Mozilla (Firefox), Apple (Safari), Microsoft (Edge), Opera и др. стараются как можно лучше защитить пользователей и их личную информацию при использовании этих продуктов.

Поэтому данная статья направлена не на подрыв этих усилий, а на то, чтобы помочь вам, пользователю, сделать грамотный выбор при использовании этих и других браузеров для различных видов деятельности.

Интернет – это наши врата в мир, помогающие нам виртуально добраться куда угодно для получения информации, торговли, бизнеса, общения и всех других нужд и потребностей.

Следовательно, необходимо обезопасить себя, как мы обычно делаем в реальном мире, поскольку не все в Интернете имеют честные намерения.

Хотя на вашем компьютере могут быть установлены антивирусы, блокирующие все виды вредоносных программ, ваш браузер также может быть уязвим.

Давайте рассмотрим некоторые возможные уязвимости.

- XSS (межсайтовый скриптинг)

- Reflected XSS

- DOM XSS

- Stored XSS

- Отслеживание третьими сторонами

- Криптомайнеры

- Фингерпринты

- Утечки Web RTC

- Просмотр через прокси-сервер

- Как проверить безопасность браузера?

- Qualys BrowserCheck

- Cloudflare ESNI Checker

- Privacy Analyzer

- Panopticlick

- Webkay

- Совместимость SSL/TLS

- How’s My SSL?

- AmIUnique

- Как усилить безопасность браузеров?

XSS (межсайтовый скриптинг)

Межсайтовый скриптинг можно просто описать как инъекцию кода (обычно кода Javascript).

Цель такой атаки – нарушить безопасность веб-приложения через клиента (в основном через браузеры).

Злоумышленники пытаются использовать этот вид атаки для использования слабой валидации и отсутствия политики безопасности контента (CSP) в некоторых веб-приложениях.

Существуют различные виды XSS; давайте рассмотрим подробнее, что это такое и как они могут быть использованы.

- 💉 LibInjection – обнаружение SQL инъекции (SQLi) и межсайтового скриптинга (XSS)

- ✗ XSS-Finder: сверхмощный и усовершенствованный сканер межсайтового скриптинга

Reflected XSS

Это очень распространенный тип XSS, используемый для работы с клиентской стороной приложения.

Код, внедряемый здесь, не сохраняется в базе данных, но ожидается, что он вызовет ответ от клиентской части приложения.

Отсюда и название “отраженная”.

Эта атака успешно работает в случае, когда приложение принимает пользовательский ввод и возвращает его после некоторой обработки без сохранения в базе данных.

Обычный пример – миниатюрный чат-форум, где сообщения не сохраняются в базе данных.

В таких случаях приложение принимает пользовательский ввод и выводит его в виде HTML.

Злоумышленник может ввести в чат-форум вредоносный скрипт, например, изменить дизайн или цвета приложения, введя некоторые CSS в теги скрипта.

Для других пользователей приложения все может стать еще хуже, поскольку скрипт будет выполняться на их браузерах, что может привести к краже информации, например, к краже данных автозаполнения, сохраненных в браузере.

Многие пользователи предпочитают сохранять часто вводимую информацию в формах, например, имена, адреса и данные кредитных карт, что в данном случае является плохой идеей.

DOM XSS

DOM – Document Object Model, это программный интерфейс, который интерпретирует HTML (или XML), используемый на веб-страницах, и, следовательно, определяет логическую структуру конкретной веб-страницы.

Этот тип XSS использует веб-приложения с небезопасным встроенным кодом javascript в разметке, составляющей веб-страницу.

XSS, используемый здесь, может быть использован для прямого изменения DOM.

Это может быть использовано для изменения практически любой части веб-страницы, с которой взаимодействует пользователь, что может привести к фишингу.

Как предотвратить межсайтовый скриптинг XSS на основе DOM

Stored XSS

Это тип XSS, при котором вредоносный код не только отражается обратно пользователю, но и персистируется (сохраняется) в базе данных веб-сервера, на котором размещено веб-приложение.

Этот тип XSS еще более опасен, поскольку его можно повторно использовать для атак на несколько жертв, так как он сохраняется (для последующего использования).

Это может произойти в том случае, если формы, вводимые пользователями, не проверяются должным образом перед отправкой в базу данных.

В целом, XSS может быть любого типа в комбинации; одна атака может быть как отраженной, так и сохраняемой.

Техники, используемые для осуществления атаки, также могут различаться, но имеют общие черты с вышеупомянутыми.

Некоторые крупные браузеры, такие как Chrome и Edge, в качестве функции безопасности разработали собственные протоколы безопасности клиента для предотвращения XSS-атак, известные как X-XSS-Protection.

В Chrome есть XSS Auditor, который был представлен в 2010 году для обнаружения XSS-атак и остановки загрузки таких веб-страниц при обнаружении.

Однако эта функция оказалась менее полезной, чем предполагалось вначале, и впоследствии была удалена после того, как исследователи заметили несоответствия в ее результатах и случаи ложных срабатываний.

XSS-атаки представляют собой сложную задачу для решения на стороне клиента.

Браузер Edge также имел XSS-фильтр, который позже был удален.

В Firefox, как сообщает сайт MDN (Mozilla Developer Network:

Firefox не применял и не будет применять X-XSS-защиту

Отслеживание третьими сторонами

Еще одна важная часть обеспечения конфиденциальности в Интернете – быть осведомленным о сторонних отслеживающих файлах cookie.

Cookies, как правило, считаются нормальным явлением в Интернете, поскольку они используются веб-сайтами для уникальной идентификации пользователей и для того, чтобы иметь возможность соответствующим образом адаптировать пользовательский опыт просмотра.

Так обстоит дело с сайтами электронной коммерции, где они используют файлы cookie, чтобы сохранить вашу сессию покупок, а также сохранить товары, которые вы добавили в корзину.

Такие файлы cookie известны как файлы cookie первой стороны.

Таким образом, когда вы просматриваете сайты на сайте itsecforu.ru, файлы cookie, используемые сайтом itsecforu.ru, являются файлами cookie первой стороны (нормальными).

Существует также несколько случаев использования cookies второй стороны, когда веб-сайты предлагают (или продают) свои cookies первой стороны другому сайту для предоставления рекламы пользователю.

В этом случае файлы cookie можно рассматривать как сторонние.

Сторонние файлы cookie – это большие файлы cookie, управляемые рекламой, которые используются для межсайтового отслеживания и повторной целевой рекламы.

Это файлы cookie, устанавливаемые в браузеры пользователей без ведома или согласия пользователя для получения информации о пользователе и всех видов профилей данных, таких как веб-сайты, которые посещает пользователь, поисковые запросы, ISP (Internet Service Provider), которым пользуется пользователь, технические характеристики ноутбука, заряд батареи и т.д.

Эти данные используются для формирования профиля данных в Интернете.

Эта информация используется для формирования интернет-профиля данных о пользователе, что позволяет использовать ее для целевой рекламы.

Злоумышленники, похищающие такую информацию, обычно занимаются поиском данных и могут продавать эти данные крупным рекламным сетям.

Криптомайнеры

Некоторые веб-сайты в Интернете содержат скрипты криптомайнинга, созданный либо владельцем сайта, либо третьей стороной.

Эти скрипты позволяют злоумышленнику использовать вычислительные ресурсы жертвы для добычи криптовалют.

Фингерпринты

Фингерпринт устройства илиФингерпринт машины – это информация, собранная о программном и аппаратном обеспечении удаленного вычислительного устройства с целью идентификации.

Некоторые пользователи склонны считать, что использование режима инкогнито в браузере защищает от таких угроз, но это не так.

Приватный режим или режим инкогнито не является действительно приватным; он только не сохраняет файлы cookie или историю просмотров локально в браузере; однако эта информация все равно будет сохранена на посещаемом сайте.

Утечки Web RTC

Web RTC (Real-Time Communication). Web RTC стал прорывом для общения в реальном времени через Интернет.

Согласно веб-сайту Web RTC:

С помощью WebRTC вы можете добавить в свое приложение возможности коммуникации в реальном времени, которые работают на основе открытого стандарта. Он поддерживает передачу видео, голоса и общих данных между собеседниками, позволяя разработчикам создавать мощные решения для голосовой и видеосвязи.

см. более подробно:

🌐 Тестирование на утечку WebRTC – Как проверить и защититься

Просмотр через прокси-сервер

Бесплатные веб-прокси-серверы, как кажется, помогают повысить уровень конфиденциальности, передавая ваш веб-трафик через “анонимные” серверы.

Некоторые эксперты по безопасности обеспокоены тем, насколько это обеспечивает конфиденциальность, как уверяет Источник

Прокси могут оградить пользователя от открытого Интернета, но не от серверов, через которые проходит интернет-трафик.

Следовательно, использование вредоносного “бесплатного” веб-прокси, созданного для сбора пользовательских данных, может стать залогом катастрофы.

Вместо этого используйте премиум-прокси.

Как проверить безопасность браузера?

Тесты браузеров дают вам представление о том, сколько информации злоумышленник может получить у вас через браузер и что нужно сделать, чтобы оставаться защищенным.

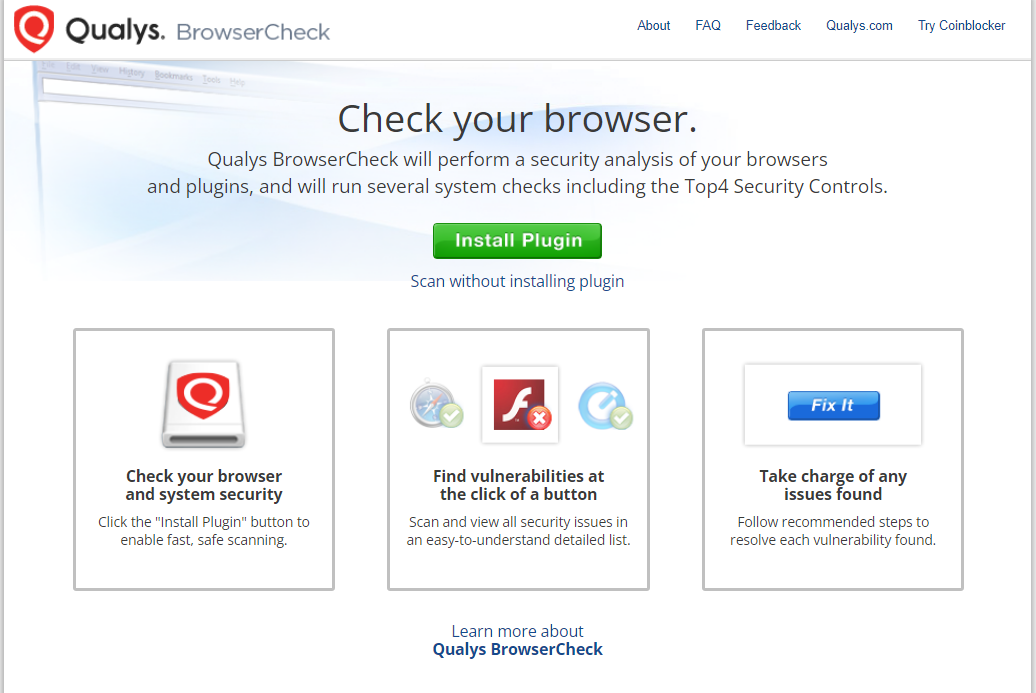

Qualys BrowserCheck

BrowserCheck от Qualys выполняет быструю проверку вашего браузера на наличие отслеживающих файлов cookie и известных уязвимостей.

Cloudflare ESNI Checker

Cloudflare проводит быструю проверку DNS и стека TLS вашего браузера на наличие уязвимостей.

Privacy Analyzer

Privacy Analyzer сканирует ваш браузер на наличие лазеек конфиденциальности любого типа, включая анализ фингерпринтов.

Panopticlick

Panopticlick предлагает проверить наличие сторонних отслеживающих файлов cookie, а также предлагает расширение Chrome для блокировки дальнейшего отслеживания.

Webkay

Webkay позволяет быстро узнать, какую информацию охотно выдает ваш браузер.

Совместимость SSL/TLS

Проверьте, не подвержен ли ваш браузер уязвимостям TLS.

How’s My SSL?

Всесторонняя проверка уровня SSL в вашем браузере.

AmIUnique

AmIUnique проверяет, был ли фингерпринт вашего браузера в любом ранее собранном в мире.

Как усилить безопасность браузеров?

Вам нужно быть более активным в вопросах конфиденциальности и безопасности, поэтому необходимо знать, какие настройки безопасности имеются в браузере. Каждый браузер имеет настройки конфиденциальности и безопасности, которые предоставляют пользователю контроль над тем, какую информацию он может передавать веб-сайтам.

Вот небольшое руководство о том, какие настройки конфиденциальности следует установить в браузере.

- Отправляйте на сайты запросы “Не отслеживать”

- Блокируйте все сторонние файлы cookie

- Отключите ActiveX и flash

- Удалите все ненужные плагины и расширения

- Установите расширения или аддоны для обеспечения конфиденциальности.

- Используйте браузер, ориентированный на конфиденциальность, на мобильном или настольном компьютере.

Вы также можете рассмотреть возможность использования VPN премиум-класса, который обеспечивает невидимость в Интернете от трекеров, сканеров и всех видов регистраторов информации.

По-настоящему приватным в Интернете можно стать с помощью VPN.

Однако “бесплатные” VPN-сервисы имеют те же проблемы, что и бесплатные прокси-серверы: вы никогда не будете уверены в том, через какой веб-сервер проходит ваш трафик.

Отсюда возникает необходимость в надежном VPN-сервисе, который обеспечит гораздо лучшую безопасность.