Проект OWASP Amass – это инструмент, используемый специалистами по безопасности для составления сетевых карт поверхностей атак, а также для обнаружения внешних активов.

Он использует несколько методов, включающих сбор информации из открытых источников и активную разведку.

Ранее мы его бегло рассмотрели:

amass – перечисление поддоменов

Этот инструмент, написанный на языке Go, позволяет проводить углубленное перечисление DNS, номеров ASN и поддоменов.

Ниже приведен список методов и источников данных, задействованных в сборе информации:

- DNS: Угадывание на основе сходства FQDN, брутфорс, перебор обратного DNS, перенос зон, изменение/пермутация FQDN в зоне NSEC.

- Маршрутизация: NetworksDB, ARIN, BGPView, IPdata, RADb, Robtex, BGPTools, ShadowServer, TeamCymru, IPinfo

- Скраппинг: Ask, Baidu, Bing, Gists, HackerOne, HyperStat, IPv4Info, PKey, RapidDNS, Riddler, Searchcode, DNSDumpster, DuckDuckGo, Searx, SiteDossier, Yahoo, AbuseIPDB

- WHOIS: AlienVault, DNSlytics, ONYPHE, SpyOnWeb, Umbrella, WhoisXMLAPI, AskDNS, SecurityTrails

- Веб-архивы: Arquivo, ArchiveIt, CommonCrawl, HAW, Wayback, UKWebArchive

- Сертификаты: Crtsh, Active pulls (опционально), CertSpotter, Digitorus, Censys, FacebookCT, GoogleCT

- API: Quake, BufferOver, BuiltWith, C99, Chaos, CIRCL, N45HT, PassiveTotal, PentestTools, Shodan, Cloudflare, DNSDB, DNSRepo, Detectify, FOFA, FullHunt, GitHub, GitLab, Greynoise, HackerTarget, Hunter, IntelX, LeakIX, Maltiverse, Mnemonic, SonarSearch, Spamhaus, ThreatCrowd, ThreatMiner, Twitter, URLScan, VirusTotal, ZETAlytics, ZoomEye, 360PassiveDNS, Ahrefs, AnubisDB, BinaryEdge, Spyse, Sublist3rAPI, ThreatBook

Функции, связанные с проектом OWASP Amass, следующие:

- OWASP Amass установлен по умолчанию и может управляться как любой другой пакет Kali.

- Предлагает предварительно скомпилированную версию с каждым выпуском.

- Он использует информацию из открытых источников для составления сетевых карт поверхностей атак и обнаружения внешних активов.

- Аргумент volume позволяет сохранять базу данных Amass между выполнениями и получать доступ к выходным файлам на хост-системе.

В данном руководстве описаны шаги по установке и использованию Amass для углубленного маппинга поверхностей атак и обнаружения активов.

Установка OWASP Amass

Установка OWASP Amass может быть выполнена несколькими способами. Здесь рассматриваются следующие методы:

1. Использование Docker

Я предполагаю, что в вашей системе уже установлен Docker.

Вы можете извлечь образ Amass docker с помощью команды:

Вы также можете собрать образ контейнера:

Получим образы Docker:

Запустим контейнер с образом при выполнении команд Amass.

Например:

Не забудьте указать OUTPUT_DIR_PATH, чтобы сохранить данные/выходные файлы на хост-системе.

2. Использование менеджеров пакетов

Существует несколько менеджеров пакетов, которые предоставляют Amass.

- Homebrew:

- Snapcraft:

3. Из исходников

Убедитесь, что Go установлен в вашей системе.

Скачайте OWASP Amass;

Теперь у вас есть бинарник в $GOPATH/bin

Использование Amass

После установки вы можете использовать Amass для глубокого отображения поверхности атаки и обнаружения активов.

Используется 6 подкоманд.

К ним относятся:

- amass intel – используется для обнаружения целей

- amass enum – используется для выполнения перечислений и составления карты сети

- amass viz – для визуализации результатов перечисления

- amass track – для отслеживания различий между перечислениями

- amass db – используется для работы с базой данных графов Amass

- amass dns – для высокопроизводительного разрешения имен DNS

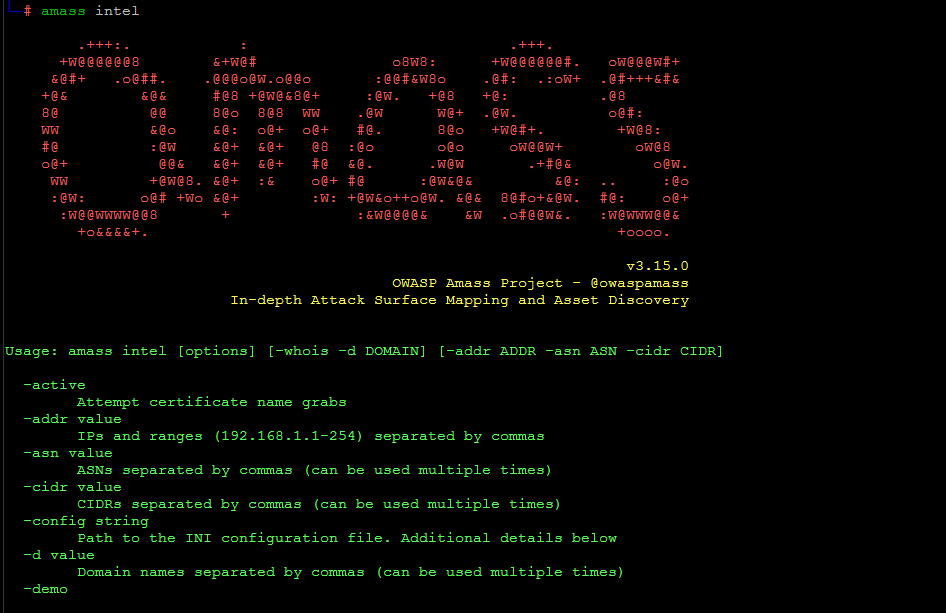

1. Amass intel

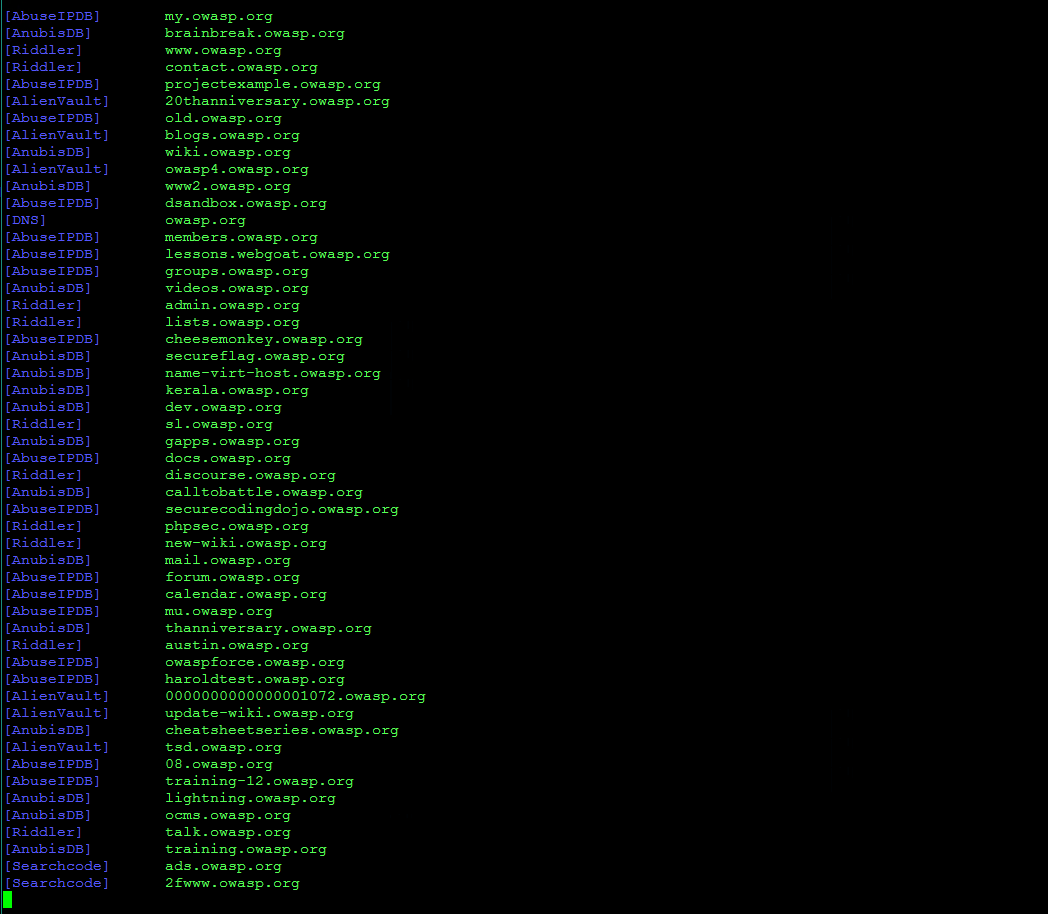

Эта подкоманда Amass помогает обнаружить больше корневых доменных имен, связанных с организацией.

Чтобы получить доступные опции, выполните:

Эта подкоманда использует несколько методов, включая WHOIS и IPv4Info.

Вы можете указать технику, как показано ниже:

Для docker приведенная выше команда будет такой:

Вы также можете искать организации, которые возвращают идентификаторы ASN, присвоенные цели.

Например:

2. Amass Enum

Эта подкоманда позволяет выполнить DNS-перечисление и отображение цели для определения открытой поверхности атаки.

Она может быть запущена в пассивном или активном режимах.

Пассивный режим более быстрый, но не проверяет информацию DNS.

Например, для поиска доменов, связанных с организацией, команда будет выглядеть следующим образом:

Активный режим можно использовать для получения более точных результатов при использовании стандартных/специфических резольверов.

3. Amass Track

Эта подкоманда используется для сравнения результатов перечисления, выполненных на один и тот же домен/цель.

Например, для сравнения двух последних выполненных перечислений команда будет следующей:

4. Amass db

Эта команда может быть использована для взаимодействия с базой данных Amass graph.

Например, перечислить все сработки, выполненные на домене, хранящемся в базе данных amass4owasp.

Команда будет выглядеть следующим образом:

Для получения активов, идентифицированных во время переписи, измените приведенную выше команду следующим образом:

5. Amass Viz

Эта команда позволяет визуализировать данные в базе данных Amass graph

. Полученные результаты затем можно импортировать в Maltego для анализа.

Чтобы сгенерировать d3-force HTML-граф из базы данных, скажем, amass4owasp, команда будет выглядеть следующим образом:

Удачной охоты.

¯\_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.