Многие устройства используют PIN-код для защиты конфиденциальности своих пользователей.

В этом руководстве мы будем использовать инструмент lockphish для подделки пин-кода для различных целевых операционных систем.

Lockphish – это первый инструмент, который использует HTTPS-ссылку для подделки учетных данных разблокировки на различных пользовательских операционных системах, т.е. Android OS, Windows OS и на айфонах.

Туннелирование Ngrok используется для доставки жертве, а также для доставки захваченных учетных данных.

Lockphish автоматически перехватывает IP-адрес жертвы.

Некоторые из ключевых особенностей Lockphish включают:

- Автоматическое распознавание устройства – lockphish автоматически определит целевое устройство и предоставит страницу запроса пин-кода. При запуске атаки пользователю не нужно выбирать операционную систему устройства цели.

- IP-трекер – lockphish фиксирует IP-адрес нашей цели, который необходим для дальнейшего сбора информации против нашей цели.

- Использует Ngrok для проброса портов и атаки через интернет – Ngrok позволяет нам проводить атаки на цель через интернет, а также передавать обратно захваченные учетные данные.

- Lockphish предлагает готовые фишинговые сайты для экранов блокировки android, iphone и windows.

ПРИМЕЧАНИЕ:

Это руководство создано исключительно в образовательных целях. Авторы не несут ответственности за любой ущерб.

Шаг 1: Установка lockphish

Чтобы убедиться в отсутствии ошибок при установке lockphish, сначала обновим предварительно установленные пакеты на запущенном экземпляре с помощью следующей команды.

sudo apt-get update

После завершения обновления мы загрузим инструмент lockphish из его официального репозитория GitHub.

Мы можем загрузить инструмент в виде zip-файла или клонировать его с GitHub с помощью приведенной ниже команды.

git clone https://github.com/kali-linux-tutorial/lockphishШаг 2: Запуск lockphish

Если вы скачали zip-файл, вам нужно сначала извлечь файлы с помощью команды

unzip lockphish.zip

После распаковки мы переходим в директорию, чтобы запустить нашу фишинговую атаку с использованием пин-кода.

cd lockphish

Чтобы запустить lockphish, сначала нужно дать файлу lockphish.sh разрешение на выполнение от имени root в системе.

Мы воспользуемся приведенной ниже командой.

sudo chmod +x lockphish.sh

Теперь мы можем сгенерировать нашу ссылку, запустив файл с помощью команды.

./lockphish.sh

Перед началом атаки необходимо указать ссылку, на которую будет перенаправлена жертва после предоставления злоумышленнику PIN-кода своего устройства.

В нашем случае мы будем использовать для атаки страницу перенаправления по умолчанию, поэтому просто нажмем Enter, чтобы начать генерировать фишинговую ссылку.

Lockphish сначала загрузит Ngrok, если он не установлен, и автоматически запустит атаку.

Будет предоставлена фишинговая ссылка для отправки цели.

В нашем случае фишинговая ссылка не отображалась на терминале.

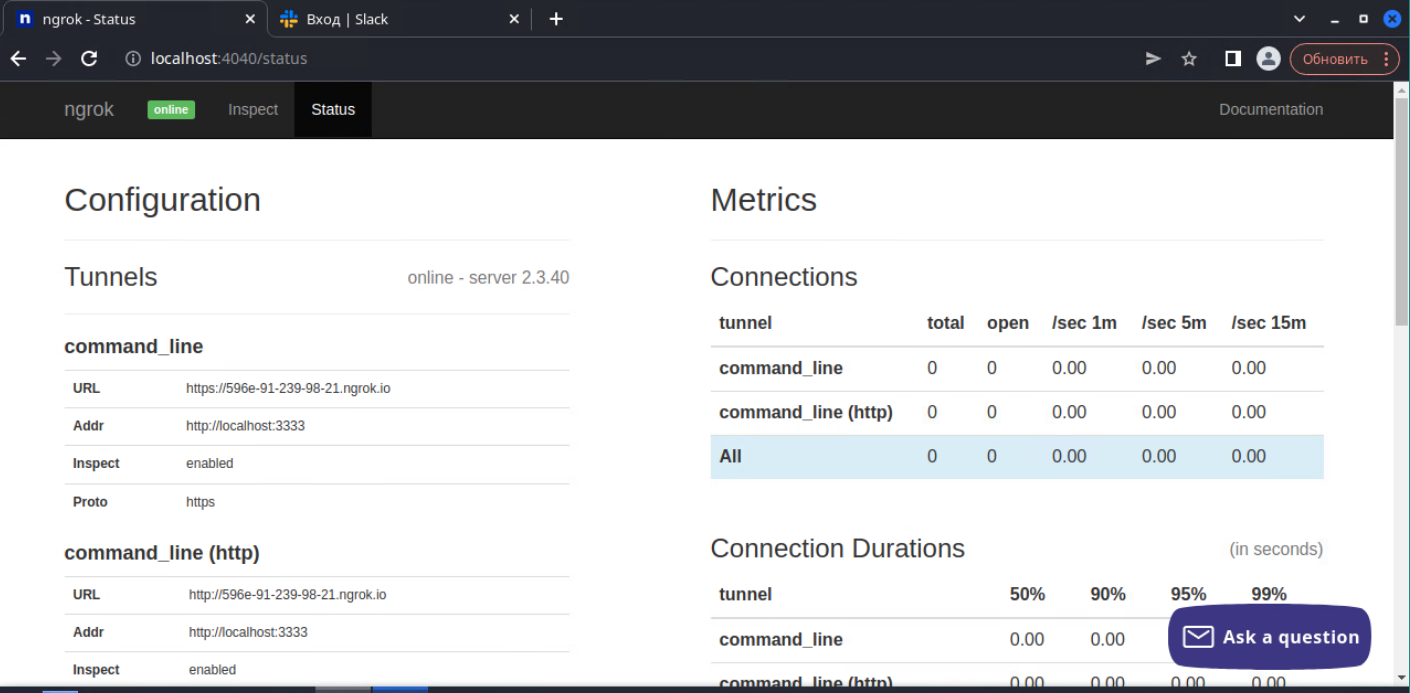

Мы должны открыть веб-страницу Ngrok на “localhost:4040”, чтобы получить фишинговую ссылку, как показано на изображении ниже.

Шаг 3: Отправка фишинговой ссылки жертве

Теперь нам нужно отправить фишинговую ссылку жертве, для чего необходимо применить некоторые тактики социальной инженерии, чтобы заманить жертву нажать на фишинговую ссылку.

После того как пользователь нажмет на ссылку, он попадет на страницу, где ему нужно будет нажать кнопку мыши для просмотра видеоролика YouTube.

После открытия ссылки появляется экран блокировки в зависимости от устройства, требующий от пользователя ввести PIN-код.

Шаг 4: Получение перехваченного PIN-кода

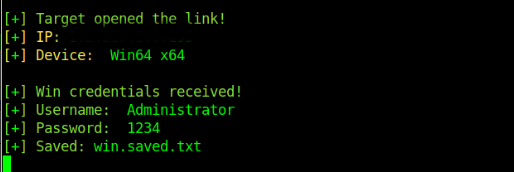

После того как жертва предоставит PIN-код, мы сможем просмотреть его с помощью нашего терминала Lockphish.

Lockphish захватит учетные данные пользователя, такие как PIN-код, операционную систему цели и IP-адрес цели.

Хакер теперь может использовать PIN-код, который он получил с помощью lockphish.

Пример захвата учетных данных показан на рисунке ниже.

Заключение

Lockphish – первый инструмент, способный подделывать PIN-коды и пароли пользователей через https, является обязательным инструментом для всех, кто занимается или планирует заниматься профессиональной деятельностью в области компьютерной безопасности.

Он также открывает новое поле для изучения исследователями безопасности.

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.