Shell – это программа, которая интерпретирует наши команды и отдает их операционной системе.

Она действует как интерфейс между пользователем и операционной системой.

Она принимает ввод с клавиатуры и отдает его ОС, а терминал позволяет вводить команды и взаимодействовать с оболочкой.

Некоторые популярные оболочки:

- Windows PowerShell

- Командная строка Windows

- bash

- sh

- dash

- Born

- Korn

Порт

Простыми словами, порт – это отверстие, через которое может быть установлено соединение.

Например, при посещении сайта itsecforu.ru соединение будет установлено с портом 443, поскольку HTTPS и сервер используют порт 443 для соединения.

Порты – это номера, связанные с IP-адресами.

Некоторые часто используемые порты:

- 20 – FTP

- 22 – SSH

- 25 – SMTP

- 80 – HTTP

- 443 – HTTPS

- 465 – SMTPS

- 587 – SMTP

- 993 – IMAP

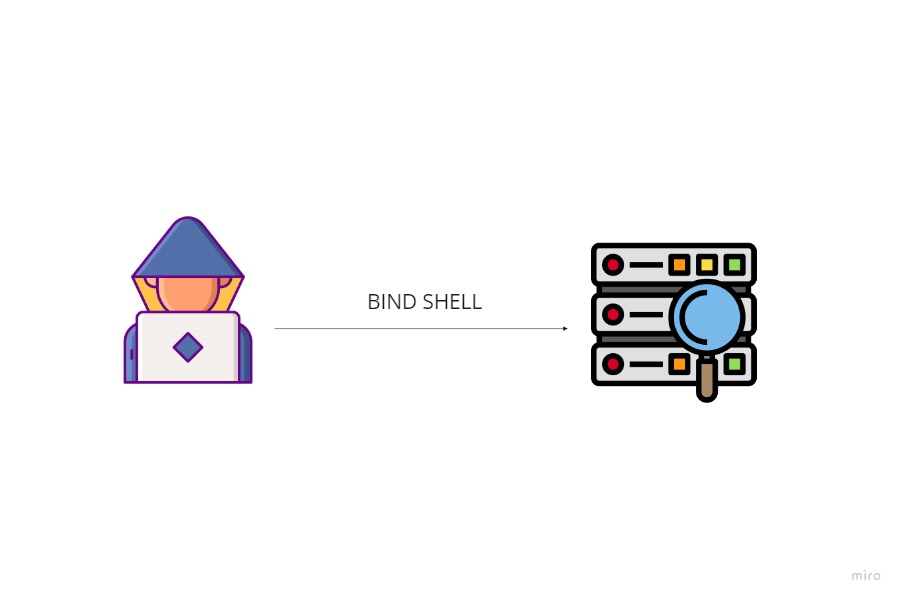

Bind Shell:

Bind shell – это своего рода настройка, при которой удаленные консоли устанавливаются с другими компьютерами по сети.

В Bind shell злоумышленник запускает на целевом компьютере службу, к которой злоумышленник может подключиться.

В bind shell злоумышленник может подключиться к целевому компьютеру и выполнять команды на нем.

Чтобы запустить bind shell, злоумышленник должен иметь IP-адрес жертвы для доступа к целевому компьютеру.

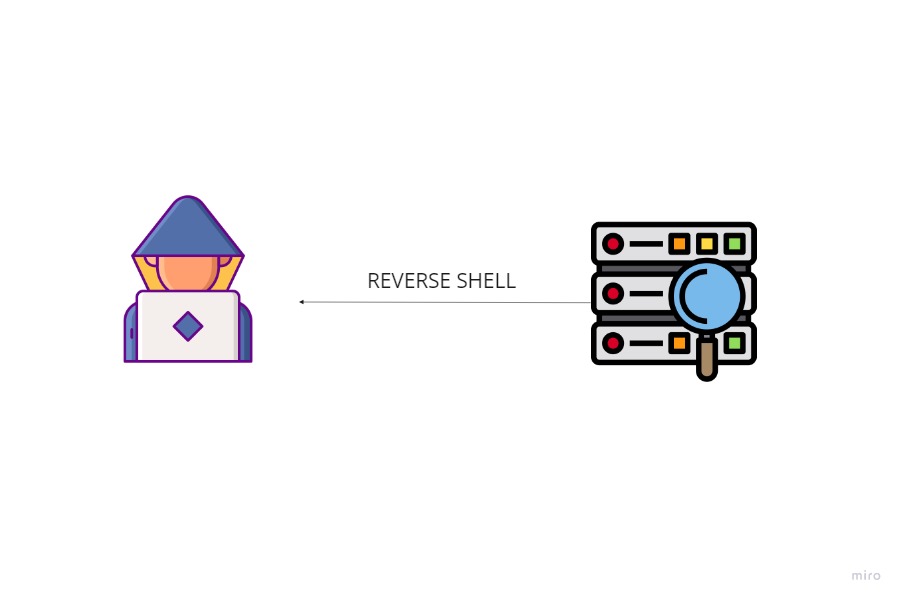

Reverse Shell:

Обратный shell или connect-back – это схема, при которой атакующий должен сначала запустить сервер на своей машине, а целевая машина должна выступить в роли клиента, который подключается к серверу, обслуживаемому атакующим.

После успешного соединения злоумышленник может получить доступ к оболочке целевого компьютера.

Для запуска Reverse shell злоумышленнику не нужно знать IP-адрес жертвы, чтобы получить доступ к целевому компьютеру.

Разница между Bind Shell и Reverse Shell

| Bind Shell | Reverse Shell | |

|---|---|---|

| 1. | В Bind Shells слушатель запущен на целевой системе, и злоумышленник подключается к нему, чтобы получить удаленный доступ к целевой системе. | В обратной оболочке у атакующего есть слушатель, запущенный на его/ее машине, а цель подключается к атакующему с оболочкой. Таким образом, атакующий может получить доступ к целевой системе. |

| 2. | В Bind shell злоумышленник находит открытый порт на сервере/целевой машине и затем пытается привязать свою оболочку к этому порту. | В обратной оболочке атакующий открывает свой собственный порт. Таким образом, жертва может подключиться к этому порту для успешного соединения. |

| 3. | Перед запуском Bind Shell злоумышленник должен знать IP-адрес жертвы. | Атакующему не нужно знать IP-адрес жертвы, потому что атакующий собирается подключиться к нашему открытому порту. |

| 4. | В Bind shell слушатель включен на целевой машине, и атакующий подключается к нему. | Обратная оболочка противоположна оболочке Bind Shell, в обратной оболочке слушатель включен на машине атакующего, а целевая машина подключается к нему. |

| 5. | Иногда Bind Shell не работает, поскольку современные брандмауэры не позволяют посторонним подключаться к открытым портам. | Reverse Shell может обойти проблемы с брандмауэром, потому что эта целевая машина пытается подключиться к атакующей, поэтому брандмауэр не утруждает себя проверкой пакетов. |

см. также:

- 🕵️♂️ Как создать обратный шелл

- reverse-shell – обратный шелл как служба

- 🕵️♂️ Шпаргалка по обратным шеллам

- 🕵️ Обход ограничений на загрузку файлов в веб-приложениях, чтобы открыть шелл

- Как получить root шелл на веб-сервере (Backdoor Image)

- Включение локального файла (LFI) Пентест Web приложений

огонь! спасибо