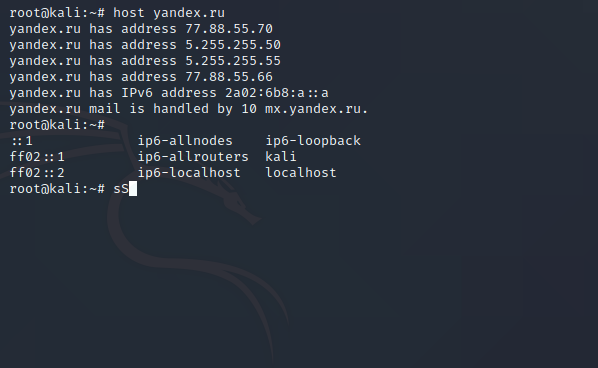

Команда HOST – это простая утилита интерфейса командной строки для выполнения перечисления DNS.

В исследованиях в области безопасности и этического взлома перечисление DNS является первым этапом сбора информации о цели.

Это процесс запроса всех потенциальных записей DNS с сервера доменных имен, таких как данные сервера имен, IP-адреса, данные почтового обменника, TTL и многое другое.

Злоумышленники могут использовать эту DNS-перечисленную информацию для изучения записей внутренней сети.

В Интернете существует множество инструментов для перебора DNS и онлайн-инструментов.

Однако перечисление DNS можно легко выполнить с помощью одной утилиты командной строки.

Это программа “HOST”.

В этой статье мы рассмотрим несколько полезных примеров команд хоста для запроса сведений о DNS.

Давайте начнем!

Установка

Команда “HOST” может быть иногда недоступна по умолчанию на вновь установленной машине.

В результате вам придется установить ее в систему вручную.

Процесс установки довольно прост.

Все команды, связанные с DNS, такие как nslookup, dig и host, содержатся в библиотеке “bind-utils”.

Для этого просто введите в терминале следующую команду.

Использование

Общий синтаксис: Общая команда “host” выводит общий синтаксис команды и ее аргументы, которые могут быть использованы с ней, а также краткое описание каждого аргумента.

Пример вывода:

-[~]

└─$ host

Usage: host [-aCdilrTvVw] [-c class] [-N ndots] [-t type] [-W time]

[-R number] [-m flag] [-p port] hostname [server]

-a is equivalent to -v -t ANY

-A is like -a but omits RRSIG, NSEC, NSEC3

-c specifies query class for non-IN data

-C compares SOA records on authoritative nameservers

-d is equivalent to -v

-l lists all hosts in a domain, using AXFR

-m set memory debugging flag (trace|record|usage)

-N changes the number of dots allowed before root lookup is done

-p specifies the port on the server to query

-r disables recursive processing

-R specifies number of retries for UDP packets

-s a SERVFAIL response should stop query

-t specifies the query type

-T enables TCP/IP mode

-U enables UDP mode

-v enables verbose output

-V print version number and exit

-w specifies to wait forever for a reply

-W specifies how long to wait for a reply

-4 use IPv4 query transport only

-6 use IPv6 query transport only

Как выполнить обратный поиск

Эта команда выполняет обратный поиск по IP-адресу и отображает имя хоста или доменное имя.

В качестве примера можно привести следующий синтаксис:

Как найти серверы доменных имен

Используйте параметр -t для получения серверов доменных имен. Он используется для указания типа запроса.

Здесь я передаю аргумент -t для поиска серверов имен определенного доменного имени.

Запись NS указывает на авторитетные серверы имен.

$ host -t ns target.com

target.com name server olga.ns.cloudflare.com.

target.com name server todd.ns.cloudflare.com.Запрос определенного сервера доменных имен

host target-domain [name-server] host -t mx target.com

target.com mail is handled by 1 aspmx.l.google.com.

target.com mail is handled by 5 alt1.aspmx.l.google.com.

target.com mail is handled by 5 alt2.aspmx.l.google.com.

target.com mail is handled by 10 alt3.aspmx.l.google.com.

target.com mail is handled by 10 alt4.aspmx.l.google.com.Для поиска TXT-записей домена

$ host -t txt geekflare.com

target.com descriptive text "google-site-verification=MRSwa454qay1S6pwwixzoiZl08kfJfkhiQIslhok3-A"

target.com descriptive text "google-site-verification=7QXbgb492Y5NVyWzSAgAScfUV3XIAGTKKZfdpCvcaGM"

target.com descriptive text "yandex-verification: 42f25bad396e79f5"

target.com descriptive text "v=spf1 include:_spf.google.com include:mailgun.org include:zcsend.net ~all"

target.com descriptive text "ahrefs-site-verification_8eefbd2fe43a8728b6fd14a393e2aff77b671e41615d2c1c6fc365ec33a4d6d0"

target.com descriptive text "ca3-7fbfaa573ba248ddb17a618e5b46ca01"Чтобы найти SOA-запись домена

$ host -t soa target.com

target.com has SOA record olga.ns.cloudflare.com. dns.cloudflare.com. 2271966690 10000 2400 604800 3600Как найти записи CNAME домена

CNAME расшифровывается как canonical name.

Эта запись DNS отвечает за перенаправление одного домена на другой, что означает сопоставление оригинального доменного имени с псевдонимом.

Чтобы найти DNS-записи CNAME домена, используйте приведенную ниже команду.

$ host -t cname target.com

target.com has no CNAME record