Поскольку цифровой след организаций становится все больше и больше, разведка сети и перечисление служь, доступных через публичный интернет, стали критически важной областью безопасности организации.

А учитывая возросшее количество уязвимостей и угроз, направленных на веб-приложения, выполнение автоматизированной разведки и перечисления сервисов становится все более важным.

К счастью, использование бесплатных инструментов с открытым исходным кодом, таких как recon-ng, позволило упростить этот процесс практически до автоматизма.

Сегодня мы рассмотрим программу AutoRecon, предназначенную именно для этого: автоматизации методов разведки сети и перечисления служб.

Что такое AutoRecon?

AutoRecon – это проект с открытым исходным кодом, созданный для проведения сетевой разведки с автоматическим перечислением служб.

Преимущество AutoRecon перед другими инструментами сбора информации и интернет-сканирования заключается в том, что он позволяет обрабатывать собранную информацию непосредственно в AutoRecon.

Инструмент включает выполнение таких действий, как Nmap, а также прогон собранных данных через другие инструменты сканирования, такие как feroxbuster, sslscan, nbtscan, Nikto и других.

Установка AutoRecon

Примечание: Поскольку его зависимости легко доступны на Kali Linux, мы предлагаем использовать AutoRecon на этом дистрибутиве.

Для начала убедитесь, что у вас есть python3 и pip.

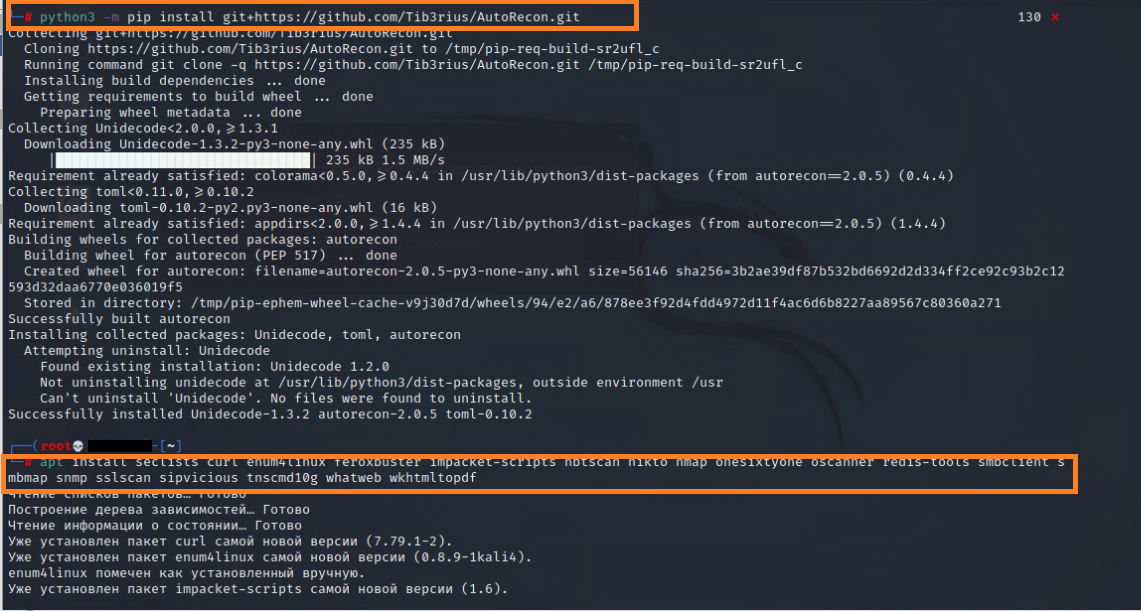

Затем с помощью Python pip скачайте последнюю версию AutoRecon и установите ее:

sudo python3 -m pip install git+https://github.com/Tib3rius/AutoRecon.gitДалее вам нужно будет установить определенные зависимости:

sudo apt install seclists curl enum4linux feroxbuster impacket-scripts nbtscan nikto nmap onesixtyone oscanner redis-tools smbclient smbmap snmp sslscan sipvicious tnscmd10g whatweb wkhtmltopdf

Выполните команду autorecon -help, чтобы определить, была ли он успешно установлен:

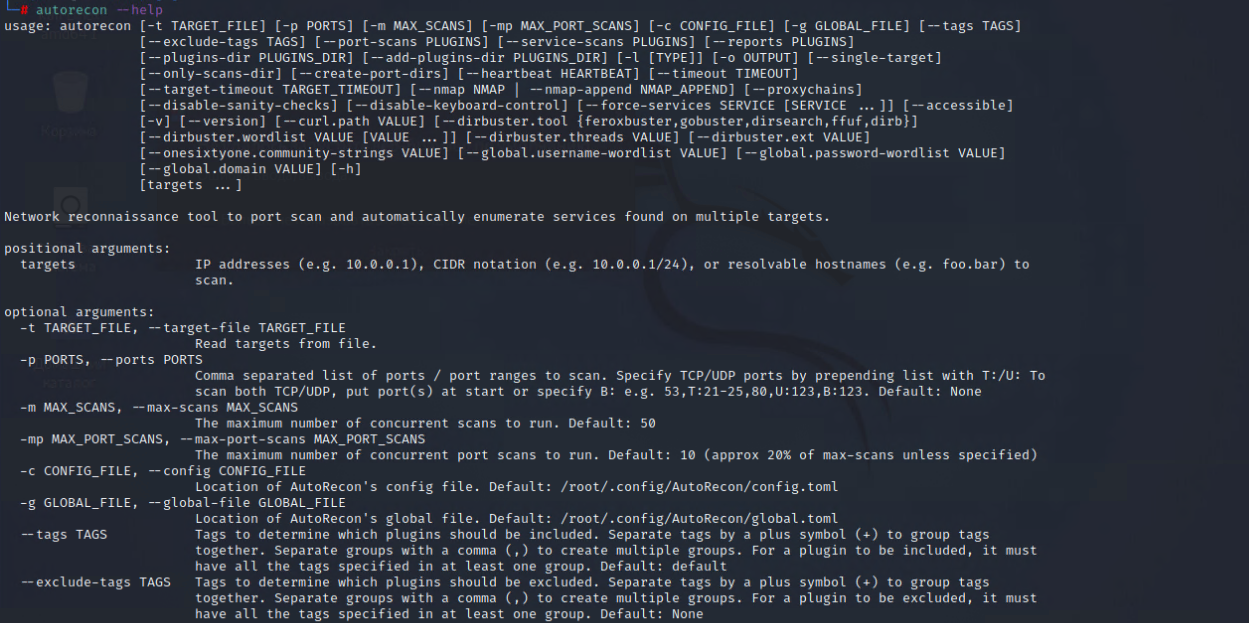

autorecon --help

В результате вы получите следующий результат, содержащий различные опции, доступные в AutoRecon!

Использование

Начать работу с AutoRecon очень просто – можно даже запустить AutoRecon без каких-либо флагов или опций:

autorecon domain.comЗамените domain.com на имя домена, который вы хотите просканировать.

После завершения выполнения команда должна выдать следующий результат:

Анализ результатов

После завершения сканирования AutoRecon сохраняет результаты сканирования в каталоге “results”, внутри которого создается новый подкаталог для каждой цели, сканируемой AutoRecon.

Структура результатов, созданная AutoRecon, выглядит следующим образом:

results

└── domain-name.here

├── exploit

├── loot

├── report

│ ├── local.txt

│ ├── notes.txt

│ ├── proof.txt

│ ├── report.md

│ │ └── domain-name.here

│ │ ├── Commands.md

│ │ ├── Errors.md

│ │ ├── Manual Commands.md

│ │ ├── Patterns.md

│ │ ├── Port Scans

│ │ │ ├── PortScan - All TCP Ports.md

│ │ │ ├── PortScan - Top 100 UDP Ports.md

│ │ │ └── PortScan - Top TCP Ports.md

│ │ └── Services

│ │ ├── Service - tcp-22-ssh

│ │ │ └── Nmap SSH.md

│ │ ├── Service - tcp-443-http

│ │ │ ├── Curl.md

│ │ │ ├── Curl Robots.md

│ │ │ ├── Directory Buster.md

│ │ │ ├── Nmap HTTP.md

│ │ │ ├── SSL Scan.md

│ │ │ ├── whatweb.md

│ │ │ └── wkhtmltoimage.md

│ │ └── Service - tcp-80-http

│ │ ├── Curl.md

│ │ ├── Curl Robots.md

│ │ ├── Directory Buster.md

│ │ ├── Nmap HTTP.md

│ │ ├── whatweb.md

│ │ └── wkhtmltoimage.md

│ └── screenshots

└── scans

├── _commands.log

├── _errors.log

├── _full_tcp_nmap.txt

├── _manual_commands.txt

├── _patterns.log

├── _quick_tcp_nmap.txt

├── tcp22

│ ├── tcp_22_ssh_nmap.txt

│ └── xml

│ └── tcp_22_ssh_nmap.xml

├── tcp443

│ ├── tcp_443_https_curl.html

│ ├── tcp_443_https_feroxbuster_big.txt

│ ├── tcp_443_https_feroxbuster_common.txt

│ ├── tcp_443_https_feroxbuster_raft-large-words.txt

│ ├── tcp_443_https_nmap.txt

│ ├── tcp_443_https_screenshot.png

│ ├── tcp_443_https_whatweb.txt

│ ├── tcp_443_sslscan.html

│ └── xml

│ └── tcp_443_https_nmap.xml

├── tcp80

│ ├── tcp_80_http_curl.html

│ ├── tcp_80_http_curl-robots.txt

│ ├── tcp_80_http_feroxbuster_big.txt

│ ├── tcp_80_http_feroxbuster_common.txt

│ ├── tcp_80_http_feroxbuster_raft-large-words.txt

│ ├── tcp_80_http_nmap.txt

│ ├── tcp_80_http_screenshot.png

│ ├── tcp_80_http_whatweb.txt

│ └── xml

│ └── tcp_80_http_nmap.xml

├── _top_100_udp_nmap.txt

└── xml

├── _full_tcp_nmap.xml

├── _quick_tcp_nmap.xml

└── _top_100_udp_nmap.xml

- Каталог exploit используется для хранения любого кода эксплойта, запущенного у сканируемой цели.

- Каталог loot предназначен для хранения любых хэшей или примечательных файлов, найденных у сканируемой цели.

- Каталог report содержит отчеты о сканировании, выполненном AutoRecon; файлы создаются следующим образом:

- local.txt может использоваться для хранения флага local.txt, найденного у цели.

- notes.txt должен содержать базовый шаблон, в котором вы можете написать заметки для каждой обнаруженной службы.

- proof.txt может использоваться для хранения флага proof.txt, найденного у цели.

- Каталог screenshots используется для хранения любых скриншотов, которые можно использовать для документирования эксплуатации цели.

- В директории scans хранятся все результаты сканирования, выполненного AutoRecon. Сюда входят все команды, выполненные AutoRecon, а также информация о том, были ли команды неудачными или успешными.

- В каталоге scans/XML хранятся результаты сканирования в формате XML (из Nmap и т.д.), который можно использовать для легкого импорта данных результатов сканирования в другие программы для дальнейшей обработки или хранения.

Дальнейшее понимание результатов

Определение версии веб-сервера

С помощью результатов, полученных от AutoRecon, можно также найти версию веб-сервера, запущенного на целевой системе.

Большинство веб-серверов по умолчанию раскрывают свое имя и версию; например, из результатов Nmap:

PORT STATE SERVICE REASON VERSION

80/tcp open http syn-ack ttl 55 nginx 1.14.0 (Ubuntu)Это говорит нам, что веб-сервер, запущенный на сканируемой цели, – Nginx 1.14.0.

Как скрыть версию Apache, информацию о сервере, заголовок, версия Php

💗 Советы и рекомендации по обеспечению безопасности вашего веб-сервера Nginx

Обнаружение операционных систем

Если посмотреть еще дальше на результаты, которые мы собрали выше, то веб-сервер часто раскрывает операционную систему или семейство операционных систем.

Также, как показано выше, мы видим, что сканируемая цель работает под управлением Ubuntu.

Сбор скриншотов

Часто скриншоты веб-приложений могут рассказать о многом – они могут выявить/отобразить ошибки, найти веб-приложения, работающие на нестандартных портах, показать устаревшие запущенные веб-приложения и многое другое.

AutoRecon собирает скриншоты для всех портов, которые он обнаруживает по пути.

Эти скриншоты можно найти по пути: results/DOMAIN.NAME/scans/tcpPORT.

Это позволяет эффективно оптимизировать процесс.

Обычно человек определяет открытые порты, затем запускает другой инструмент для сбора скриншотов.

Однако AutoRecon делает это за вас автоматически.

Заключение

AutoRecon является отличным инструментом для проведения сетевой разведки с автоматическим перечислением служб.

В сочетании с возможностью дальнейшей обработки собранных данных с помощью других полезных инструментов, включая feroxbuster, sslscan, nbtscan и Nikto, количество вариантов использования AutoRecon значительно возрастает.

AutoRecon также предоставляет данные о результатах сканирования в формате XML, что позволяет в большей степени обрабатывать результаты сканирования и еще больше упрощает регистрацию в базах данных.

¯\_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.