В наших последних статьях мы узнали, как можно найти субдомены и что такое уязвимость захвата субдомена.

В этой статье мы узнаем, как найти потенциальную уязвимость захвата поддомена.

Уязвимость захвата поддомена является очень серьезной проблемой в кибербезопасности и может привести к хорошему вознаграждению в Bug Bounty.

В сегодняшней статье мы поговорим об автоматизированном инструменте, который поможет нам обнаружить потенциальный поддомен, который мы можем захватить.

Этот инструмент называется Sub404.

Sub404 – это инструмент, созданный с помощью Python3, и он очень быстрый, поскольку является асинхронным.

После сбора информации, в процессе разведки мы можем найти много поддоменов (для примера более 10k 👾).

Невозможно проверить каждый вручную или с помощью традиционных запросов или urllib метода, потому что это очень медленно.

Используя Sub 404, мы можем автоматизировать эту задачу гораздо быстрее.

Sub 404 использует aiohttp/asyncio, что делает этот инструмент асинхронным и более быстрым.

Как работает Sub404?

Sub404 использует список субдоменов из текстового файла и проверяет URL с кодом статуса 404 Not Found, кроме того, он находит CNAME (каноническое имя) и удаляет те URL, которые имеют имя целевого домена в CNAME.

Он также объединяет результаты SubFinder и Sublist3r (инструмент обнаружения субдоменов).

Но для этого инструменты Sublist3r и SubFinder должны быть установлены в вашей системе.

Sub404 работает очень быстро, как мы уже говорили, создатель этого инструмента утверждает, что он способен проверить 7K поддоменов менее чем за 5 минут.

Ключевые особенности Sub404

- Быстрый (так как является асинхронным).

- Использует еще два инструмента для повышения эффективности.

- Сохраняет результат в текстовом файле для дальнейшего использования.

Установка и использование Sub404 в системе Kali Linux

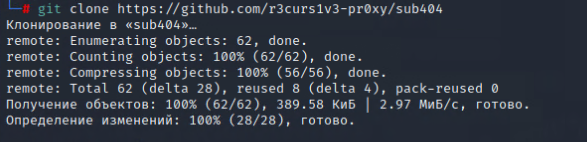

Чтобы установить Sub404 на нашу систему Kali Linux, нам нужно клонировать его из репозитория GitHub с помощью следующей команды:

git clone https://github.com/r3curs1v3-pr0xy/sub404

Теперь нам нужно установить еще два инструмента на нашу систему Kali Linux, потому что, как мы уже говорили, Sub404 не любит работать в одиночку.

Для повышения эффективности ему требуется еще два инструмента для обнаружения субдоменов.

Это SubFinder и Sublist3r.

В нашей недавней статье мы рассказывали о SubFinder.

В любом случае, нам нужно установить оба этих инструмента, просто используя следующую команду:

sudo apt install subfinder sublist3r -y

Теперь нам нужно перейти в каталог sub404, который мы клонировали с помощью следующей команды:

cd sub404

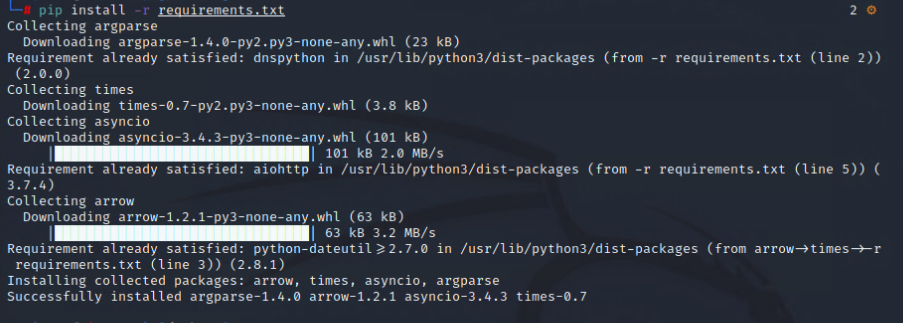

Теперь нам нужно установить зависимости для Sub404, применив следующую команду:

pip install -r requirements.txt

На следующем снимке экрана показан результат выполнения вышеуказанной команды:

Теперь мы готовы к запуску.

В нашем каталоге (sub404) находится скрипт python с именем sub404.py, нам нужно использовать этот скрипт для запуска инструмента.

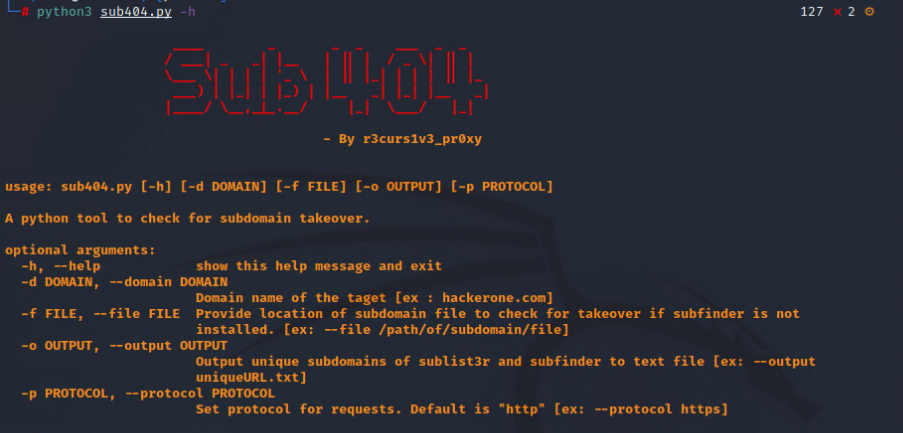

Давайте проверим опции справки для Sub404, применив следующую команду:

python3 sub404.py -h

На следующем снимке экрана мы видим опции помощи Sub404:

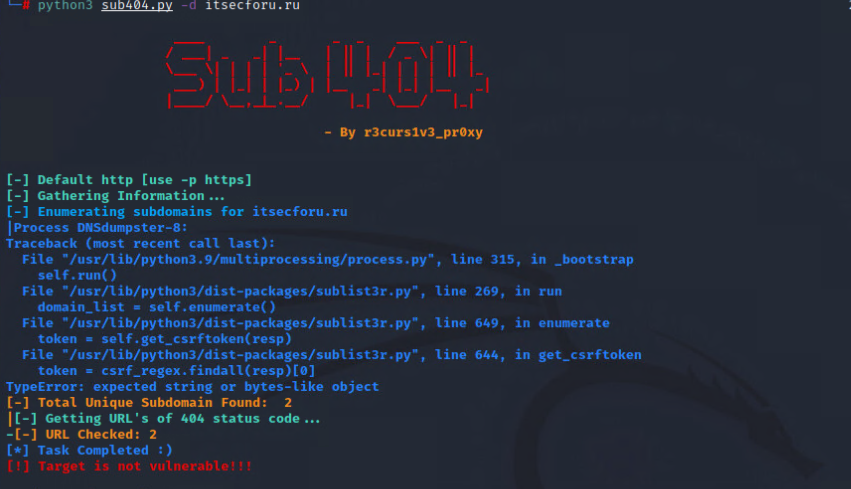

Затем Sub404 начнет сканирование и найдет поддомены, затем проверит их на 404 статус.

Затем проверит CNAME 404 поддоменов.

Указывают ли они на какие-либо сторонние сервисы.

Затем покажет нам результаты, как показано на следующем снимке экрана:

Как видно на скриншоте, наша цель не уязвима.

Это нормально.

Это был наш пример цели.

Теперь, если у нас уже есть список поддоменов (как мы делали это в статье SubFinder), мы можем проверить и их, применив следующую команду:

python3 sub404.py -f /home/kali/subdomainlist.txt

Заключение

Вот таким образом мы можем проверить уязвимость захвата поддомена на любом сайте.

Сегодня мы узнали, как можно легко найти уязвимость захвата поддомена с помощью инструмента Sub404 в системе Kali Linux.

¯\_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.