Aclpwn.py – это инструмент, который взаимодействует с BloodHound для выявления и использования путей повышения привилегий на основе ACL.

Он использует алгоритмы поиска путей Neo4j для поиска наиболее эффективного пути эскалации привилегий на основе ACL.

Особенности Aclpwn.Py

В настоящее время Aclpwn.Py имеет следующие возможности:

- Прямая интеграция с BloodHound и базой данных Neo4j (быстрый поиск путей).

- Поддержка любой обратимой цепочки атак на основе ACL (сейчас нет поддержки сброса паролей пользователей)

- Расширенный поиск путей (Dijkstra) для нахождения наиболее эффективных путей

- Поддержка эксплуатации с NTLM-хэшами (pass-the-hash).

- Сохранение состояния восстановления, легкий откат изменений

- Может быть запущен через SOCKS-туннель

- Написан на Python (2.7 и 3.5+), поэтому не зависит от ОС

Установка Aclpwn.py

Aclpwn.py совместим с Python 2.7 и 3.5+.

Он требует наличия библиотек neo4j-driver, impacket и ldap3.

Вы можете установить aclpwn.py с помощью pip:

pip install aclpwn.

Для Python 3 вам понадобится ветка python36 для impacket, так как основная ветка (и версии, опубликованные на PyPI) на данный момент предназначены только для Python 2.

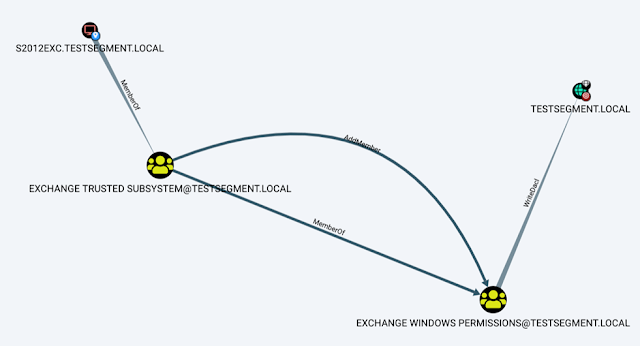

Этот инструмент не использует никаких уязвимостей, но полагается на неправильно настроенные (часто из-за делегированных привилегий) или небезопасные ACL по умолчанию.

Для решения этих проблем важно выявить потенциально опасные ACL в среде Active Directory с помощью BloodHound.

Для обнаружения можно использовать журналы событий Windows.

Вы можете скачать файл Aclpwn.py здесь: