Давайте посмотрим, как получить БЕСПЛАТНЫЙ сертификат SSL / TLS от ZeroSSL и внедрить его на веб-серверах Apache и Nginx.

Введение

озможно, вы много слышали о таком термине, как HTTP и HTTPS.

Сначала был определен протокол, который назывался протокол передачи гипертекствой разметки (HTTP).

Это способ связи между браузером и веб-сервером.

Когда происходит такое общение, данные, передаваемые по протоколу HTTP, просто передаются в формате открытого текста.

Из-за этого стало понятно, что HTTP-связь небезопасна, и хакеры смогли атаковать и перехватывать важные и конфиденциальные сообщения атакой Человек по середине.

Чтобы решить эту проблему, протокол был разработан протокол HTTPS.

Это безопасный протокол, и аббревиатура расшифровывается как HyperText Transfer Protocol Secure.

Он просто выполняет шифрование данных, когда происходит их обмен, когда данные перемещаются из веб-браузера на веб-сервер.

Так что если хакер получит эту информацию, она будет зашифрована.

Как работает HTTPS?

Протокол HTTPS работает с любой из двух компонентов: SSL (Secure Socket Layer) или TLS (Transport Layer Security).

Оба инструмента используют PKI (Инфраструктура открытых ключей).

PKI, в свою очередь, использует два ключа, т.е. открытый и закрытый ключи.

Все, что зашифровано с использованием открытого ключа, может быть расшифровано с помощью закрытого ключа и наоборот.

Когда мы устанавливаем сертификат SSL / TLS на наш веб-сайт, включается функция «шифрование данных».

SSL используется в качестве контрольной точки, чтобы гарантировать безопасность данных, которыми обмениваются через Интернет браузер пользователя и сервер сайта.

Получение сертификата ZeroSSL

ZeroSSL – это центр сертификации (CA) или удостоверяющий центр, который позволяет каждому легко установить сертификат для обеспечения безопасности веб-сайта.

👁️ Список из 124 Удостоверящих центров (УЦ) / Certificate Authorities (CA)

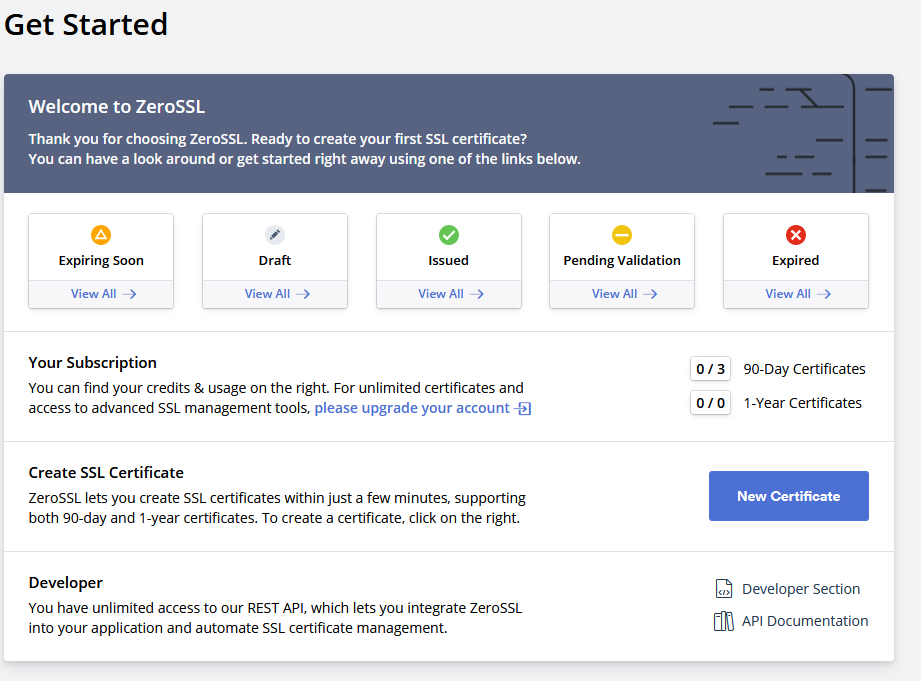

Вы можете получить до 3 сертификатов со сроком действия 90 дней бесплатно.

Зарегистрируйтесь на ZeroSSL

После входа появится следующая страница.

Нажмите «New certificate».

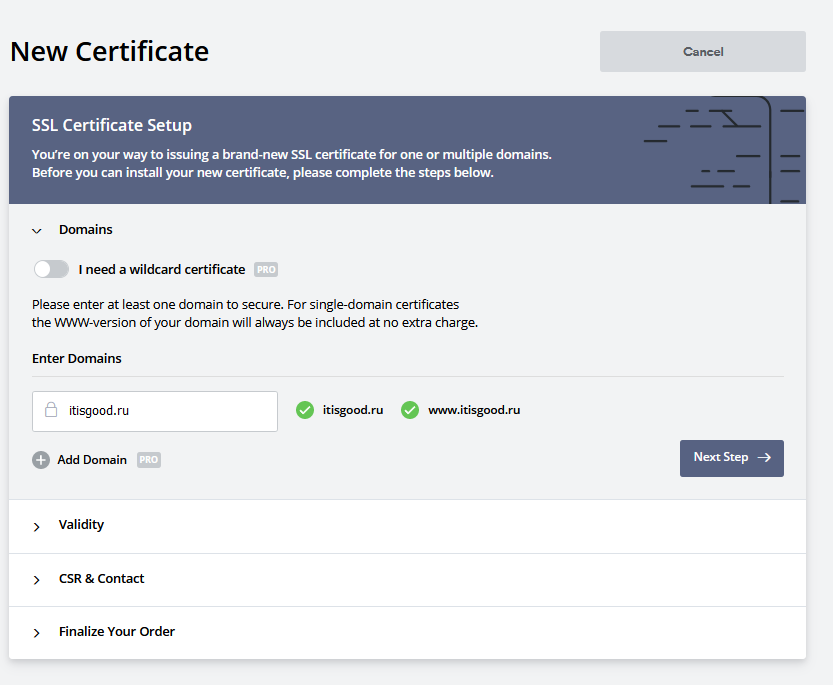

Введите URL-адрес, который хотите защитить, и нажмите «Next step».

Выберите 90-дневный сертификат и нажмите Next Step

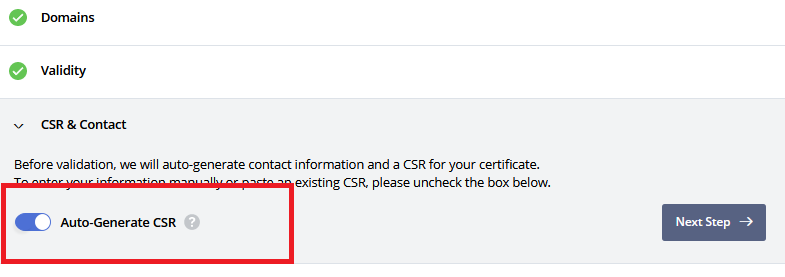

Давайте продолжим с опцией автоматической генерации CSR

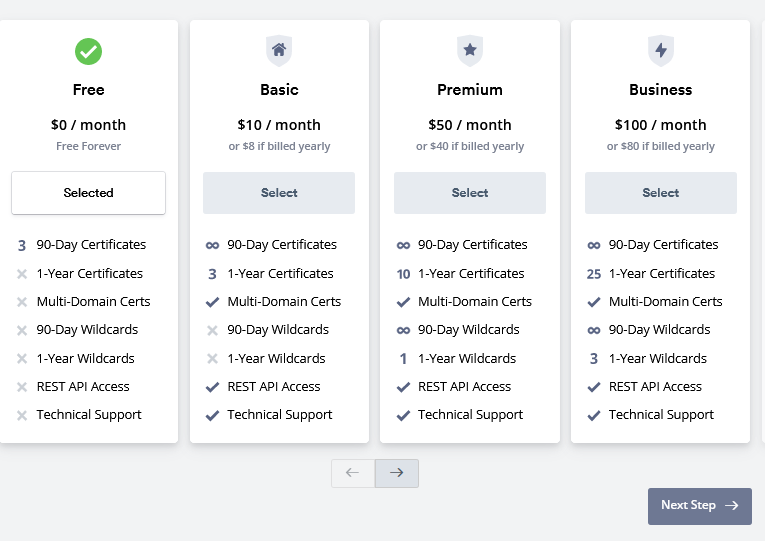

Выбираем бесплатный ( Free ) вариант:

Далее вам необходимо подтвердить право собственности на домен.

Есть несколько вариантов.

- DNS – если вы можете добавить запись в записи DNS

- Электронная почта – если вы можете получить электронное письмо по адресу admin@yourdomain.com

- Загрузка файла – если вы можете загрузить файл в корень домена

Выберите ваш вариант и нажмите Next step.

Наконец, после проверки сертификат SSL готов к загрузке.

Скачайте его.

Установка сертификата на Apache

Далее я установлю Apache на Ubuntu.

Войдите на сервер и установите его с помощью команды apt-get.

sudo apt-get install apache2cd /etc

mkdir sslCAll

total 20

drwxr-xr-x 2 root root 4096 May 18 12:13 ./

drwxr-xr-x 92 root root 4096 May 22 06:07 ../

-rw-r--r-- 1 root root 2430 May 18 05:37 ca_bundle.crt

-rw-r--r-- 1 root root 2292 May 18 05:37 certificate.crt

-rw-r--r-- 1 root root 1702 May 18 05:37 private.keyВключите модуль SSL

sudo a2enmod SSLНам придется перезапустить веб-сервер, чтобы изменения вступили в силу

sudo service apache2 restart