Ваш PHP сайт запущен. Поздравляем! Но подождите .. вы позаботились о существенном усилении безопасности?

PHP – это легкий, но очень мощный бэкэнд-язык программирования.

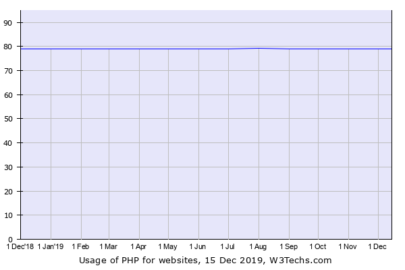

Он поддерживает около 80% глобальных веб-приложений, что делает его одним из наиболее часто используемых языков в мире разработки.

Причиной его популярности и широкого использования является его простая структура кода и удобные для разработчиков функции.

Существует множество CMS и фреймворков, построенных на основе PHP, и тысячи известных разработчиков со всего мира являются постоянными членами его сообщества.

Когда приложения PHP развертываются на живых серверах, они могут столкнуться с несколькими случаями взлома и веб-атак, что делает данные его сайта чрезвычайно уязвимыми для кражи.

Это одна из самых обсуждаемых тем в сообществе, как создать полностью безопасное приложение, контролируя все основные цели проекта.

Несмотря на все усилия, разработчики всегда остерегаются скрытых лазеек, которые остаются незамеченными при разработке приложения.

Эти лазейки могут серьезно подорвать защиту жизненно важных данных сайта на любом веб-хостинге для приложений PHP MySQL, делая их уязвимыми для попыток взлома.

Итак, эта статья посвящена некоторым полезным советам по безопасности PHP, которые вы могли бы использовать с умом в своих проектах.

Используя эти маленькие советы, вы можете быть уверены, что ваше приложение всегда будет проходить проверки безопасности и никогда не будет скомпрометировано никакими внешними веб-атаками.

1 Cross-Site Scripting (XSS)

Межсайтовый скриптинг – одна из самых опасных внешних атак, выполняемых путем внедрения любого вредоносного кода или скрипта на сайт.

Это может повлиять на ядро вашего приложения, так как хакер может внедрить любой код в ваше приложение, даже не дав вам подсказку.

Эта атака в основном происходит на тех веб-сайтах, которые принимают и представляют пользовательские данные.

При атаке XSS внедренный код заменяет исходный код вашего сайта, но работает как реальный код, нарушающий производительность сайта и часто крадущий данные.

Хакеры обходят контроль доступа вашего приложения, получая доступ к вашим файлам cookie, сеансам, истории и другим жизненно важным функциям.

Вы можете противостоять этой атаке, используя специальные символы HTML & ENT_QUOTES в кодах приложения.

Используя ENT_QUOTES, вы можете удалить опции одинарных и двойных кавычек, что позволяет исключить любую возможность межсайтовых скриптовых атак.

- 👨⚕️️ Что такое XSS (межсайтовый скриптинг)👨⚕️ — Детальное понимание типов XSS

- Как предотвратить межсайтовый скриптинг XSS на основе DOM

- Статистика веб-безопасности показало, что XSS и устаревшее программное обеспечение являются основными проблемами

- Top 500 Наиболее важных XSS скриптов для тестирования на проникновения в веб-приложении

2 Cross-Site Request Forgery (CSRF)

CSRF передает хакерам полный контроль над приложениями для выполнения любых нежелательных действий.

При полном контроле хакеры могут выполнять злонамеренные операции, передавая зараженный код на ваш веб-сайт, что приводит к краже данных, функциональным изменениям и т. д.

Атака заставляет пользователей изменять обычные запросы на измененные деструктивные, такие как перевод средств по незнанию, удаление всей базы без каких-либо уведомлений и т. д.

CSRF-атака может быть инициирована только после того, как вы нажмете скрытую вредоносную ссылку, отправленную хакером.

Это означает, что если вы достаточно умны, чтобы выявить зараженные скрытые скрипты, вы можете легко исключить любую потенциальную атаку CSRF.

Между тем, вы также можете использовать две защитные меры для усиления безопасности вашего приложения, то есть, используя GET-запросы в вашем URL и гарантируя, что не-GET-запросы генерируются только из вашего клиентского кода.

Закрываем уязвимость PhpMyAdmin

3 Угон сеанса

Перехват сеанса – это атака, посредством которой хакер крадет ваш идентификатор сеанса, чтобы получить доступ к предполагаемой учетной записи.

Используя этот идентификатор сеанса, хакер может проверить ваш сеанс, отправив запрос на сервер, где массив $ _SESSION проверяет его время безотказной работы без вашего ведома.

Это может быть выполнено посредством атаки XSS или путем доступа к данным, где хранятся данные сеанса.

Чтобы предотвратить перехват сеансов, всегда привязывайте свои сеансы к реальному IP-адресу.

Эта практика помогает вам лишать законной силы сеансы всякий раз, когда происходит неизвестное нарушение, немедленно сообщая вам, что кто-то пытается захватить ваш сеанс, чтобы получить контроль доступа к приложению.

И всегда помните, не раскрывайте идентификаторы ни при каких обстоятельствах, так как это может впоследствии скомпрометировать вашу личность с другой атакой.

🕵️ 8 популярных методов взлома, о которых вы должны знать

4 Предотвратите атаки SQL-инъекции

База данных является одним из ключевых компонентов приложения, который хакеры в основном атакуют с помощью SQL-инъекцичч.

Это тип атаки, при котором хакер использует определенные параметры URL для получения доступа к базе данных.

Атака также может быть осуществлена с помощью полей веб-формы, где хакер может изменять данные, которые передаются через запросы.

Изменяя эти поля и запросы, хакер может получить контроль над вашей базой данных и выполнить несколько катастрофических манипуляций, включая удаление всей базы данных приложения.

- Как найти уязвимость к SQL-инъекции

- 💅 Что такое SQL-инъекция и как ее предотвратить в PHP-приложениях👨

- Основы базы данных и SQL, которые каждый безопасник должен знать

5 Всегда используйте SSL-сертификаты

Чтобы обеспечить сквозную защищенную передачу данных через Интернет, всегда используйте SSL-сертификаты в своих приложениях.

Это всемирно признанный стандартный протокол, известный как протокол передачи гипертекста (HTTPS), для безопасной передачи данных между серверами.

Используя сертификат SSL, ваше приложение получает безопасный путь передачи данных, который почти не позволяет хакерам проникнуть на ваши серверы.

Все основные веб-браузеры, такие как Google Chrome, Safari, Firefox, Opera и другие, рекомендуют использовать сертификат SSL, поскольку он обеспечивает зашифрованный протокол для передачи, получения и дешифрования данных через Интернет.

- 🔐 Типы сертификатов SSL / TLS — Руководство для начинающих

- Как создавать локально доверенные SSL-сертификаты с помощью mkcert в Ubuntu 18.04

- Как локально проверить SSL-сертификат

- Скрипт Bash для автоматического обновления SSL-сертификата Letsencrypt на Tomcat

- Как обезопасить GitLab Server с помощью SSL-сертификата

- Почему SSL так важен👨⚕️ Цель использования SSL-сертификатов

6 Скройте файлы от браузера

В каркасах micro PHP существует специфическая структура каталогов, которая обеспечивает хранение важных файлов каркасов, таких как контроллеры, модели, файл конфигурации (.yaml) и т. д.

В большинстве случаев эти файлы не обрабатываются браузером, но они сохраняются в браузере в течение более длительного периода, что создает угрозу безопасности для приложения.

Поэтому всегда храните свои файлы в общей папке, а не храните их в корневом каталоге.

Это сделает их менее доступными в браузере и скроет функциональность от любого потенциального злоумышленника.

Заключение

PHP-приложения всегда уязвимы для внешних атак, но, используя советы, упомянутые выше, вы можете легко защитить ядро вашего приложения от любой вредоносной атаки.

Будучи разработчиком, вы несете ответственность за защиту данных вашего сайта и за то, чтобы они были безошибочными.