Simple Network Management Protocol , также известный как SNMP, используется для мониторинга и управления устройствами в компьютерных сетях.

SNMP широко используется для мониторинга сетевых устройств.

Связь по протоколу SNMP осуществляется через порты SNMP, которые могут различаться в зависимости от работы и настроек безопасности.

Порты SNMP

- SNMP использует порт UDP 161.

- SNMP Trap / Inform использует порт UDP 162.

Безопасные порты SNMP

Безопасность очень важна для сегодняшнего использования сетевых протоколов.

При создании SNMP безопасность не была важной темой, и SNMP был созданбез какого-либо механизма безопасности.

С улучшением безопасности в SNMP добавили некоторые расширения безопасности, такие как шифрование.

Защищенный SNMP определяется с помощью RFC 3114 и RFC 3826.

Кроме того, этот Защищенный SNMP использует разные порты UDP 10161 и UDP 10162.

Как мы видим, они похожи на UDP 161 и UDP 162.

Как изменить порт SNMP на Ubuntu, Debian, Mint, Kali Linux

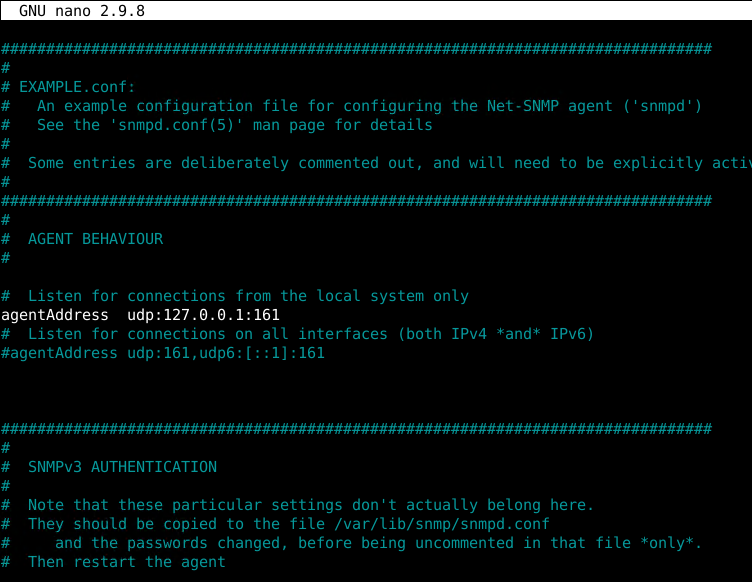

В системах на основе Debian, таких как Ubuntu, Debian, Mint, Kali, конфигурация службы SNMP хранится в /etc/snmp/snmpd.conf.

Мы можем установить и изменить новый порт для службы SNMP в этом файле snmpd.conf.

Поскольку это конфигурация административного уровня, нам нужно отредактировать этот файл с правами суперпользователя с помощью текстового редактора nano с командой sudo.

agentAddress udp:127.0.0.1:161

agentAddress udp:0.0.0.0:5678

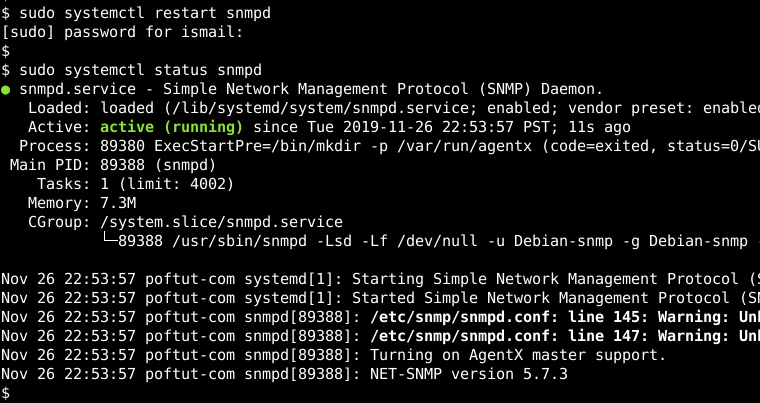

$ sudo systemctl restart snmpd

Проверьте состояние портов SNMP

|

|

$ sudo systemctl status snmpd

|

|

|

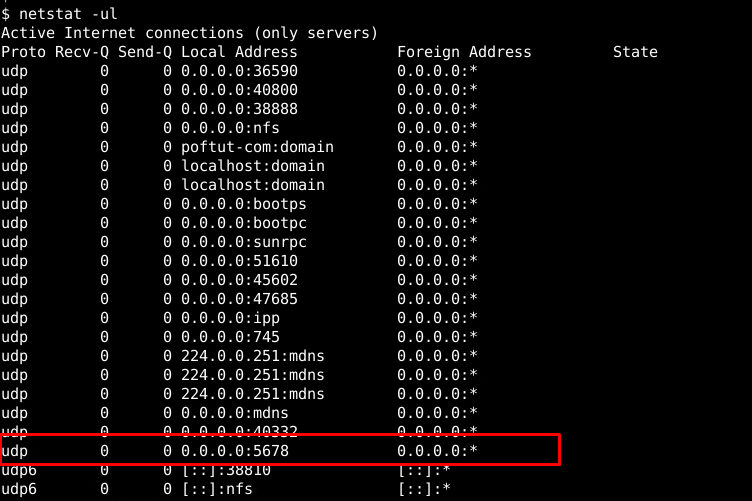

$ netstat –ul

|

Сканирование портов SNMP с помощью Nmap

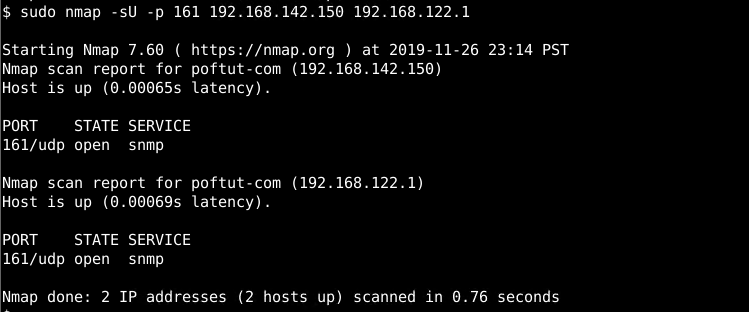

Nmap – это мощный инструмент, который используется для сканирования сетей.

Мы можем использовать nmap для идентификации сервисов SNMP в данной сети или хостах.

В этом примере мы будем сканировать два хоста с IP-адресами 192.168.142.150 и 192.168.122.1, но мы также можем использовать 192.168.142.0/24 для сканирования всей сети.

|

|

$ sudo nmap –sU –p 161 192.168.142.150 192.168.122.1

|

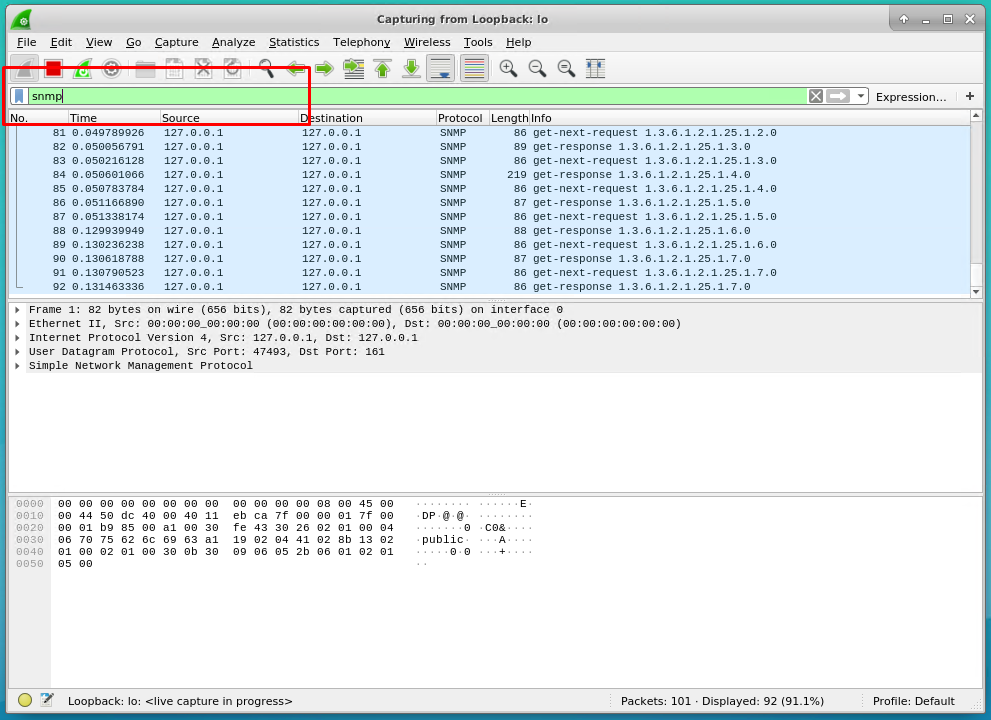

Захват трафика SNMP с помощью Wireshark

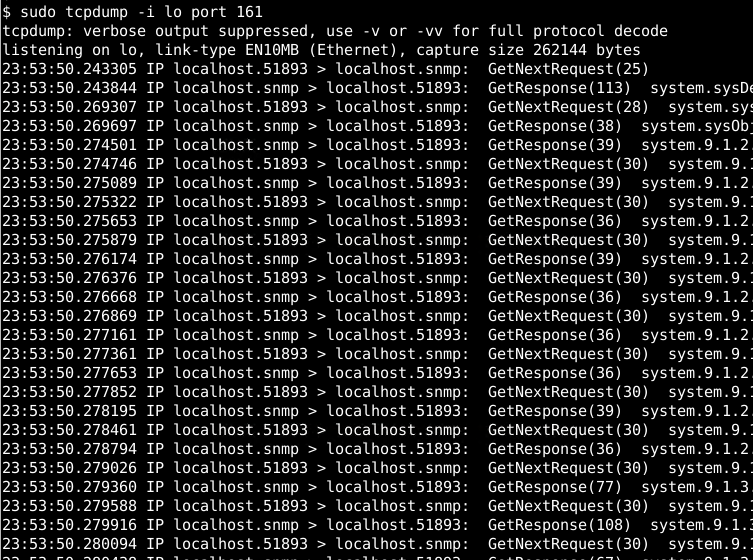

Захват трафика SNMP с помощью Tcpdump

Мы можем использовать утилиту командной строки tcpdump для захвата трафика портов SNMP.

Мы будем использовать опцию -i, чтобы указать имя интерфейса, которое будет в этом случае lo.

Мы также предоставим номер порта, используя параметр порта 161.

$ sudo tcpdump -i lo port 161

Отличное руководство!