Redcloud – это мощный и удобный набор инструментов для развертывания полнофункциональной инфраструктуры Red Team с использованием Docker.

Используйте скорость облака для ваших инструментов.

Развертывается за считанные минуты.

Используйте и управляйте им с помощью отточенного веб-интерфейса.

Особенности

- Вы можете развернуть Redcloud локально или удаленно, используя встроенные функции SSH и даже машину Docker.

- Вы можете развернуть Metasploit, Empire, GoPhish, уязвимые цели, полностью сложенную Kali и многие другие инструменты с помощью нескольких кликов.

- Контролируйте и управляйте своей инфраструктурой с помощью красивого веб-интерфейса.

- Разверните перенаправления трафика, socks4/5 или Tor прокси для всех ваших инструментов.

- Безболезненное управление сетью и разделение томами.

- Управление пользователями и паролями.

- Веб-терминал

- В целом очень удобно

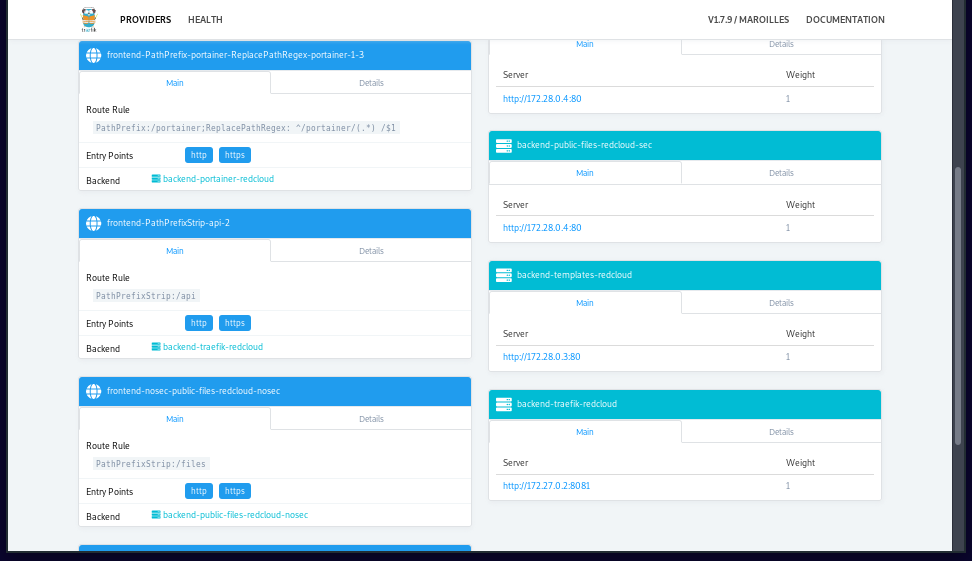

redcloud.py развертывает стек Portainer, предварительно загруженный множеством шаблонов инструментов для ваших наступательных заданий, на основе Docker.

После развертывания управляйте Redcloud с помощью веб-интерфейса.

Использует Traefik в качестве обратного прокси.

Простое удаленное развертывание на целевом сервере с использованием ssh или docker.

- 🚀 Вы когда-нибудь хотели развернуть Kali Linux в облаке всего несколькими щелчками мыши?

- 🚑 Мониторинг здоровья ваших сканов и C2?

- 🔥 Пропустить те задачи сисадмина для настройки фишинговой кампании и быстрее начать работу?

- 😈 Интересно, как бы вы создали идеальную инфраструктуру для атаки?

Используйте веб-интерфейс для мониторинга, управления и взаимодействия с каждым контейнером.

Используйте веб-терминал snappy точно так же, как “родной”.

Создание томов, сетей и переадресация портов с помощью простого пользовательского интерфейса Portainer.

Установка

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.