GoScan – это клиент интерактивного сетевого сканера, написанный на Go, с функцией автозаполнения, который обеспечивает абстракцию и автоматизацию с помощью Nmap – широко известного инструмента сетевого сканера.

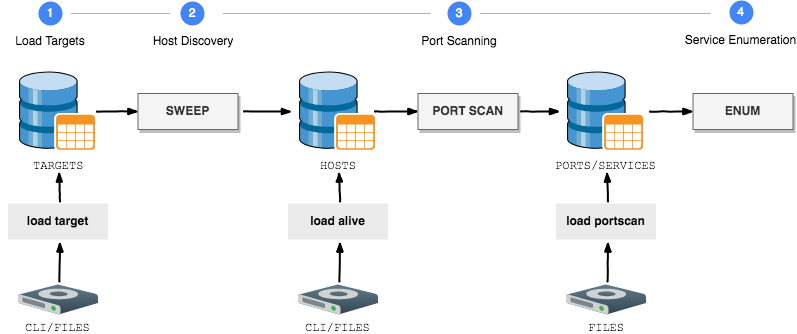

Вы можете использовать его для выполнения задач обнаружения хостов, сканирования портов и перечисления сервисов, как для повседневных, так и для профессиональных целей.

GoScan: клиент интерактивного сетевого сканера

GoScan Network Scanner особенно подходит для нестабильных сред, таких как: нестабильное и ненадежное сетевое подключение, отсутствие доступных соединений и т. д.).

Он использует базу данных SQLite для запуска сканирования, мониторинга и поддержки состояния.

Кроме того, сканирование выполняется в фоновом режиме (отсоединено от основного потока), поэтому, даже если соединение с машиной, на которой запущен GoScan, потеряно, результаты могут быть загружены асинхронно.

Особенности:

- Интерактивный сканер сети с автозаполнением,

- Подходит для повседневных и профессиональных задач,

- Способен к обнаружению хоста, сканированию портов и перечислению услуг (объединяет множество инструментов, таких как: EyeWitness, Hydra, nikto и т. д.),

- Сканирование выполняется в фоновом режиме, в случае потери соединения вы можете загружать результаты асинхронно (нет необходимости в перезапуске процесса, данные могут быть импортированы на разных этапах),

- Поддерживает все основные этапы перечисления сети,

и многое другое.

Внешние интеграции [Поддержка служб]

- ARP: nmap

- DNS: nmap, dnsrecon, dnsenum, host

- FINGER: nmap, finger-user-enum

- FTP: nmap, ftp-user-enum, hydra [AGGRESIVE]

- HTTP: nmap, nikto, dirb, EyeWitness, SQLmap, fimap

- RDP: nmap, EyeWitness

- SMB: nmap, enum4linux, nbtscan, samrdump

- SMTP: nmap, smtp-user-enum

- SNMP: nmap, snmpcheck, onesixtyone, snmpwalk

- SSH: hydra [AGGRESIVE]

- SQL: nmap

- VNC: EyeWitnes

Установка

Сборка из исходников

Клонируйте репо:Если вы хотите создать многоплатформенный бинарный файл, запустите:

$ git clone https://github.com/marco-lancini/goscan.git

Перейдите в каталог GoScan и соберите его:

$ cd goscan/goscan/ $ make setup $ make build

Если вы хотите создать многоплатформенный бинарный файл, запустите:

$ make cross

Установка бинарника

Это рекомендуемый способ установки.

$ wget https://github.com/marcolancini/goscan/releases/download/v2.3/goscan_2.3_linux_amd64.zip $ unzip goscan_2.3_linux_amd64.zip

Затем поместите исполняемый файл в PATH:

$ chmod +x goscan $ sudo mv ./goscan /usr/local/bin/goscan

Установить через Docker

$ git clone https://github.com/marco-lancini/goscan.git $ cd goscan/ $ docker-compose up --build

Варианты использования

GoScan поддерживает все основные этапы перечисления в сети.

1. Load targets:

load target SINGLE <IP/32> Add a single target via the CLI (must be a valid CIDR)

load target MULTI <path-to-file> Upload multiple targets from a text file or folder

2. Host Discovery:

sweep <TYPE> <TARGET> Perform a Ping Sweep

load alive SINGLE <IP> Add a single alive host via the CLI (must be a /32)

load alive MULTI <path-to-file> Upload multiple alive hosts from a text file or folder

3. Port Scanning:

portscan <TYPE> <TARGET> Perform a port scan

load portscan <path-to-file> Or upload nmap results from XML files or folder

4. Service Enumeration:

enumerate <TYPE> DRY <TARGET> Dry Run (only show commands, without performing them

enumerate <TYPE> <POLITE/AGGRESSIVE> <TARGET> Perform enumeration of detected services

5. Special Scans:

EyeWitness

special eyewitness Take screenshots of websites, RDP services, and open VNC servers (KALI ONLY)

EyeWitness.py needs to be in the system path

Extract (Windows) domain information from enumeration data

special domain <users/hosts/servers>

DNS

special dns DISCOVERY <domain> Enumerate DNS (nmap, dnsrecon, dnsenum)

special dns BRUTEFORCE <domain> Bruteforce DNS

special dns BRUTEFORCE_REVERSE <domain> <base_IP> Reverse Bruteforce DNS

Utils

show <targets/hosts/ports> Show results

set config_file <PATH> Automatically configure settings by loading a config file

set output_folder <PATH> Change the output folder (by default ~/goscan)

set nmap_switches Modify the default nmap switches

<SWEEP/TCP_FULL/TCP_STANDARD/TCP_VULN/UDP_STANDARD> <SWITCHES>

set_wordlists <FINGER_USER/FTP_USER/...> <PATH> Modify the default wordlists

Демо

Скачать GoScan

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.