Noriben Sandbox для анализа вредоносных программ

Noriben – это скрипт на основе Python, который работает вместе с Sysinternals Procmon для автоматического сбора, анализа и составления отчетов о показателях времени выполнения вредоносных программ.

В двух словах, он позволяет запускать вредоносные программы, нажимать клавиши и получать простой текстовый отчет о действиях примера.

Noriben позволяет вам не только запускать вредоносные программы, аналогичные изолированной программной среде, но и регистрировать общесистемные события, в то время как вы вручную запускаете вредоносное ПО таким образом, чтобы оно работало.

Например, он может прослушивать, когда вы запускаете вредоносное ПО, для которого требуются различные параметры командной строки, или взаимодействие с пользователем.

Или наблюдать за системой, когда вы пересекаете вредоносное ПО в отладчике.

Для работы Noriben требуется только Sysinternals procmon.exe (или procmon64.exe).

Он не требует предварительной фильтрации (хотя это очень помогло бы), так как содержит множество элементов белого списка, чтобы уменьшить нежелательный шум от активности системы.

Интересные функции

Если у вас есть папка с файлами сигнатур YARA, вы можете указать ее с опцией –yara.

Каждый новый созданный файл будет проверяться на наличие этих сигнатур с результатами, отображаемыми в выходных результатах.

Если у вас есть VirusTotal API, поместите его в файл с именем «virustotal.api» (или вставьте непосредственно в скрипт) для автоматической отправки хешей MD5-файлов в VT, чтобы получить количество вирусных результатов.

Вы можете добавить списки MD5 для автоматического игнорирования (например, все ваши системные файлы).

Используйте md5deep и выбросьте их в текстовый файл, используйте –hash, чтобы прочитать.

Вы можете автоматизировать скрипт для использования в песочнице.

Используя -t для автоматизации времени выполнения и -cmd «путь \ exe» для указания файла вредоносного ПО, вы можете автоматически запускать вредоносное ПО, копировать результаты и затем возвращаться к запуску нового образца.

Функция –generalize автоматически заменяет абсолютные пути путями среды Windows для лучшей разработки IOC.

Например, C:\Users\malware_user\AppData\Roaming\malware.exe будет автоматически преобразован в % AppData% \ malware.exe.

Скачать

git clone https://github.com/Rurik/Noriben.git

Использование

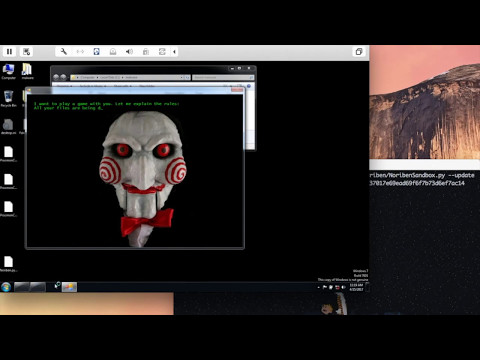

Видео