Ваша установка WordPress может быть настолько безопасной или небезопасной, насколько вы хотите.

Узнайте, какие пять вещей являются наиболее важными, когда речь идет о безопасности.

Проблемы и жалобы на безопасность WordPress не являются чем-то новым.

Означает ли это, что все должны отказаться от WordPress и переключиться на генераторы статических сайтов или безголовую CMS?

Нет, потому что, как и всякая правда в жизни, у этой тоже есть много сторон.

Является ли WordPress небезопасным?

Давайте посмотрим на некоторые очень большие сайты, которые были построены на WordPress:

- TechCrunch

- The New Yorker

- BBC America

- Bloomberg

- MTV News

- PlayStation Blog

Итак, что же заставляет эти компании – с абсурдно глубокими карманами и ошеломляющей рабочей силой – не переходить с WordPress?

Если вы считаете, что ответом является устаревший код, подумайте еще раз: для этих имен безопасность данных и общедоступный образ бесконечно важнее, чем простая миграция, которая обойдется (я оцениваю) менее чем в 200 000 долларов.

Конечно, их инженеры знают, что они делают, и не видят фундаментальных, неразрешимых проблем безопасности с WordPress?

Даже мне повезло управлять установкой WordPress, которая посещает 3,5-4 миллиона посетителей в месяц.

Общее количество нарушений безопасности за последние восемь лет? Нуль!

WordPress полностью безопасен?

Прошу прощения, если это похоже на троллинг, но вот мой ответ:

Я говорю так, потому что, это сложно.

Чтобы прийти к законному ответу, мы должны сначала понять, что WordPress (или любая предварительно созданная CMS, в этом отношении) не похожа на шкаф, который вы где-то постоянно держите, и с этим покончено.

Это сложная часть программного обеспечения с множеством зависимостей:

- PHP, язык, на котором он построен

- Публично видимая машина, на которой размещена установка

- Веб-сервер, используемый для обработки посетителей (Apache, Nginx и т. д.)

- Используемая база данных (MySQL / MariaDB)

- Темы (связки файлов PHP, CS и JS)

- Плагины (пакеты PHP, CS и JS файлов)

- И многое другое, в зависимости от того, чего именно ваша установка стремится достичь

Другими словами, нарушение безопасности в любом из этих швов будет рассматриваться как нарушение WordPress.

Если корневым паролем сервера был admin123 и он был взломан, является ли это недостатком безопасности WordPress?

Если версия PHP имела уязвимость безопасности; или если новый плагин, который вы купили и установили, содержал явную дыру в безопасности; и так далее.

Подводя итог: подсистема дает сбой, и это сбой в безопасности WordPress.

Помимо этого, пожалуйста, не позволяйте этому создать впечатление, что PHP, MySQL и Apache не защищены.

Каждое программное обеспечение имеет уязвимости, количество которых поражает в случае с открытым исходным кодом (потому что оно доступно для всех, и позволяет увидеть и проанализировать содержимое).

За источником этих данных и другой деморализующей статистики, проверьте эту ссылку.

Из всего этого упражнения мы узнаем следующее:

Ничто не является безопасным или небезопасным само по себе.

Именно используемые компоненты образуют звенья в цепочке, причем цепочка, разумеется, столь же сильна, как и самые слабые из звеньев.

Исторически, «небезопасный» ярлык WordPress представлял собой комбинацию старых версий PHP, общего хостинга и добавления плагинов / тем из ненадежных источников.

В то же время, некоторые довольно распространенные упущения делают вашу установку WordPress уязвимой для тех, кто знает, как их использовать его и решительно настроен.

И это то, о чем этот пост.

Так что без дальнейших церемоний (и круговых аргументов), давайте начнем.

Лучшие лазейки в WordPress, которые могут использовать хакеры

Префикс таблицы WordPress

Знаменитая 5-минутная установка – лучшее, что может случиться с WordPress, но, как и все мастера установки, она делает нас ленивыми и оставляет вещи по умолчанию.

Это означает, что префиксом по умолчанию для ваших таблиц WordPress является wp_, что приводит к именам таблиц, которые может угадать каждый:

wp-userswp-optionswp-posts

Теперь рассмотрим атаку, известную как SQL-инъекция, в которой вредоносные запросы к базе данных ловко вставляются и запускаются внутри WordPress (обратите внимание – это ни в коем случае не WordPress / PHP-исключительная атака).

Хотя WordPress имеет встроенные механизмы для обработки подобных атак, никто не может гарантировать, что этого не произойдет.

Так что если каким-то образом злоумышленнику удастся выполнить запрос

DROP TABLE wp_users; DROP TABLE wp_posts;

все ваши учетные записи, профили и сообщения будут мгновенно стерты без возможности восстановления (если у вас нет схемы резервного копирования, но даже в этом случае вы неизбежно потеряете данные с момента последнего резервного копирования).

Простое изменение префикса во время установки – это большое дело (которая не требует усилий).

Рекомендуется что-то случайное, например sdg21g34_, потому что это бессмысленно и трудно угадать (чем длиннее префикс, тем лучше).

Самое приятное, что этот префикс не должен быть запоминающимся;

Префикс – это то, что WordPress сохранит, и вам больше никогда не придется беспокоиться об этом (точно так же, как вы не беспокоитесь о префиксе wp_ по умолчанию!).

URL для входа по умолчанию

Откуда вы знаете, что сайт работает на WordPress?

Одним из главных признаков является то, что вы видите страницу входа в WordPress, когда добавляете «/wp-login.php» к адресу сайта.

В качестве примера, давайте возьмем мой сайт (http://ankushthakur.com).

Он на WordPress?

Если вы чувствуете себя слишком ленивым, вот что происходит:

¯ \ _ (ツ) _ / ¯

WordPress, верно?

Как только это станет известно, злоумышленник может в радости потереть руки и начать применять мерзкие трюки из своего Bag-O’-Doom в алфавитном порядке.

Решение состоит в том, чтобы изменить URL-адрес входа по умолчанию и предоставить его только тем людям, которым доверяете.

Например, этот сайт также работает на WordPress, но если вы посетите https://itsecforu.ru/wp-login.php, все, что вы получите, это глубокое разочарование.

Адрес для входа скрыт и известен только администраторам ?.

Изменение URL для входа также не является ракетостроением.

Просто возьмите на вооружение этот плагин.

Поздравляем, вы только что добавили еще один слой разочаровывающей защиты от атак типа брутфорс.

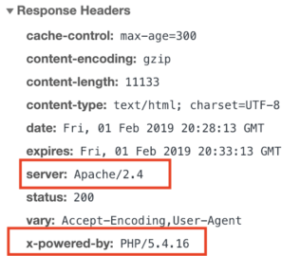

Версия PHP и веб-сервера

Мы уже обсуждали, что каждая часть программного обеспечения, когда-либо написанная (и пишущаяся), полна ошибок, ожидающих использования.

То же самое касается PHP.

Даже если вы используете последнюю версию PHP, вы не можете быть уверены, какие уязвимости существуют и могут быть обнаружены в одночасье.

Решение состоит в том, чтобы скрыть определенный заголовок, отправленный вашим веб-сервером, когда к нему подключается браузер: x-powered-by.

Вот как это выглядит, если вы проверите инструменты разработчика вашего любимого браузера:

Как мы видим здесь, веб-сайт сообщает нам, что он работает на Apache 2.4 и использует PHP версии 5.4.16.

Теперь, это уже тонна информации, которую мы передаем без причины, помогая злоумышленнику сузить выбор инструментов.

Эти (и подобные) заголовки должны быть скрыты.

К счастью, это можно сделать быстро;

К сожалению, необходимы сложные технические знания, так как вам нужно погрузиться в суть системы и связываться с важными файлами.

Поэтому я советую попросить вашего хостинг-провайдера сделать это для вас, хотя это будет в значительной степени зависеть от хоста вашего веб-сайта, будут ли их настройки обладать такими возможностями или нет.

Если это не работает, возможно, пришло время сменить хостинг-провайдеров или перейти на VPS и нанять консультанта по вопросам безопасности и администрирования.

Стоит ли оно того? Только вы можете решить это. ?

Но, и если вы хотите заняться заголовками безопасности, вот ваше решение:

Как скрыть версию Apache, информацию о сервере, заголовок, версия Php

Количество попыток входа

Одним из самых старых приемов в руководстве хакера является так называемая атака по словарю.

Идея состоит в том, что вы пытаетесь использовать смехотворно большое количество (если возможно, миллионы) комбинаций для пароля, если ни одна из них не удалась.

Поскольку компьютеры молниеносны в своих действиях, такая глупая схема разумна и может дать результаты в разумные сроки.

Одна общая (и чрезвычайно эффективная) защита заключалась в добавлении задержки перед отображением ошибки.

Это заставляет получателя ждать, а это означает, что если это скрипт, используемый хакером, его завершение займет слишком много времени.

Вот почему ваш компьютер или любимое приложение немного подпрыгивает, а затем говорит «К сожалению, неправильный пароль!».

В любом случае, суть в том, что вы должны ограничить количество попыток входа на ваш сайт WordPress.

Помимо определенного количества попыток (скажем, пять), учетная запись должна быть заблокирована и должна быть восстановлена только через электронную почту владельца учетной записи.

К счастью, сделать это легко, если вы найдете хороший плагин.

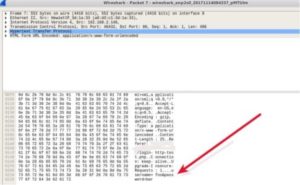

HTTP и HTTPS

Сертификат SSL, о котором вас беспокоит ваш поставщик, важнее, чем вы думаете.

Это не просто инструмент репутации, показывающий зеленый значок замка в браузере с надписью «Безопасный»; вместо этого достаточно установить SSL-сертификат и заставить все URL-адреса работать по протоколу «https», чтобы ваш веб-сайт превратился из открытой книги в загадочную структуру.

Если вы не понимаете, как это происходит, прочитайте о том, что называется атакой «человек посередине».

- Основы киберугрозы, типы угроз

- Продвинутый MITM фреймворк: Xerosploit

- Injectify — выполнение расширенных атак MiTM на сайтах

- mitm6 — инструмент, который использует стандартную конфигурацию Windows для захвата DNS-сервера по умолчанию

- SNIFFlab — создайте собственную тестовую среду MITM

- Seth — RDP средство MITM атаки

Другим способом перехвата трафика, передаваемого с вашего компьютера на сервер, является анализ пакетов, который является пассивной формой сбора данных и даже не требует усилий, чтобы позиционировать себя в середине.

Для сайтов, работающих по обычному «HTTP», лицо, перехватывающее сетевой трафик, ваши пароли и номера кредитных карт отображаются в виде простого текста.

Страшно? Очень!

Но как только вы устанавливаете SSL-сертификат и все URL-адреса преобразуются в «https», эта конфиденциальная информация отображается как бред, который может расшифровать только сервер.

Другими словами, не переживайте за эти несколько долларов в год. ?

Заключение

Будет ли эти пять вещей надежно защищать ваш сайт?

Нет, совсем нет.

Как говорится в бесчисленных статьях по безопасности, вы никогда не застрахованы на 100%, но с помощью разумных усилий можно устранить большой класс этих проблем.