Мда…Мы вроде живем, как обычно, а в винде непофикшенная анонсированная уязвимость + публично доступный эксплойт с легкой сложностью применения.

Несколько месяцев назад Google Project Zero открыла два issue 1427 и 1428 по поводу обхода прав доступа к файлам в винде с помощью функции SetNamedSecurityInfo. Microsoft обозвала их CVE-2018-0826 и выпустила патчи https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-0826.

Однако оказалось, что проблему 1427 эти патчи не решают.

В итоге на данный момент любой локальный пользователь может получить права доступа к любому файлу и повысить привилегии до SYSTEM.

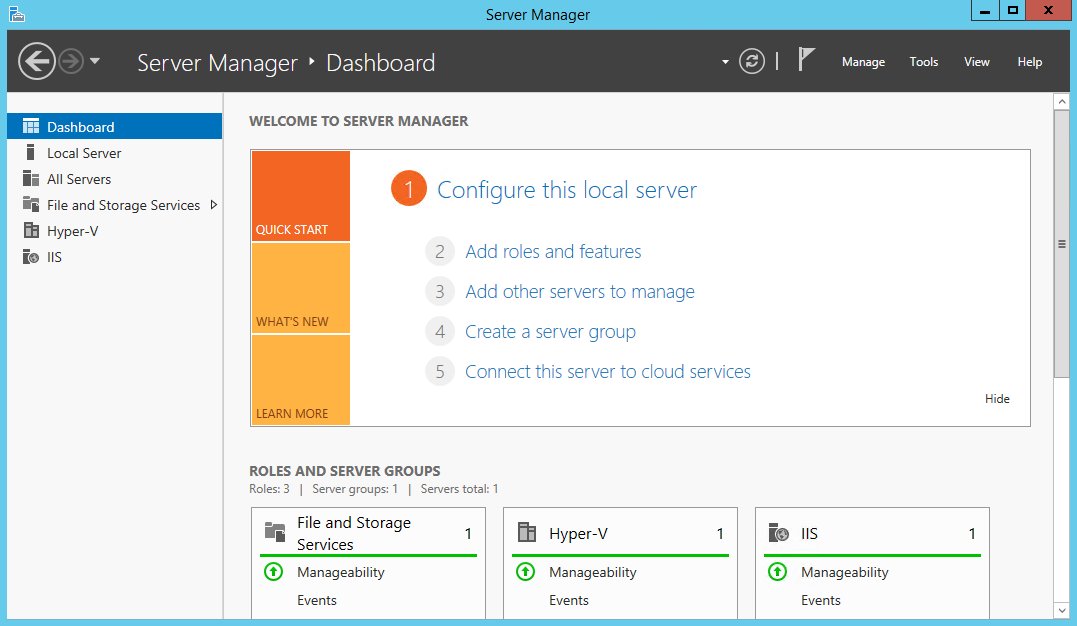

Проблема касается только Windows 10 и Windows Server 2016.

Защититься собственными силами оччень нетривиально.

С одной стороны, недавно рассмотренный AppLocker просто не позволит запустить непривилегированнму пользователю эксплойт, если он разрешает только явно разрешенные программы.

С другой стороны, нас как то больше волнуют хакеры, получившие доступ с правами непривилегированного пользователя, а не собственные юзвери.

Им то AppLocker не помешает.

Так что остается надеяться, что пока Microsoft не выпустит нормальный патч, хакерам не удастся добраться до прав непривилегированных пользователей.

Тут подробное описание уязвимости и эксплойт https://bugs.chromium.org/p/project-zero/issues/detail?id=1428.

Источник – https://t.me/informhardening