Как и обещал, выкладываю продолжение статьи : Hping3 как проводить пентест

Тестирование правил брандмауэра – Часть 2:

В первом разделе мы увидели, как система будет реагировать на разные пакеты по умолчанию.

В этом разделе мы увидим, как только несколько правил брандмауэра могут иметь огромное значение в ответах нашей целевой аудитории.

Вы должны отрицать все, в чем не уверены, что вам нужно открыть, и вставлять правила для чего-то, что вам нужно открыть позже.

Мы хотим разрешить только пакеты, которые необходимы, и отказывать в чем-либо еще.

Поскольку единственным портом, необходимым для подключения новых соединений, является порт 80 с использованием TCP, мы хотим отбросить все остальные пакеты, чтобы сервер не ответил на них.

При правильной настройке брандмауэр на целевом объекте, который мы использовали, не должен реагировать ни на что, кроме пакета SYN на порт 80.

Правило 1: Отбросьте любой TCP-пакет, который запускает новое соединение, и НЕ помечен знаком SYN

Правило 2: принять любой TCP-пакет, предназначенный для порта 80, в 10.0.0.4

Правило 3: Принять любой TCP-пакет, который связан с или частью установленного соединения

Правило 4: Отбросьте все пакеты

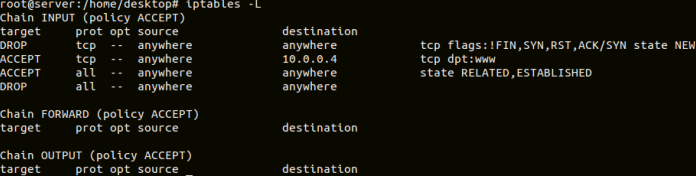

Ниже приведена конфигурация iptables.

Это всего лишь простой пример входящих политик, которые заботятся о проблемах из части 1.

С этой конфигурацией цель будет отвечать только на TCP-пакеты, предназначенные для порта 80.

Теперь давайте возьмем несколько из тех же команд из предыдущей части и увидим как наша цель реагирует на эти правила.

ПИНГ

# hping3 -1 -c 1 192.168.5.1

В первой части мы получили ответ ICMP-echo, но в нашем случае мы видим, что этот пакет теперь удален.

Поскольку это не заголовок TCP, брандмауэр не отвечает.

SYN, порт 80

Поскольку единственное новое соединение, которое нам нужно разрешить, это через TCP на порту 80, давайте проверим брандмауэр, чтобы убедиться, что мы все еще получаем ответ.

# hping3 -S -c 1 -s 5151 -p 80 192.168.5.1

Как и следовало ожидать, брандмауэр по-прежнему разрешает передачу пакета и дает нам ответ с пакетом SYN-ACK.

Из-за первого правила в конфигурации iptables, если этот пакет был помечен любым другим флагом, он не будет разрешен, так как это первый пакет в новом соединении.

UDP, порт 80

До сих пор в конфигурации iptables мы видели, что ICMP-пакеты удалены и что мы все еще можем успешно запустить новое соединение через TCP на порту 80.

Теперь для нашего последнего пакета давайте проверим, чтобы наши правила работали правильно и не разрешали любые другие пакеты через порт 80.

# hping3 -2-c 1-s 5151 -p 80 10.0.0.4</span> <span class="">

Здесь мы отправили пакет UDP на порт 80.

Хотя порт 80 использует TCP в качестве протокола транспортного уровня, в первой части мы получили ответ с ICMP Port Unreachable.

Если пакет должен был пройти через брандмауэр, мы увидим тот же ответ.

Поскольку ответа не было, мы знаем, что пакет был удален.

Мы успешно протестировали хост, установили правила для исправления обнаруженных проблем и протестировали их для обеспечения надлежащей функциональности.