Red Hat Enterprise Linux предоставляет функцию правил аудита для регистрации действий файлов, выполненных пользователями или процессами.

Это может быть достигнуто путем настройки правил аудита.

Эта статья посвящена мониторингу удалений файлов пользователями или процессами в системе Linux.

Выполните шаги, описанные ниже, чтобы настроить правила audd для мониторинга удаления файлов в системе CentOS / RHEL.

Шаги настройки правил аудита для CentOS / RHEL 4,5,6

1. Чтобы настроить правила аудита, добавьте следующую строку в файл /etc/audit.rules (для RHEL 5,6 используйте файл /etc/audit/audit.rules).

Для CentOS / RHEL 4:

# tail -2 /etc/audit.rules auditctl -a exit,always -F arch=b32 -S unlink auditctl -a exit,always -F arch=b64 -S unlink

Для CentOS/RHEL 5 и 6:

# tail -2 /etc/audit/audit.rules -a always,exit -F arch=b32 -S unlink -S unlinkat -S rename -S renameat -S rmdir -k delete -a always,exit -F arch=b64 -S unlink -S unlinkat -S rename -S renameat -S rmdir -k delete

2. При желании вы можете указать полный путь к каталогу для просмотра, например, если вы хотите отслеживать удаление файлов только в определенной файловой системе, вы можете указать точку монтирования, добавив следующее поле в правило аудита:

-F dir=[directory or mount point]

3. После написания правил перезапустите службу auditd и включите ее, чтобы сохранить правила после перезагрузки.

# /etc/init.d/auditd restart # chkconfig auditd on

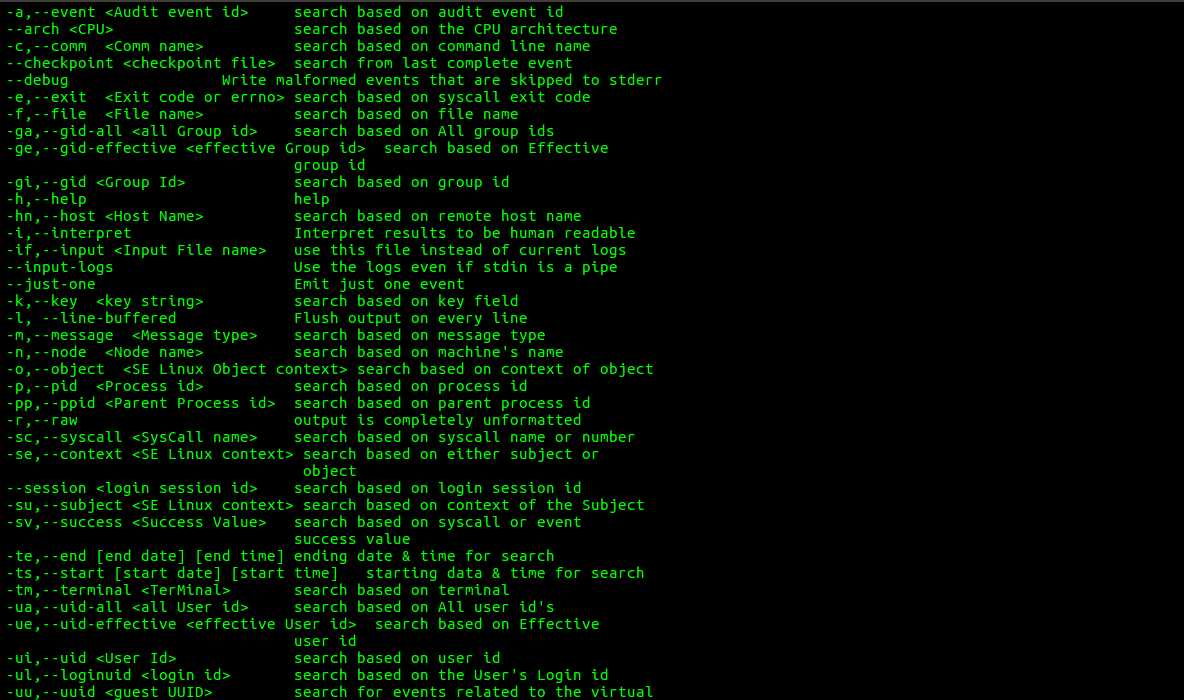

Auditd будет регистрировать операции удаления в файле /var/log/audit/audit.log, однако мы можем использовать команду ausearch с ключом, указанным в правиле аудита (-k), для просмотра событий:

# ausearch -k delete

Шаги для CentOS / RHEL 7

1. Чтобы настроить правила аудита, добавьте следующую строку в файл /etc/audit/rules.d/audit.rules.

# tail -2 /etc/audit/rules.d/audit.rules -a always,exit -F arch=b32 -S unlink -S unlinkat -S rename -S renameat -S rmdir -k delete -a always,exit -F arch=b64 -S unlink -S unlinkat -S rename -S renameat -S rmdir -k delete

2. При желании вы можете указать полный путь к каталогу для просмотра, например, если вы хотите отслеживать удаление файлов только в определенной файловой системе, вы можете указать точку монтирования, добавив следующее поле в правило аудита:

-F dir=[directory or mount point]

3. После написания правил перезапустите службу auditd и включите ее, чтобы сохранить правила после перезагрузки.

# service auditd restart ### use of command service instead of systemctl is intentional here. # systemctl enable auditd

Auditd будет регистрировать операции удаления файла в файле /var/log/audit/audit.log, однако мы можем использовать команду ausearch с ключом, указанным в правиле аудита (-k), для просмотра событий:

# ausearch -k delete