Добрый день, друзья!

Давайте продолжим разбирать инструменты вэб-безопасности.

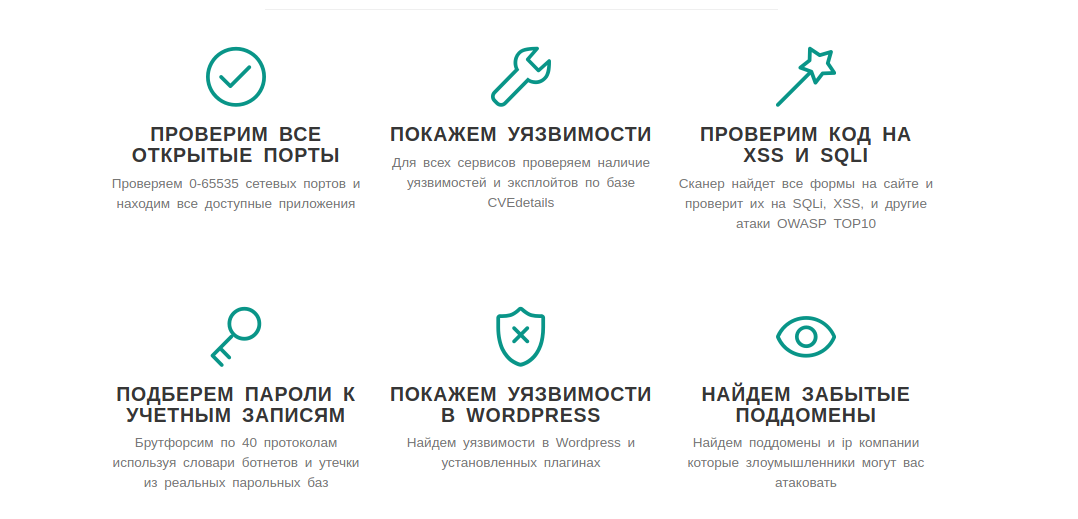

Сегодня Вашему вниманию хочу представить инструмент по поиску уязвимостей сайтов ( Owasp top 10, XSS, RCE атаки, SQl-инъекция и т.д. ), включая CMS и плагины(есть отдельный сканер для проверки сайтов на WordPress), веб-приложений, открытых портов и брутфорс паролей для тестирования на проникновение от отечественных разработчиков, а именно команды “Метаскан”.

Это онлайн-сканер в режиме реального времени, не требующий установки и не зависящий от Вашей операционной системы.

Лично я протестировал его на Ubuntu 16.04 LTS с браузерами Яндекс и Chrome.

Ну что, давайте посмотрим на работу этого сканера “изнутри”.

METASCAN – сканер поиска вэб уязвимостей

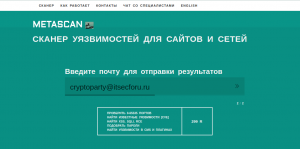

Официальный сайт данного инструмента – https://metascan.ru.

На главной странице, в центральной его части предложено ввести URL или публичный ip-адрес для проверки.

Далее система попросит Вас сообщить e-mail адрес, который в дальнейшем станет Вашим логином.

Следующий этапом будет формирование пароля для доступа к аккаунту.

Перейдите по ссылке, которая Вам должна придти в течении минуты и нажмите на “Сбросить пароль”

Вы получите системное сообщение:

После этого, перенаправляйтесь уже по ссылке из нового письма и введите два раза новый пароль для доступа по Вашему аккаунту.

Теперь вы можете осуществить вход с вашими учетными данными для запуска сканера и проверки уязвимостей.

В общей сложности регистрация заняла у меня 5 минут.

Теперь давайте рассмотрим функционал нашей рабочей области, представленной на поддомене service по адресу https://service.metascan.ru.

Рабочая область сканера имеет три вкладки:

- Мои сайты

- Профили сканера

- История

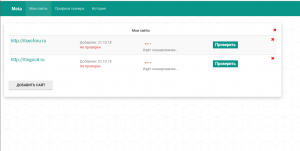

Мои сайты

Тут представлены Ваши домены, которые проверены или ожидают проверки.

К проверке сайтов, мы перейдем чуть позже, а пока пробежимся дальше по меню сканера.

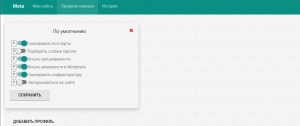

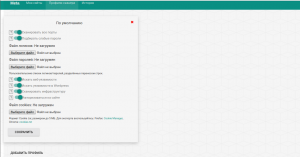

Профили Сканера

Тут представлены настройки для запуска сканирования.

В числе опций:

- Сканировать все порты

- Подобрать слабые пароли

- Искать вэб-уязвимости

- Искать уязвимости в WordPress

- Сканировать инфраструктуру

- Авторизоваться на сайте

Более развернутый вариант, который позволяет загрузить словари логинов и паролей для брута и файл cookies.

Как вы можете увидеть, Вы можете добавить несколько профилей сканирования, в зависимости от Ваших потребностей.

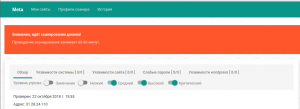

История

История представляет собой системные журналы.

Тут вы можете посмотреть отчеты и статус Ваших проверок.

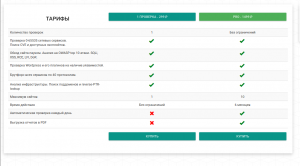

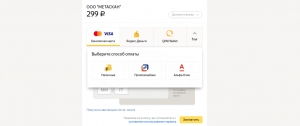

Сама проверка стоит всего лишь добрый 299 Рублей.

Если сравнить, за такие деньги сейчас даже домен не купишь нормальный :-), так что цена приятно удивила.

Также есть тариф PRO.

Тут возможности проверки на уязвимости расширены на 10 сайтов, есть функция автоматической ежедневной проверки и выгрузка отчетов в формате PDF.

Варианты оплаты также обширны:

Еще из плюсов.

Простота использования заключается в том, что Вам не нужно что-либо устанавливать или тем более выполнять поиск необходимых инструментов и запускать что-то из консоли того же Kali Linux

Обычный рядовой пользователь может справиться с этой задачей.

Все, что Вам нужно сделать – это ввести вводные данные: Url / Ip сайта и , при необходимости, словари логинов и паролей и файлы кукис.

У разработчиков есть служба технической поддержки по телефону, телеграмму и почте 24/7:

| +7 495 152 1337 | |

| SUPPORT@METASCAN.RU | |

| @NPLSNK |

Существует поддержка интерфейса на английском языке.

Результат проверки конфиденциален и увидеть его можете только Вы. Данные отчетов не идут в какую-либо статистику.

Итак, перейдем к самому интересному, т.е. сканированию.

Запустить проверку можно двумя способами:

Из вкладки “История”, нажав запустить

Или из вкладки “Мои сайты” , нажав проверить

Как видно на предыдущем скриншоте, мы можем отслеживать статус сканирования в реальном времени.

Как утверждает система , сканирование проходит в среднем 60-90 минут:

Статус сканирования каждого сайта Вы можете посмотреть на скорбарах в таблице на странице “История”:

См. в случае необходимости настройки фаерволла:

- Как настроить брандмауэр UFW на Ubuntu 18.04

- Как установить и настроить ConfigServer Security and Firewall на Ubuntu

- Как настроить правила брандмауэра в Google Cloud Platform

- Как установить и настроить APF Firewall

- Как установить FireStarter в Debian

После завершения сканирования статус задачи будет “Завершена”.

Краткий отчет можно увидеть на странице “Мои сайты” а также выгрузить его в формате PDF.

Общее время сканирования двух доменов составило 1 час 25 минут.

Предлагаю теперь посмотреть “вживую” на уязвимости и работу с ними.

Давайте рассмотрим два заведомо уязвимых сайта:

- http://testphp.vulnweb.com

- http://testasp.vulnweb.com

Вот как выглядит общая страница отчета первого сайт testphp:

Как мы можем увидеть, система обнаружила аж 86 уязвимостей.

Давайте рассмотрим их поближе.

Переходим сверху на вкладку “Уязвимости системы”. Тут у нас 5 позиций. Все они отмечены своими идентификаторами CVE (Common Vulnerabilities and Exposures).

Мы можем построить вывод по уровнями критичности, и отобразить к примеру только уязвимости с уровнем “критический”, управляя переключателями над таблицей.

Уровень угрозы так же зависит от цвета названия уязвимости в таблице.

При нажатии на найденную уязвимость, мы увидим ее тип, описание, используемый порт и ссылки с описанием решения и затрагиваемыми пакетами.

Так же в этом разделе мы можем отметить эту уязвимость как “исправленную” или “false positive”, управляя переключателями в нижнем части.

Переходим в “Уязвимости сайта”.

Тут у нас функционал почти идентичен прошлому разделу.

Однако, рекомендации по исправлению находятся в непосредственно в поле уязвимости при ее открытии.

Так же, уязвимости типа SQLi, XSS в таблице содержат в себе описание HTTP запросов и ответов.

Вместе с этим были обнаружены уязвимости видов: Memcache injection , Необработанные ошибки, кликджекинг, удаленное включение файлов, индексирование каталога, уязвимость раскрытия информации SVN и замечания по нахождению различного рода файлов, типа login.php, db.zip и т.д.

Для сравнения решил просканить этот же сайт ( http://testphp.vulnweb.com ) с помощью инструмента Nikto, который мы уже рассматривали в обзоре сканеров уязвимостей.

Вывод сканирования:

- Nikto v2.1.6 --------------------------------------------------------------------------- + Target IP: 176.28.50.165 + Target Hostname: testphp.vulnweb.com + Target Port: 80 + Start Time: 2018-10-29 13:50:39 (GMT3) --------------------------------------------------------------------------- + Server: nginx/1.4.1 + Retrieved via header: 1.1 ironport-yp-7.sberbank.ru:80 (Cisco-WSA/9.1.2-022) + Retrieved x-powered-by header: PHP/5.3.10-1~lucid+2uwsgi2 + The anti-clickjacking X-Frame-Options header is not present. + The X-XSS-Protection header is not defined. This header can hint to the user agent to protect against some forms of XSS + The X-Content-Type-Options header is not set. This could allow the user agent to render the content of the site in a different fashion to the MIME type + Server leaks inodes via ETags, header found with file /clientaccesspolicy.xml, fields: 0x5049b03d 0x133 + /clientaccesspolicy.xml contains a full wildcard entry. See http://msdn.microsoft.com/en-us/library/cc197955(v=vs.95).aspx + lines + /crossdomain.xml contains a full wildcard entry. See http://jeremiahgrossman.blogspot.com/2008/05/crossdomainxml-invites-cross-site.html + /CVS/Entries: CVS Entries file may contain directory listing information. + OSVDB-3268: /admin/: Directory indexing found. + OSVDB-12184: /?=PHPB8B5F2A0-3C92-11d3-A3A9-4C7B08C10000: PHP reveals potentially sensitive information via certain HTTP requests that contain specific QUERY strings. + OSVDB-12184: /?=PHPE9568F36-D428-11d2-A769-00AA001ACF42: PHP reveals potentially sensitive information via certain HTTP requests that contain specific QUERY strings. + OSVDB-12184: /?=PHPE9568F34-D428-11d2-A769-00AA001ACF42: PHP reveals potentially sensitive information via certain HTTP requests that contain specific QUERY strings. + OSVDB-12184: /?=PHPE9568F35-D428-11d2-A769-00AA001ACF42: PHP reveals potentially sensitive information via certain HTTP requests that contain specific QUERY strings. + OSVDB-3092: /admin/: This might be interesting... + OSVDB-3268: /images/: Directory indexing found. + OSVDB-3268: /images/?pattern=/etc/*&sort=name: Directory indexing found. + /login.php: Admin login page/section found. + 8321 requests: 11 error(s) and 19 item(s) reported on remote host + End Time: 2018-10-29 13:57:33 (GMT3) (414 seconds) --------------------------------------------------------------------------- + 1 host(s) tested

Как можно увидеть, инструмент нашел намного меньше проблемных моментов.

Сканер w3af, в свою очередь, определил 21 уязвимость на том же сайте, используя все плагины проверки.

w3af/config:target>>> set target http://testphp.vulnweb.com

w3af/plugins>>> audit all

w3af/plugins>>> back w3af>>> start

Официальный сайт – www.metascan.ru

Админка – www.service.metascan.ru