Исследователи из Касперского выпустили информацию о кампании «Черная текила», которая нацеливается на Мексику с основной функцией кражи финансовой информации.

Вредоносная программа также крадет учетные данные для входа на популярные веб-сайты, которые варьируются от репозиториев версий до учетных записей общего хранилища файлов и регистраторов доменов.

Существуют два известных метода заражения, фишинг и зараженные USB-устройства.

Модули кампании вредоноса:

- Модуль 1, который отвечает за связь с сервером управления. Он проверяет, выполняется ли проверка сети «MITM», путем проверки сертификатов с помощью нескольких очень популярных веб-сайтов.

- Модуль 2 – CleanUp. Если служба обнаруживает какой-либо «подозрительный» вид деятельности в среде, например, тот факт, что она запущена на виртуальной машине или что инструменты отладки работает в фоновом режиме, она выполнит этот модуль, чтобы сделать полную очистку системы, удаления службы сохранения, а также любых файлов, созданных ранее в системе.

- Модуль 3 – Keylogger и Windows Monitor. Он предназначен для кражи учетных данных из длинного списка сайтов онлайн-банкинга, а также общих Cpanels, Plesk, онлайн-систем резервирования рейсов, Microsoft Office365, клиентов Lotus Lotus Notes, электронной почты Zimbra, Bitbucket, Amazon, GoDaddy, Register, Namecheap, Dropbox , Softlayer, Rackspace и других сервисов.

- Модуль 4 – похититель информации, который предназначен для кражи сохраненных паролей в почтовых и FTP-клиентах, а также в браузерах.

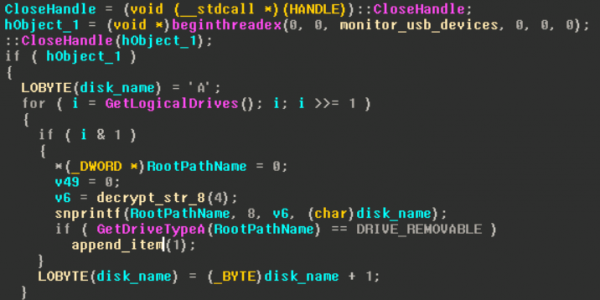

- Модуль 5 – USB-фильтр.Он копирует исполняемый файл на съемный диск для автоматического запуска. Это позволяет вредоносным программам перемещаться в автономном режиме через сеть жертвы, даже если только один компьютер был скомпрометирован с помощью фишинга. Когда к зараженному компьютеру подключен другой USB-порт, он автоматически заражается и готов к распространению вредоносного ПО на другую цель.

- Модуль 6 – сторожевой таймер службы. Эта служба несет ответственность за правильную работу вредоносного ПО.

Эта кампания берет свое начало в2013 году в соответствии с данными Kaspersky и по-прежнему остается активной.

Справочные хеши:

- 4f49a01e02e8c47d84480f6fb92700aa091133c894821fff83c7502c7af136d9

- dce2d575bef073079c658edfa872a15546b422ad2b74267d33b386dc7cc85b47

Ссылки C2s:

- hxxps://46.17.97.12/website/

- hxxps://174.37.6.34/

- hxxps://75.126.60.251/store/

Рекомендации

- Блокируйте все IOC на основе URL и IP на брандмауэре, IDS, веб-шлюзах, маршрутизаторах или других устройствах на основе периметра.

- Используйте обновленный антивирус и убедитесь, что ваш текущий поставщик САВЗ имеет покрытие этого трояна

- Осуществите поиск существующих признаков указанных IOC в вашей среде и почтовых системах.