Cloudflare – одна из популярных компаний по обеспечению производительности и безопасности в Интернете, которая предлагает защиту CDN, DNS, DDoS и безопасность для миллионов веб-сайтов.

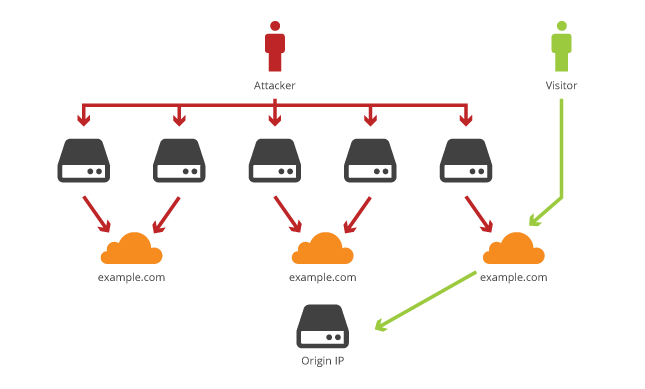

Он действует как прослойка между пользователями и веб-сайтом.

Это повышает производительность веб-сайта и защищает его от различных угроз безопасности онлайн.

Тем не менее, некоторые веб-сайты часто неправильно настроены, потому что не все владельцы веб-сайтов являются технически подкованными.

Если есть плохо настроенный веб-сайт, злоумышленник может обойти Cloudflare вообще и запустить DDoS-атаки или использовать уязвимости в Интернете.

Здесь CloudFlair приходит на помощь.

CloudFlair – это инструмент для поиска исходных серверов веб-сайтов, защищенных CloudFlare, которые публично раскрываются и не ограничивают доступ к областям IP-адресов CloudFlare по мере необходимости.

Инструмент использует данные сканирования по всему Интернету из Censys для поиска открытых хостов IPv4, представляющих сертификат SSL, связанный с доменным именем цели.

Этот пост не про хреновую работу WAF, а он просто объясняет, является ли источник веб-сайта, защищенного CloudFlare, публично открытым или нет.

Cloudflare не будет защищать плохо настроенные веб-сайты владельцами веб-сайтов и / или веб-мастерами от атак DDoS.

Установка CloudFlare

CloudFlair написан с использованием Python.

Он должен хорошо работать с Python 2.7 и Python 3.5. Чтобы установить этот инструмент, убедитесь, что вы установили PIP в своих системах.

Зарегистрируйте бесплатную учетную запись на Censys.

Censys – отличный веб-сервис, который постоянно контролирует каждый доступный сервер и устройство в Интернете.

После регистрации учетной записи убедитесь, что вы подтвердили данную электронную почту.

Затем перейдите на страницу https://censys.io/account/api и установите две переменные среды с вашим API-интерфейсом и API-интерфейсом в файле .bashrc или .zshrc.

# vi .bashrc

или

# vi .zshrc

Добавьте следующие строки:

export CENSYS_API_ID=<Your-API-ID_Here> export CENSYS_API_SECRET=<Your-API-Secret_Here>

Сохраните и закройте файл.

Для выполнения изменений выполните следующую команду.

# source .bashrc

Для ZSH:

# source .zshrc

После установки PIP и установки переменных среды выполните клонирование репозитория через git clone CloudFlair

# git clone https://github.com/christophetd/cloudflair.git

Наконец, запустите следующие команды для установки CloudFlair и требуемых зависимостей.

cd cloudflair pip install -r requirements.txt

Найти исходные серверы сайтов, защищенных CloudFlare

Чтобы найти исходный IP-адрес веб-сайтов, запустите:

# python cloudflair.py website1.com

Замените website1.com своим фактическим названием веб-сайта.

Если он уязвим, вы можете увидеть вывод, как показано ниже.

[*] The target appears to be behind CloudFlare. [*] Looking for certificates matching "website1.com" using Censys [*] 6 certificates matching "website1.com" found. [*] Looking for IPv4 hosts presenting these certificates... [*] 2 IPv4 hosts presenting a certificate issued to "website1.com" were found. - 94.134.167.9 - 106.136.129.89 [*] Testing candidate origin servers [*] Retrieving target homepage at https://website1.com [*] "https://cyberciti.biz" redirected to "https://website1.com/" - 94.134.167.9 - 106.136.129.89 [*] Found 1 likely origin servers of website1.com! - 106.136.129.89 (HTML content is 99 % structurally similar to website1.com)

Если он не уязвим, то выход будет:

[*] The target appears to be behind CloudFlare. [*] Looking for certificates matching "website2.com" using Censys [*] 2 certificates matching "website2.com" found. [*] Looking for IPv4 hosts presenting these certificates... [*] 0 IPv4 hosts presenting a certificate issued to "website2.com" were found. [-] The target is most likely not vulnerable.

Если веб-сайт не использует службу CloudFlare, вы увидите следующий вывод:

[-] Домен «example3.com», похоже, не находится за CloudFlare.Что делать, если сайт уязвим?

В следующем подробном руководстве содержатся некоторые полезные советы, которые помогут защитить исходный IP-адрес для защиты от злоумышленников, которые хотят обойти защиту DDoS CloudFlare.

Просто внимательно прочитайте его и убедитесь, что вы сделали все, что описано в этом руководстве, или наняли опытного веб-мастера, чтобы исправить все возможные лазейки.