Если у вас есть выделенный сервер или VPS, скорее всего, вы единственный администратор / пользователь root, которому необходимо поддерживать его из SSH или командной строки.

Это означает, что вы также получаете * ответные сообщения электронной почты с вашего сервера о бот-сетях, пытающихся получить доступ к вашему SSH-порту.

Существует много способов управлять этим и защитить ваш сервер.

Наиболее распространенным является изменение портов сервера SSH на что-то необычное.

Второй способ – ограничить доступ SSH по IP или подсети.

У обоих есть свои преимущества.

Третий способ – перейти на проверку подлинности на основе сертификатов.

Но если вы являетесь единственным пользователем SSH / FTP для своего сервера, то ограничение доступа к определенным портам по странам – это еще один вариант, не запомнив порт или несколько подсетей ISP, которые вы используете.

Например, я управляю своими серверами с моего мобильного телефона (так, он использует мой IP-адреса операторов), из дома (домашний интернет-провайдер), с работы (офисная подсеть), из публичной WiFi сети через VPN и т. д.

В зависимости от того, где я нахожусь и порты открыты в своем брандмауэре, я обнаружил, что могу просто ограничить его кодом страны и использовать проверку подлинности на основе сертификатов.

Это уменьшает ложные срабатывания до нуля.

Я использую ConfigServer Security & Firewall (или более известный как CSF Firewall).

Помимо изменения SSH-портов, перехода на аутентификацию на основе сертификатов, я ограничиваю доступ к конкретным портам по странам в CSF.

Чтобы ограничить возможность подключения по определенному порту или портам посетителям IP-адресами, происходящими из определенной страны или стран, вы должны:

- Закройте этот порт в брандмауэре

- Определить коды стран, разрешенные для подключения к этим заблокированным портам

- Укажите заблокированные порты, которые будут открыты для указанной страны

Шаг 1 – Закройте порты в брандмауэре

Войдите на свой сервер через SSH и перейдите в папку /etc/csf.

Создайте резервную копию файла csf.conf.

# cd /etc/csf # cp csf.conf csf.conf-bkp # vi csf.conf

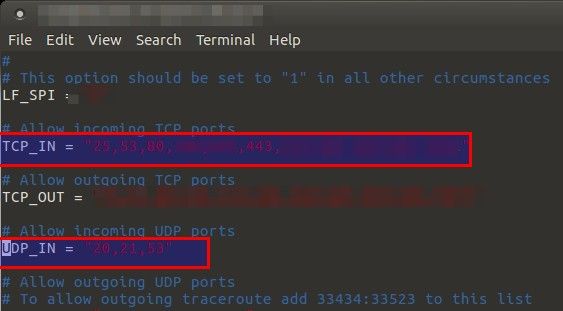

Откройте файл csf.conf и прокрутите страницу вниз до раздела настроек порта IPv4 и удалите нужный номер порта (в данном случае порт 22) из полей TCP_IN и UDP_IN (если есть).

мы удалили порт 48695 из разрешенных входящих портов IPV4, эффективно блокируя внешний доступ к порту:

Шаг 2 – Добавьте код страны

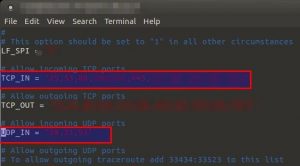

Запишите для CC_ALLOW_PORTS, там есть раздел « Settings » и добавьте код страны в CC_ALLOW_PORTS.

Я разрешаю трафик, исходящий от DE, подключаться к портам, которые в противном случае были закрыты в брандмауэре.

Несколько стран могут быть разделены запятыми без пробелов между ними, и вы можете найти список букв ISO 3166-1 alfa-2 на странице https://en.wikipedia.org/wiki/ISO_3166-1_alpha-2

Найдите в конфиге поля CC_ALLOW_PORTS_TCP и CC_ALLOW_PORTS_UDP.

Добавьте порт 48695, чтобы открыть страну (или страны), указанную в CC_ALLOW_PORTS, здесь, начиная с Шага 2.

После того, как все сделано, сохраните csf.conf.

Шаг 3 – Перезапустите CSF и LFD

Теперь нам нужно перезапустить CSF и LFD.

# service lfd restart # csf -r

Это изменение позволит только пользователям из Германии (DE) получить доступ к моему настраиваемому SSH-порту в настройках порта IPV4 брандмауэра на порту 48695.