Хотите узнать, как разрешить или запретить сетевой поток на Google Cloud Platform (GCP?)

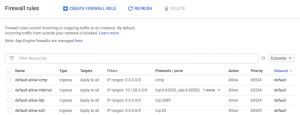

Каждый проект, созданный в GCP, имеет стандартные правила брандмауэра.

Давайте исследуем, что это такое.

- default-allow-icmp – разрешить из любого источника все сетевые IP-адреса. Протокол ICMP в основном используется для проверки цели.

- default-allow-internal – разрешить подключение между экземплярами на любом порту.

- default-allow-rdp – разрешить сеанс RDP подключаться к серверам Windows из любого источника.

- default-allow-ssh – включить сеанс SSH для подключения к серверам UNIX из любого источника.

Поскольку вы можете видеть, что правила по умолчанию позволяют базовому подключению разрешать пингование и вход в систему на сервере.

Вам нужно больше, чем это?

Я уверен, что вы это делаете.

Вот что вам нужно знать, как настроить его на основе потребностей.

Брандмауэр GCP – это правила, определяемые программным обеспечением; вам не нужно изучать или регистрироваться на обычных аппаратных устройствах брандмауэра.

Правила брандмауэра Google Cloud сохраняются.

Вся конфигурация выполняется либо через консоль GCP, либо через команды.

Однако я объясню, как это сделать с помощью консоли.

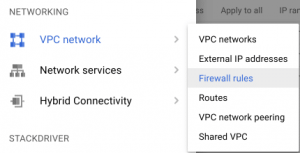

Правила брандмауэра доступны в сети VPC в разделе сети в левом меню.

Когда вы нажмете на создание правила брандмауэра, он спросит вас о деталях подключения.

Давайте разберем, какие у нас все варианты и что это значит.

Name – имя брандмауэра (только в нижнем регистре и без пробела)

Description – необязательно, но полезно ввести что-то значимое, поэтому вы запомните на будущее

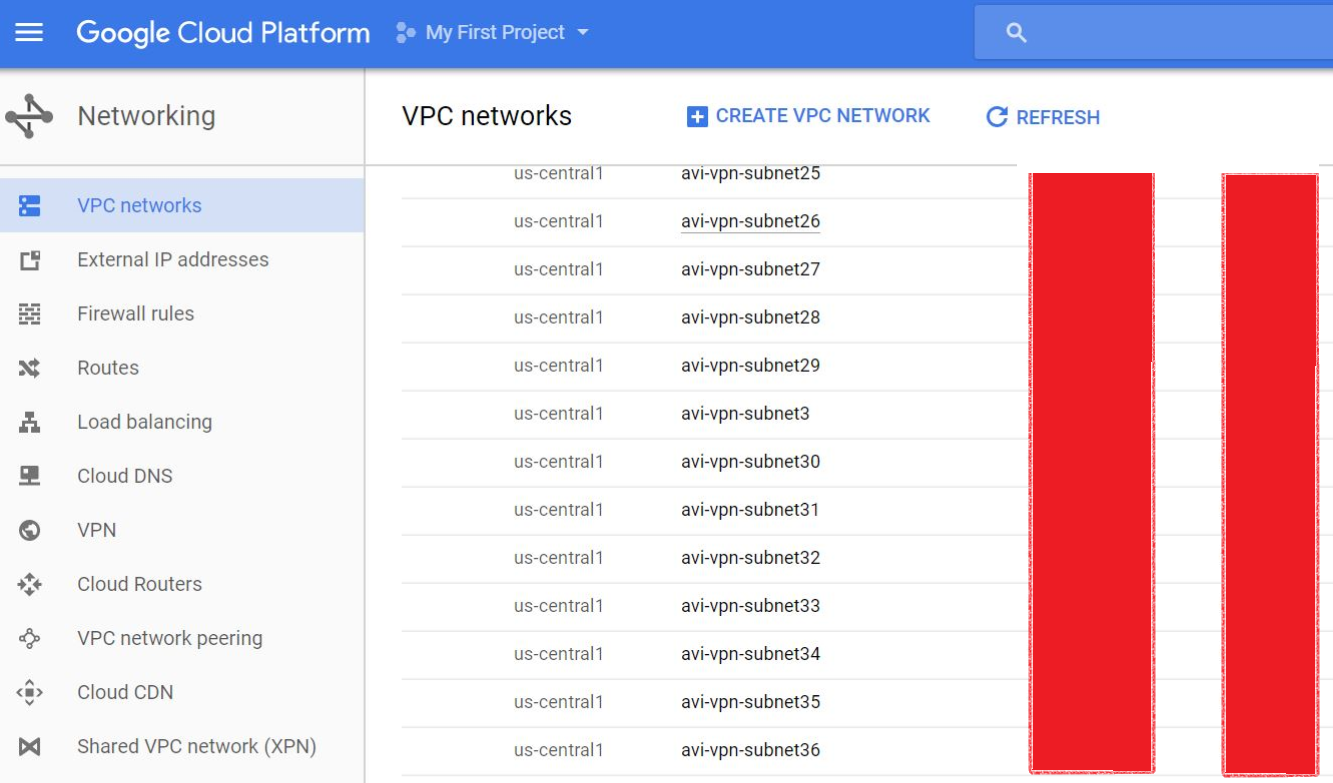

Network. Если вы не создали VPC, вы увидите только значение по умолчанию и оставьте его как есть. Однако, если у вас несколько VPC, выберите сеть, в которой вы хотите применить правила брандмауэра.

Priority – приоритет правила применяется к сети. Самый низкий получил наивысший приоритет, и он начинается с 1000. В большинстве случаев вы хотите сохранить все критически важные службы (HTTP, HTTPS и т. д.) С приоритетом 1000.

Direction of traffic – выберите тип потока между входящим и исходящим

Action on match– выберите, хотите ли вы разрешить или запретить

Target – цель, в которой вы хотите применить правила. У вас есть возможность применять правила ко всем экземплярам в сети, разрешать только определенные теги или учетную запись службы.

Source filter – источник, который будет проверен, чтобы разрешить или запретить его. Вы можете фильтровать по диапазонам IP, подсетям, исходным тегам и учетным записям служб.

Source IP ranges – если выбранный диапазон IP в исходном фильтре, который по умолчанию, предоставляет диапазон IP, который будет разрешен.

Second source filter – возможна множественная проверка источника.

Пример: вы можете иметь первый исходный фильтр в качестве исходных тегов и второй фильтр в качестве учетной записи службы. Какое бы ни было совпадение, это будет разрешено / запрещено.

Protocol and ports – вы можете выбрать все порты или указать индивидуальный (TCP / UDP). Вы можете иметь несколько уникальных портов в одном правиле.

Давайте рассмотрим сценарии реального времени …

Вы изменили SSH-порт с 22 на что-то еще (скажем, на 5000) по соображениям безопасности. С тех пор вы не можете попасть на виртуальную машину.

Почему?

Ну, вы можете легко догадаться, потому что порт 5000 не разрешен в брандмауэре.

Чтобы разрешить, вам необходимо создать правило брандмауэра, как показано ниже.

- Укажите название правила

- Выберите направление трафика

- Выберите, чтобы разрешить действие

- Выберите все экземпляры в целевой сети (при условии, что вы хотите подключиться к любой виртуальной машине с портом 5000)

- Выберите диапазоны IP в исходном фильтре (при условии, что вы хотите подключиться от ЛЮБЫХ источников)

- Укажите диапазоны IP-адресов источника, таких как 0.0.0.0/0

- Выберите указанные протоколы и порты и введите tcp: 5000

- Нажмите кнопку create

Попробуйте подключить свою виртуальную машину с портом 5000, и все должно быть в порядке.

Некоторые из лучших практик для управления правилами брандмауэра:

- Разрешить только то, что требуется (на основе потребности)

- По возможности укажите индивидуальный IP-адрес источника или диапазоны вместо 0.0.0.0/0 (ANY)

- Связать экземпляры виртуальной машины с тегами и использовать их в целевом месте вместо всех экземпляров

- Объединение нескольких портов в одном правиле для сопоставления источника и назначения

- Периодически проверяйте правила

Графическим интерфейсом GCP легко управлять и понять его особенности.

Надеюсь, это даст вам представление об управлении правилами брандмауэра Cloud Cloud.

Если вы хотите узнать больше, я бы рекомендовал этот онлайн-курс.