Damn Vulnerable Web Application (DVWA) – это веб-приложение PHP / MySQL, которое чертовски уязвимо.

Его основная цель – помочь специалистам по безопасности проверить свои навыки и инструменты в правовой среде, помочь веб-разработчикам лучше понять процессы обеспечения безопасности веб-приложений и помочь студентам и преподавателям узнать о безопасности веб-приложений в контролируемой среде.

Не пропустите: настройте собственную среду тестирования проникновения (DVWA) на свой Kali Linux

Целью DVWA является использование некоторых наиболее распространенных уязвимостей в Интернете с различными уровнями сложности с простым простым интерфейсом. Обратите внимание: в этом программном обеспечении есть как зарегистрированные, так и недокументированные уязвимости. Это намеренно. Вам рекомендуется попробовать как можно больше проблем.

ПРЕДУПРЕЖДЕНИЕ!

Damn Vulnerable Web Application чертовски уязвим!

Не загружайте его в общедоступную html-папку хостинг-провайдера или на любые серверы, обращенные к Интернету, поскольку они будут скомпрометированы.

Рекомендуется использовать виртуальную машину (например, VirtualBox или VMware), которая настроена на сетевой режим NAT.

В гостевой машине вы можете загрузить и установить XAMPP для веб-сервера и базы данных

Загрузите и установите в качестве контейнера Docker

docker run –rm -it -p 80:80 vulnerables/web-dvwa

Запустите информацию о докере, чтобы проверить драйвер хранилища.

Если это не aufs, пожалуйста, измените его как таковой.

Для каждой операционной системы есть инструкции, как это сделать, но они совершенно разные, поэтому мы не будем здесь описывать.

Скачать

DVWA доступен либо как пакет, который будет запускаться на вашем собственном веб-сервере, либо как Live CD:

- DVWA v1.9 Source (Стабильный) – [1.3 MB] Скачать ZIP – Released 2015-10-05

- DVWA v1.0.7 LiveCD – [480 MB] Скачать ISO – Released 2010-09-08

- DVWA Development Source (Последний) Download ZIP // git clone https://github.com/ethicalhack3r/DVWA

Убедитесь, что файл config/config.inc.php существует.

Только с config.inc.php.dist настроек будет недостаточно, и вам придется отредактировать его в соответствии с вашей средой и переименовать его в config.inc.php.

Windows может скрывать конечное расширение.

Windows + XAMPP

Самый простой способ установить DVWA – загрузить и установить XAMPP, если у вас еще нет настройки веб-сервера.

XAMPP является очень простой в установке Apache Distribution для Linux, Solaris, Windows и Mac OS X.

В пакет входят веб-сервер Apache, MySQL, PHP, Perl, FTP-сервер и phpMyAdmin.

XAMPP можно скачать с сайта: https://www.apachefriends.org/en/xampp.html

Просто разархивируйте dvwa.zip, поместите распакованные файлы в свою общедоступную папку html, затем укажите свой браузер на: http://127.0.0.1/dvwa/setup.php

Пакеты Linux

Если вы используете дистрибутив Linux на базе Debian, вам нужно будет установить следующие пакеты (или их эквивалент):

# apt-get -y install apache2 mysql-server php php-mysqli php-gd

Настройка базы данных

Чтобы настроить базу данных, просто нажмите кнопку «DVWA Settings» в главном меню, затем нажмите кнопку «СCreate / Reset Database ».

Это создаст / сбросит базу данных.

Если вы получаете сообщение об ошибке при попытке создать свою базу данных, убедитесь, что учетные данные вашей базы данных верны в пределах ./config/config.inc.php.

Этот конфиг отличается от config.inc.php.dist, который является примером файла.

По умолчанию для переменных задано следующее:

$_DVWA[ 'db_user' ] = 'root'; $_DVWA[ 'db_password' ] = 'p@ssw0rd'; $_DVWA[ 'db_database' ] = 'dvwa';

Обратите внимание, что если вы используете MariaDB, а не MySQL (MariaDB по умолчанию используется в Kali), то вы не можете использовать пользователя root для базы данных, вы должны создать нового пользователя базы данных.

Чтобы сделать это, подключитесь к базе данных как пользователь root, затем используйте следующие команды:

mysql create database dvwa; Query OK, 1 row affected (0.00 sec) mysql grant all on dvwa.* to dvwa@localhost identified by 'xxx'; Query OK, 0 rows affected, 1 warning (0.01 sec) mysql flush privileges; Query OK, 0 rows affected (0.00 sec)

Другая конфигурация

В зависимости от вашей операционной системы, а также от версии PHP вы можете изменить конфигурацию по умолчанию.

Расположение файлов будет различным для каждой машины.

Разрешения для каталогов

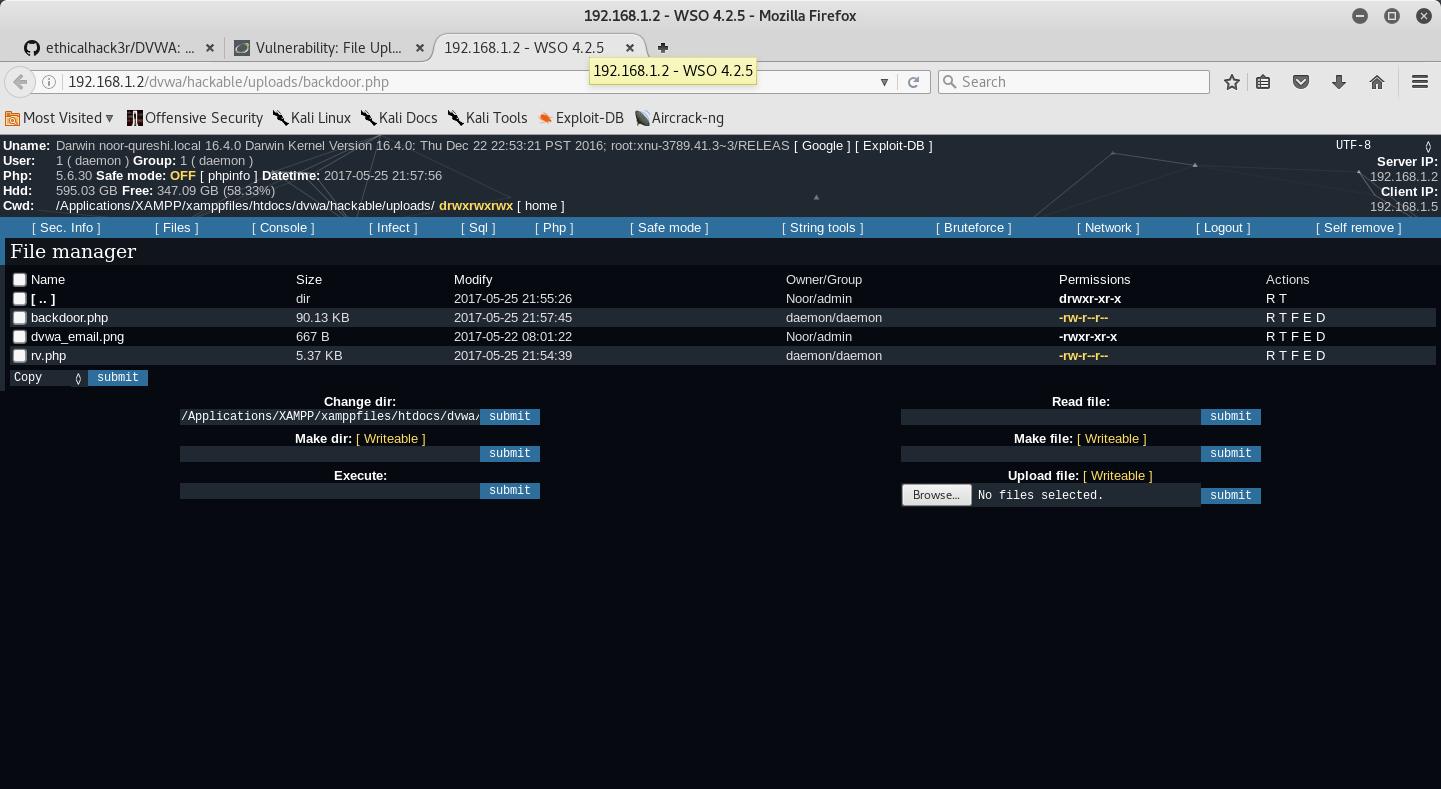

- ./hackable/uploads/ – Требуется перезаписывать веб-сервис (для загрузки файлов).

- ./external/phpids/0.6/lib/IDS/tmp/phpids_log.txt – Требуется перезаписать веб-службу (если вы хотите использовать PHPIDS)

Конфигурация PHP:

allow_url_include = on – разрешает включение удаленных файлов (RFI) [allow_url_include]

allow_url_fopen = on – разрешает включение удаленных файлов (RFI) [allow_url_fopen]

safe_mode = off – (Если PHP <= v5.4) Позволяет SQL Injection (SQLi) [safe_mode]

magic_quotes_gpc = off – (Если PHP <= v5.4) Позволяет SQL Injection (SQLi) [magic_quotes_gpc]

display_errors = off – (Необязательно) Скрывает сообщения для предупреждения PHP, чтобы сделать его менее подробным [display_errors]

Файл: config/config.inc.php:

$ _DVWA [‘recaptcha_public_key’] & $ _DVWA [‘recaptcha_private_key’] – Эти значения должны быть сгенерированы с помощью: https://www.google.com/recaptcha/admin/create

Учетные данные по умолчанию

Имя пользователя по умолчанию = admin

Пароль по умолчанию = passowrd

… легко может быть пробручено ?

URL входа: http://127.0.0.1/dvwa/login.php

Исправление ошибок

Для получения последней информации по устранению неполадок посетите страницу: https://github.com/ethicalhack3r/DVWA/issues

+ Q. SQL Injection не будет работать на PHP v5.2.6.

-A.Если вы используете PHP v5.2.6 или выше, вам нужно будет сделать следующее, чтобы SQL-инъекция и другие уязвимости работали.

В .htaccess

Замените (обратите внимание, что он может сказать mod_php7):

IfModule mod_php5.c php_flag magic_quotes_gpc off #php_flag allow_url_fopen on #php_flag allow_url_include on /IfModule

На:

IfModule mod_php5.c magic_quotes_gpc = Off allow_url_fopen = On allow_url_include = On /IfModule

+ Q. Command Injection не работает.

-А. Apache может не иметь достаточно высоких привилегий для запуска команд на веб-сервере. Если вы используете DVWA под Linux, убедитесь, что вы вошли в систему под учетной записью root. В Windows войдите как Администратор.

Ссылки

Домашняя страница: http://www.dvwa.co.uk/

Главная страница проекта: https://github.com/ethicalhack3r/DVWA

Созданный командой DVWA