Опубликована информация о неисправленной еще уязвимости в клиенте BitTorrent Transmission.

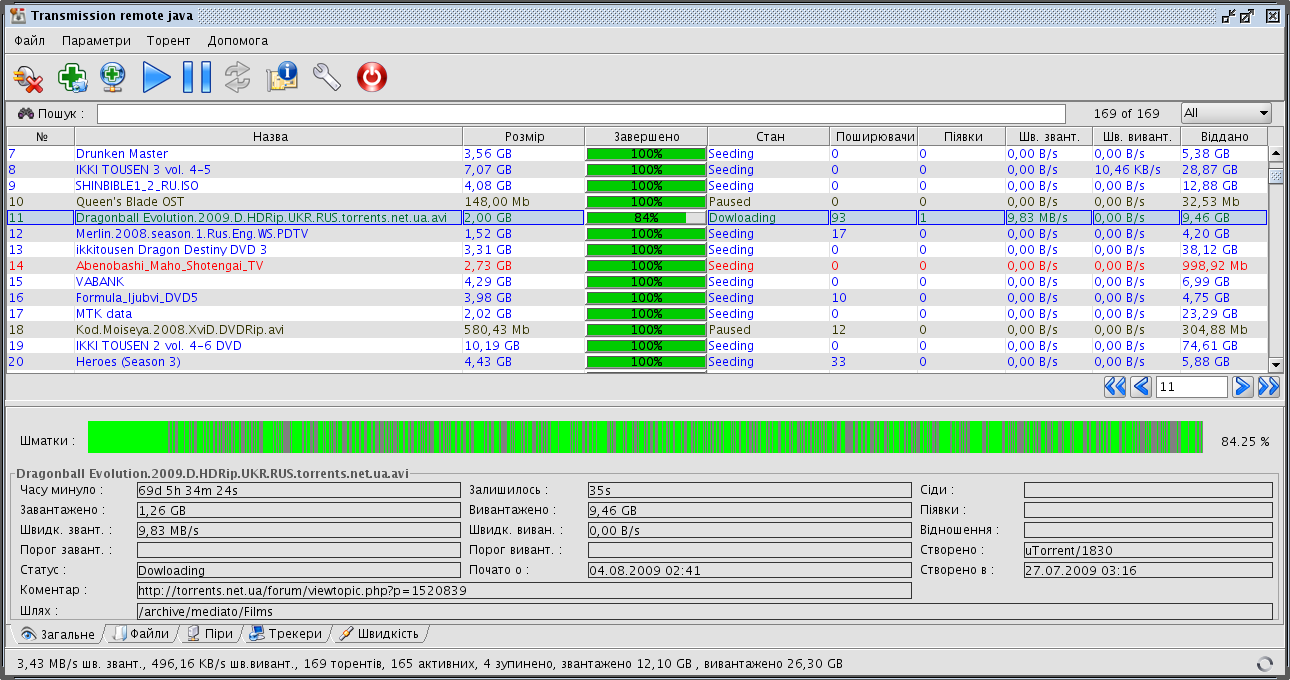

Transmission имеет клиент-серверную архитектуру, где клиентский интерфейс доступен через веб-браузер и обращается к серверной части с помощью JSON RPC запросов. Сервер доступен на порту 9091 и по умолчанию – только с локального хоста.

Для обхода этого ограничения можно использовать технику DNS rebinding: на вредоносном сайте в iframe загружать контент с доменного имени, которое разрешается по очереди в IP хакера и в 127.0.0.1 с коротким временем жизни привязки. Таким образом будет загружен код с сайта хакера, который будет иметь доступ к HTTP-загодовкам и сможет осуществетить запросы к серверу на локальном хосте.

Далее хакер сможет изменять всякие настройки Transmission: папки назначения, скрипты по завершению загрузки (можно выполнить любую команду), выбирать загружаемые файлы.

Разработчики Transmission были оповещены в ноябре прошлого года, но до сих пор не предоставили патч. Впрочем, вроде как собираются это сделать в течение месяца.

Однако доступ к серверу Transmission хакер может получить только если не установлен пароль на доступ к нему, так что защититься можно.

Подробное описание уязвимостии и патч, предложенный исследователем: https://bugs.chromium.org/p/project-zero/issues/detail?id=1447

Источник https://t.me/informhardening