Установка Shorewall на Linux

Shorewall – это интерфейсная среда командной строки, в которой для ее конфигурации используется несколько текстовых файлов.

Shorewall – это программное обеспечение с открытым исходным кодом, опубликованное в соответствии с GNU General Public License.

Это средство настройки шлюза / брандмауэра для Linux.

Это надежная система брандмауэра, которую можно использовать в сети.

В этой статье мы изучим процедуры установки Shorewall.

Здесь мы используем конфигурацию с двумя интерфейсами, состоящую из системы с двумя портами Ethernet.

Для Debian / Ubuntu / Linux Mint

Для установки Shorewall выполните следующую команду:

# sudo apt-get install shorewall6

Для RHEL / CentOS / Fedora

Выполните команду ниже, чтобы установить Shorewall:

# yum install shorewall6 Loaded plugins: fastestmirror, langpacks Loading mirror speeds from cached hostfile * base: centos.excellmedia.net * epel: ftp.cuhk.edu.hk * extras: centos.excellmedia.net * updates: centos.excellmedia.net Resolving Dependencies --> Running transaction check ---> Package shorewall6.noarch 0:4.6.5.3-1.el7 will be installed . . . Installed: shorewall6.noarch 0:4.6.5.3-1.el7 Dependency Installed: shorewall-core.noarch 0:4.6.5.3-1.el7 Complete!

Затем скопируйте образец конфигурации из каталога ‘/usr/share/doc/shorewall6’ в каталог по умолчанию Shorewall ‘/etc/shorewall6’.

# cp /usr/share/doc/shorewall6-4.6.5.3/Samples6/two-interfaces/* /etc/shorewall6/ cp: overwrite ‘/etc/shorewall6/interfaces’? y cp: overwrite ‘/etc/shorewall6/policy’? y cp: overwrite ‘/etc/shorewall6/rules’? y cp: overwrite ‘/etc/shorewall6/shorewall6.conf’? y cp: overwrite ‘/etc/shorewall6/stoppedrules’? y cp: overwrite ‘/etc/shorewall6/zones’? y

Затем перейдите в каталог «/etc/shorewall6».

# cd /etc/shorewall6

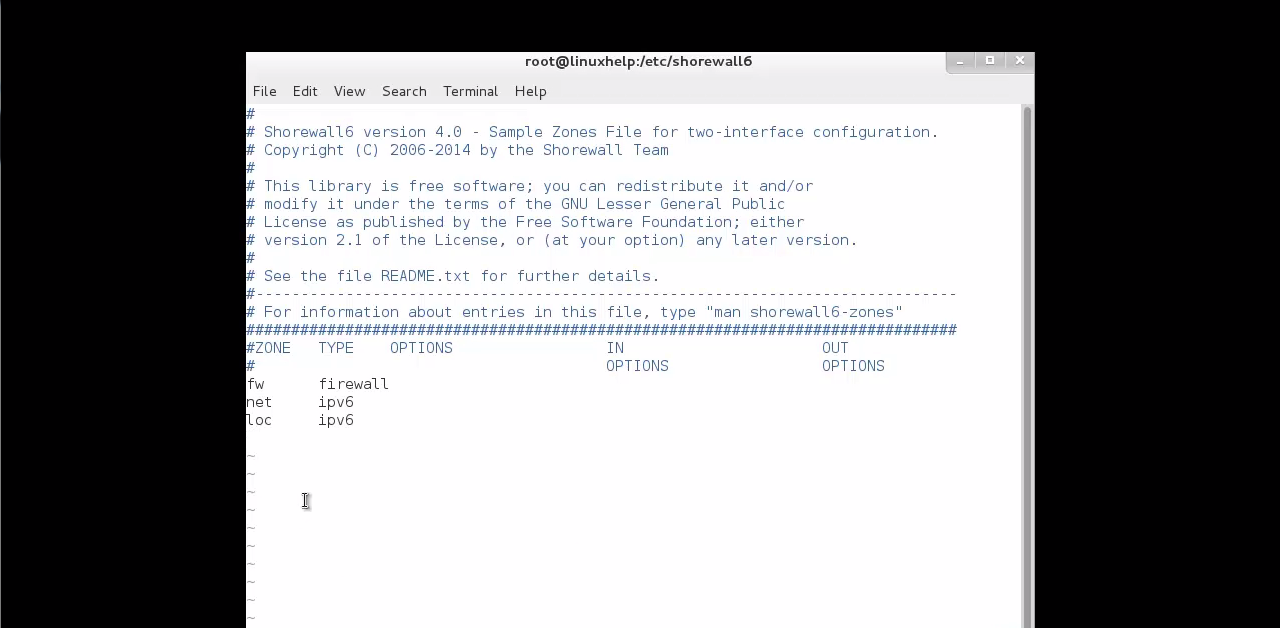

Теперь просмотрите файл ‘/ etc / shorewall6 / zone’.

По умолчанию определены три зоны: net, loc и all.

net зона – это интерфейс, ориентированный на Интернет, local зона, которая является интерфейсом, обращенным к локальной сети, и all включает в себя все.

# vim zones

Откройте файл policy, чтобы установить политики для интерфейсов.

# vim policy

Политики этой установки:

Позволяет всем запросам соединения из локальной зоны в зону сети

Удаляет все запросы на подключение из сетевой зоны в брандмауэр, а также LAN

Отклоняет все соединения

Чтобы настроить интерфейсы

Чтобы настроить интерфейсы, вам необходимо отредактировать файл «/etc/shorewall6/interfaces».

Объяснение параметров интерфейса:

routefilter – это фильтрация маршрутов ядра для анти-спуфинга.

logmartians – это лог-пакеты с невозможным адресом источника.

nosmurfs – это пакеты фильтров с широковещательным адресом в качестве источника.

Выполните следующую команду, чтобы узнать больше информации об интерфейсах:

# man shorewall6-interfaces

Теперь определите правила в файле «/etc/shorewall6/rules».

# vim rules

Когда вы запустите SSH-сервер за брандмауэром системы с IP 192.168.5.196. Он открывает порт в вашем брандмауэре. Брандмауэр отправляет трафик, поступающий на порт 22, в машину по адресу 192.168.5.196. Это называется Port Forwarding.

Когда любые SSH-пакеты поступают из сети в брандмауэр, они перенаправляют пакеты на IP 192.168.5.196 через порт 22, и этот процесс называется Network Address Translation или NAT.

Для этого введите эту запись SSH (DNAT) net loc: 192.168.5.196 в файл ‘/etc/shorewall6/rules’.

# vim rules