Есть два типа людей: одни не знают, что такое фракталы, а другие уверены, что есть два типа людей: одни не знают, что такое фракталы, а другие уверены, что есть два типа людей: одни не знают, что такое фракталы, а другие уверены, что есть…

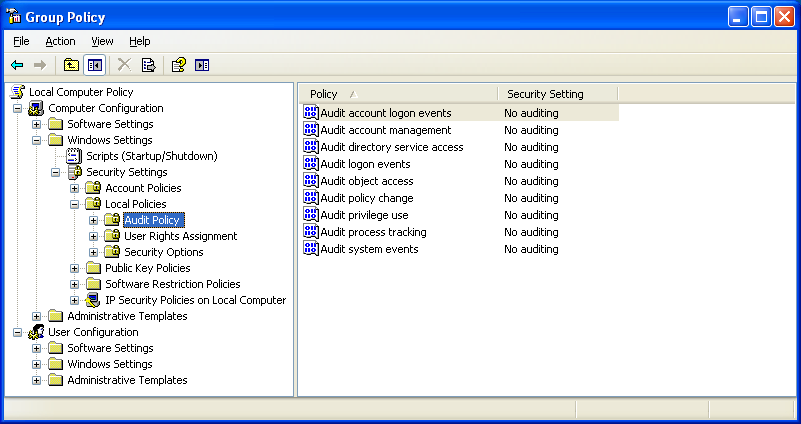

Аудит доступа к журналам аудита. Тем, кто озадачен внедрением PCI DSS, это вполне понятно. Ну и остальным может быть интересно, кто лазит по логам. Но! Это работает только если записи о событиях собираются в централизованное место хранения. А то при компрометации системы взломщик запросто может потереть все журналы.

Тут мы настроим аудит всего доступа к журналам Windows Application, Security и System. Через PowerShell:

$AuditUser = “Everyone”

$AuditRules = “GenericAll”

$InheritType = “ContainerInherit,ObjectInherit”

$AuditType = “Success,Failure”

$AccessRule = New-Object System.Security.AccessControl.FileSystemAuditRule($AuditUser,$AuditRules,$InheritType,”None”,$AuditType)

$path = “$env:SystemRoot\System32\Winevt\Logs\Application.evtx”

$ACL = Get-Acl $path

$ACL.AddAuditRule($AccessRule)

$ACL | Set-Acl $path

$path = “$env:SystemRoot\System32\Winevt\Logs\Security.evtx”

$ACL = Get-Acl $path

$ACL.AddAuditRule($AccessRule)

$ACL | Set-Acl $path

$path = “$env:SystemRoot\System32\Winevt\Logs\System.evtx”

$ACL = Get-Acl $path

$ACL.AddAuditRule($AccessRule)

$ACL | Set-Acl $path

Источник : https://t.me/informhardening

Доброго дня!

Подскажите как применить данные правила, в PS не силён совершенно:(

Если это все завернуть в ps1 скрипт, ругается страшно…

Привет Обратитесь к создателю в телеге